Attacchi ransomware cresciuti del 500% nel 2020

Un nuovo report rivela che nel 2020 gli attacchi ransomware sono cresciuti del 500%. Occorrono tecniche di difesa moderne e più efficaci.

Nel 2020 gli attacchi ransomware sono cresciuti del 500 percento rispetto al 2019. A preoccupare non è solo il numero: gli attacchi sono sempre più complessi e mirati, nonostante molte delle tecniche utilizzate per diffondere i malware siano sorprendentemente semplici. Le informazioni emergono dal report “State of Encrypted Attacks 2020” dei ThreatLabZ di Zscaler, in cui è incluso un altro dato interessante: a favorire i cyber attacchi è in parte il ritardo con cui si muovono i dipartimenti IT rispetto ai criminali informatici.

La diffusione da record dei ransomware è dovuta al fatto che in questo momento esfiltrare i dati di un'azienda e tenerli "in ostaggio" fino a quando non viene pagato un riscatto è il modo più semplice e sicuro per fare cassa. Il danno d'immagine, le multe e i blocchi produttivi sono gli aspetti su cui i criminali informatici fanno leva quando rubano dati sensibili e minacciano di pubblicarli online.

In questo frangente possono fare la differenza tre elementi. Il primo è la formazione, che permette alle persone di avere una maggiore consapevolezza dei rischi e di riconoscerli prima che sia troppo tardi. Il secondo è una protezione degli endpoint e delle email che faccia uso di Intelligenza Artificiale e machine learning.

In questo frangente possono fare la differenza tre elementi. Il primo è la formazione, che permette alle persone di avere una maggiore consapevolezza dei rischi e di riconoscerli prima che sia troppo tardi. Il secondo è una protezione degli endpoint e delle email che faccia uso di Intelligenza Artificiale e machine learning.

Terzo è il controllo degli accessi basato sull'autenticazione a più fattori e sul principio del permesso minimo. Così facendo, anche ammesso che il dipendente abbocchi a una email di phishing, l'attaccante potrà muoversi solo nell'ambito di competenza della vittima. Più quest'ambito è ristretto, meno danni riporterà l'azienda.

Un altro pilastro della difesa è il backup. Le copie di backup dei file di dati servono anche per ripristinare l'operatività a seguito di un attacco ransomware. Ovviamente le copie devono essere del tutto separate dall'infrastruttura principale: le copie di backup sono in genere il primo elemento di cui vanno in cerca gli attaccanti. Neutralizzati i backup, è più facile che la vittima paghi. È quindi imperativo che le copie non siano collegate alla rete.

Tutto questo è sufficiente solo nel caso in cui la progettazione dell'infrastruttura di rete sia stata fatta da mani esperte. Purtroppo non è sempre così, anzi, secondo il report, le configurazioni errate sono una delle cause principali degli attacchi di successo alle infrastrutture cloud pubbliche.

La diffusione da record dei ransomware è dovuta al fatto che in questo momento esfiltrare i dati di un'azienda e tenerli "in ostaggio" fino a quando non viene pagato un riscatto è il modo più semplice e sicuro per fare cassa. Il danno d'immagine, le multe e i blocchi produttivi sono gli aspetti su cui i criminali informatici fanno leva quando rubano dati sensibili e minacciano di pubblicarli online.

Attacco e difesa

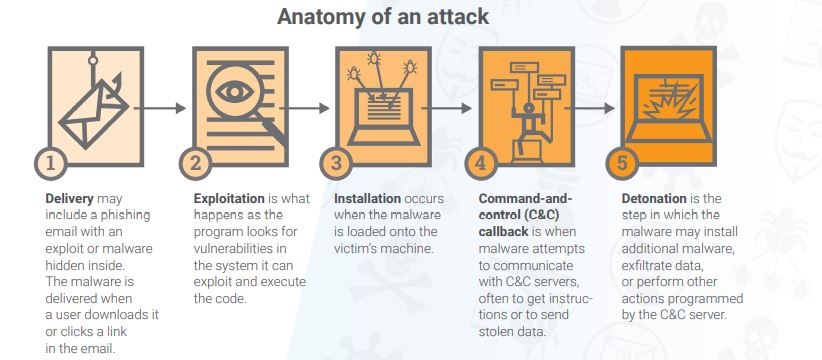

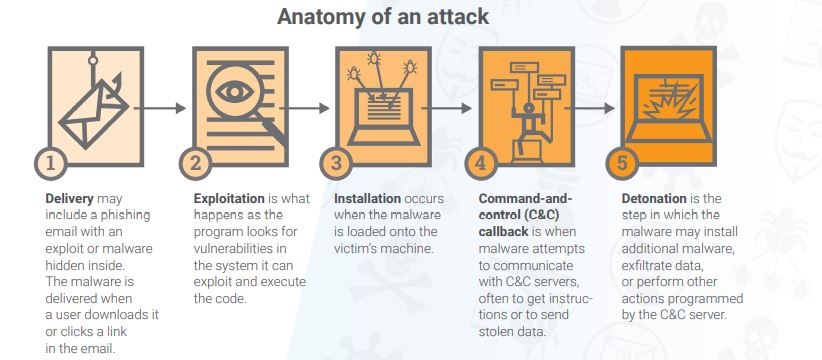

Il perimetro aziendale dissolto e lo smart working diffuso hanno fatto sì che i dipendenti al lavoro da casa diventassero il bersaglio ideale da colpire per entrare in azienda, avviare movimenti laterali ed esfiltrare i dati. È per questo che le tecniche di diffusione dei malware sono state basilari, ma gli attacchi nel complesso sono stati sofisticati. Il primo contagio è avvenuto tramite la classica email di phishing, che in moltissimi casi ha funzionato. A quel punto è stato necessario usare tecniche complesse per portare a termine l'attacco. In questo frangente possono fare la differenza tre elementi. Il primo è la formazione, che permette alle persone di avere una maggiore consapevolezza dei rischi e di riconoscerli prima che sia troppo tardi. Il secondo è una protezione degli endpoint e delle email che faccia uso di Intelligenza Artificiale e machine learning.

In questo frangente possono fare la differenza tre elementi. Il primo è la formazione, che permette alle persone di avere una maggiore consapevolezza dei rischi e di riconoscerli prima che sia troppo tardi. Il secondo è una protezione degli endpoint e delle email che faccia uso di Intelligenza Artificiale e machine learning. Terzo è il controllo degli accessi basato sull'autenticazione a più fattori e sul principio del permesso minimo. Così facendo, anche ammesso che il dipendente abbocchi a una email di phishing, l'attaccante potrà muoversi solo nell'ambito di competenza della vittima. Più quest'ambito è ristretto, meno danni riporterà l'azienda.

Un altro pilastro della difesa è il backup. Le copie di backup dei file di dati servono anche per ripristinare l'operatività a seguito di un attacco ransomware. Ovviamente le copie devono essere del tutto separate dall'infrastruttura principale: le copie di backup sono in genere il primo elemento di cui vanno in cerca gli attaccanti. Neutralizzati i backup, è più facile che la vittima paghi. È quindi imperativo che le copie non siano collegate alla rete.

Tutto questo è sufficiente solo nel caso in cui la progettazione dell'infrastruttura di rete sia stata fatta da mani esperte. Purtroppo non è sempre così, anzi, secondo il report, le configurazioni errate sono una delle cause principali degli attacchi di successo alle infrastrutture cloud pubbliche.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab