Ransomware Rorschach è il più veloce di sempre a cifrare i dati

Il nuovo ransomware Rorschach batte i record di velocità di cifratura grazie a uno schema crittografico ibrido e alla tecnica della crittografia parziale.

L’approccio reattivo agli attacchi ransomware si prospetta sempre meno efficace alla luce di quanto emerso da un incidente ai danni di un’impresa statunitense. A indagare sul caso sono stati gli esperti di Check Point, che hanno parlato di un ceppo ransomware con "caratteristiche tecnicamente uniche". La nuova minaccia è stata battezzata Rorschach ed è ritenuta il ransomware più veloce in circolazione.

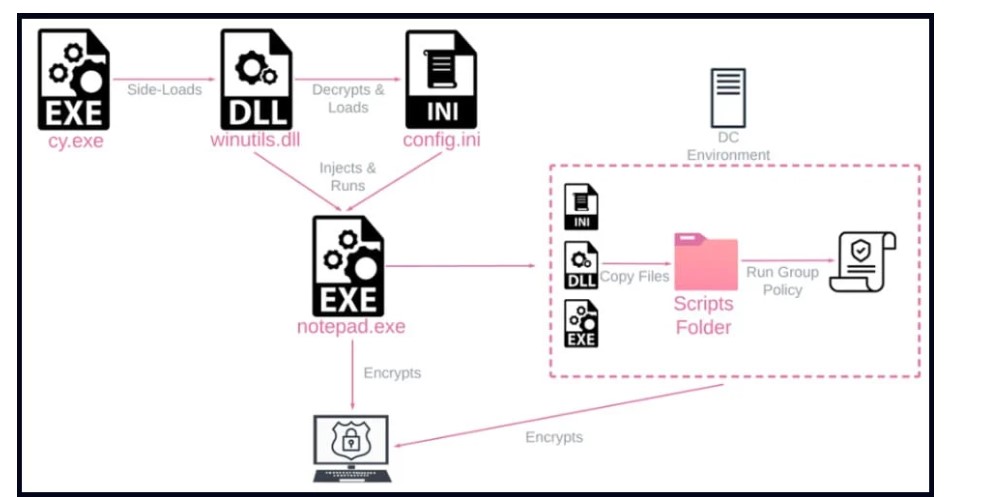

La attack chain dell’incidente da cui sono partite le indagini ha preso il via con lo sfruttamento da parte dei cyber criminali di una falla nello strumento di threat detection e response di cui disponeva la vittima. Gli attaccanti hanno sfruttato la versione 7.3.0.16740 del software Cortex XDR Dump Service Tool (cy.exe) per caricare il loader e l’iniettore di Rorschach, che a loro volta hanno consentito di lanciare il payload del ransomware all’interno di un processo dell’app Notepad. Sia il loader che il payload beneficiavano di protezioni sofisticate che ne favorivano il bypass degli strumenti di detection.

Dall’infezione ai movimenti laterali

Dopo l’ingresso in rete, la catena di attacco ha previsto i movimenti laterali. I ricercatori di Check Point hanno appurato che quando eseguito su un controller di dominio Windows, Rorschach crea un criterio di gruppo che gli permette di propagarsi ad altri host del dominio. Inoltre protegge sé stesso dalla detection mediante la cancellazione di quattro registri eventi così da far perdere le proprie tracce.

La catena di attacco di Rorschach

La catena di attacco di Rorschach

Gli attaccanti possono servirsi di una interfaccia a riga di comando per espandere le funzionalità di Rorschach. Peraltro, gli esperti hanno cercato di indagare proprio queste funzionalità opzionali, a cui si può accedere solo previa decodifica del malware.

La crittografia di Rorschach

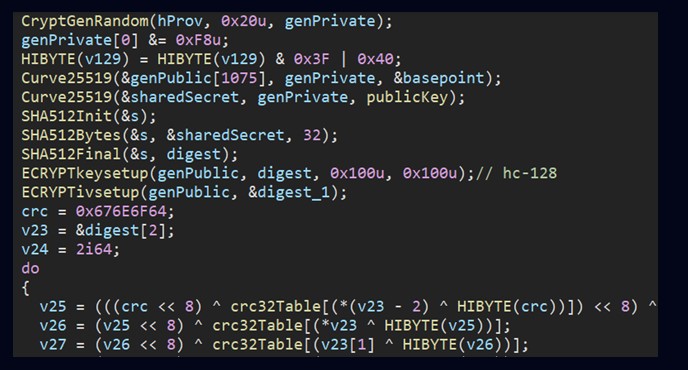

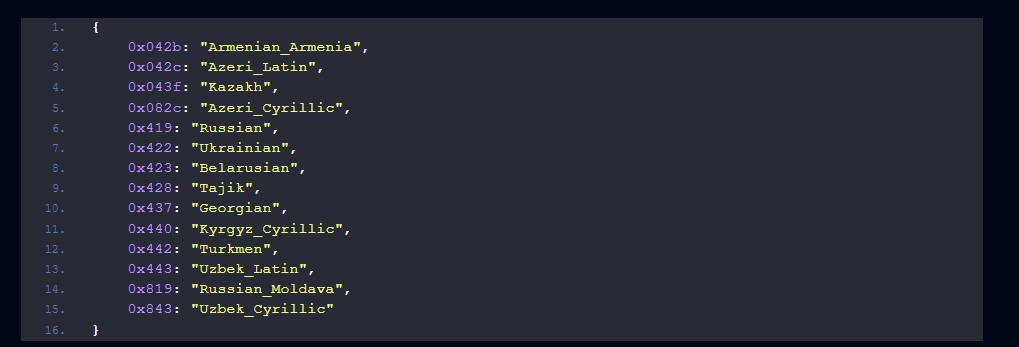

Come accennato in apertura, la cifratura dei dati è la caratteristica più innovativa di Rorschach, quindi vale la pena approfondire questo aspetto. Innanzi tutto, il codice esegue un controllo sulla lingua del sistema operativo e non attiva la crittografia sui sistemi che operano nella Comunità degli Stati Indipendenti (CSI). Tecnicamente, lo schema crittografico combina due algoritmi: curve25519 e eSTREAM cipher hc-128 e il motivo per il quale le operazioni di cifratura sono tanto veloci è che viene impiegata la tecnica della crittografia intermittente, che prevede la cifratura parziale dei file.

Check Point ipotizza che il compilatore sia ottimizzato per dare priorità alla velocità. La tesi è stata verificata mediante un test in cui sono stati in pasto al codice di Rorschach 220.000 file su una macchina con CPU a 6 core. Rorschach li ha crittografati in 4,5 minuti, mentre LockBit v3.0, che finora era considerato il ransomware più veloce nella cifratura dei dati, ha concluso il lavoro in 7 minuti.

Loschema crittografico ibrido

Loschema crittografico ibrido

Chi ha sviluppato Rorschach?

Al momento non ci sono rivendicazioni, che è un fatto piuttosto raro nel panorama ransomware. Dai dati collezionati, i ricercatori di Check Point ipotizzano che Rorschach abbia implementato le migliori funzionalità di alcuni dei principali ceppi di ransomware trapelati online negli ultimi mesi (Babuk, LockBit v2.0, DarkSide) affinandone le tecniche e alzandone il livello. Insomma, sembra un lavoro fatto da mani esperte quindi la minaccia genera una giustificata preoccupazione.

Considerato l’aspetto della cifratura, la difesa deve concentrarsi più che mai sulla prevenzione e sulle soluzioni di ultima generazione che sfruttano Intelligenza Artificiale e analisi comportamentale per individuare movimenti sospetti all’interno della rete all’inizio della catena di attacco, prima che si attivi il codice crittografico.

I Paesi esclusi dal processo di cifratura

I Paesi esclusi dal processo di cifratura

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab