COVID-19: infrastrutture Zero Trust subito su larga scala

Il protrarsi dell'emergenza sanitaria impone di adottare con urgenza un modello Zero Trust, almeno parziale, risolvere i problemi di cyber sicurezza e garantire operatività ai dipendenti.

In questi giorni abbiamo affrontato a più riprese un problema molto diffuso: l'inadeguatezza delle infrastrutture aziendali per supportare l'uso massivo dello smart working. La maggior parte delle imprese era impreparata per questa evenienza. Infrastrutture VPN datate e sottodimensionate, larghezza di banda insufficiente, dispositivi e applicativi inadeguati.

I dipartimenti IT stanno arrancando per limitare l'impatto di queste carenze sulla produttività. E per consentire ai colleghi l'accesso alle risorse e alle applicazioni aziendali necessarie per lavorare. Come già visto, il problema ruota tutto attorno alla cyber security. Dato che è prioritaria, pur di garantirla, nelle infrastrutture legacy si creano colli di bottiglia.

I dipartimenti IT stanno arrancando per limitare l'impatto di queste carenze sulla produttività. E per consentire ai colleghi l'accesso alle risorse e alle applicazioni aziendali necessarie per lavorare. Come già visto, il problema ruota tutto attorno alla cyber security. Dato che è prioritaria, pur di garantirla, nelle infrastrutture legacy si creano colli di bottiglia.

Perché la cyber security viene prima di tutto

Per molti la domanda è retorica. Per i dipendenti che fremono perché non riescono a lavorare, la questione non è scontata. Al di là dell'emergenza sanitaria, questo momento storico è particolarmente delicato perché calamità, pandemie ed eventi di ampia portata sono vissuti dai cyber criminali come opportunità di guadagno.

Le attività illecite in questo momento vertono su un obiettivo: approfittare del panico e della confusione per fare breccia nelle soluzioni "improvvisate" per non fermare la produttività, e quindi l'economia. O per gestire gli ammalati. Ecco perché riportiamo quotidianamente notizie di attacchi alle strutture sanitarie e alle aziende.

La divergenza di priorità fra lecito e illecito ha un punto di incontro: una svista, una breccia anche minima nella sicurezza, che consente di perpetrare crimini informatici ai danni di chi ha tutt'altro da pensare. Ecco perché molti reparti IT hanno tirato i remi in barca e hanno adottato la soluzione più conservativa pur di salvare tutto il salvabile.

Psicologicamente l'approccio è comprensibile. Ci sono esempi illustri di sciagure nella sciagura. In passato, in situazioni simili, molte aziende, pur di lavorare, hanno esposto i servizi di Remote Desktop Protocol (RDP) direttamente a Internet. E i servizi sono stati puntualmente violati. Forse molti non se lo ricordano. Il guaio è che i cyber criminali hanno buona memoria.

Psicologicamente l'approccio è comprensibile. Ci sono esempi illustri di sciagure nella sciagura. In passato, in situazioni simili, molte aziende, pur di lavorare, hanno esposto i servizi di Remote Desktop Protocol (RDP) direttamente a Internet. E i servizi sono stati puntualmente violati. Forse molti non se lo ricordano. Il guaio è che i cyber criminali hanno buona memoria.

Ecco che all'impazzare della pandemia di COVID-19, l'arsenale dei delinquenti digitali si è arricchito del Trojan TrickBot. Ruba credenziali e utilizza i computer infetti per lanciare attacchi di brute force contro obiettivi RDP. Inoltre, è dotato di moduli per rubare le credenziali OpenSSH e OpenVPN, che sono generalmente utilizzate per l'accesso remoto. È stato usato nelle scorse settimane per sferrare attacchi contro aziende delle telecomunicazioni, dell'istruzione e dei servizi finanziari negli Stati Uniti e a Hong Kong.

TrickBot e simili si diffondono mediante campagne di spam, quindi basta che un dipendente incauto apra una mail per combinare un disastro. La componente umana non è l'unico rischio. Un altro grosso rischio è costituito dalle reti a cui sono connessi i computer. Parliamo di computer aziendali configurati per lavorare protetti dai firewall, che ora sono alla berlina di reti indifese. O, peggio ancora, di computer privati usati per lavorare, che per quanto si sa potrebbero installare ancora Windows XP e non disporre di alcun antivirus professionale.

La soluzione si chiama Zero Trust

Le soluzioni conservative salvano il salvabile. Ma molti lettori concorderanno sul fatto che non sono né funzionali alla produttività, né efficienti. Se ci si fossilizza su un'architettura legacy non ci sono scappatoie. Uscendo da quest'ottica superata ci sono autostrade su cui far viaggiare i dati velocemente e in sicurezza.

Bisogna prendere il coraggio a due mani, sganciarsi dall'impostazione vecchio stile e ridisegnare tutto il piano di sicurezza aziendale attorno a strumenti esistenti di nuova concezione. Finora la questione è stata posticipata per questioni di budget e perché non ce n'era l'esigenza. La pandemia di COVID-19 impone di fare quello che serve per il bene delle aziende. Per dare alla propria azienda l'opportunità di arrivare in salute al post-coronavirus.

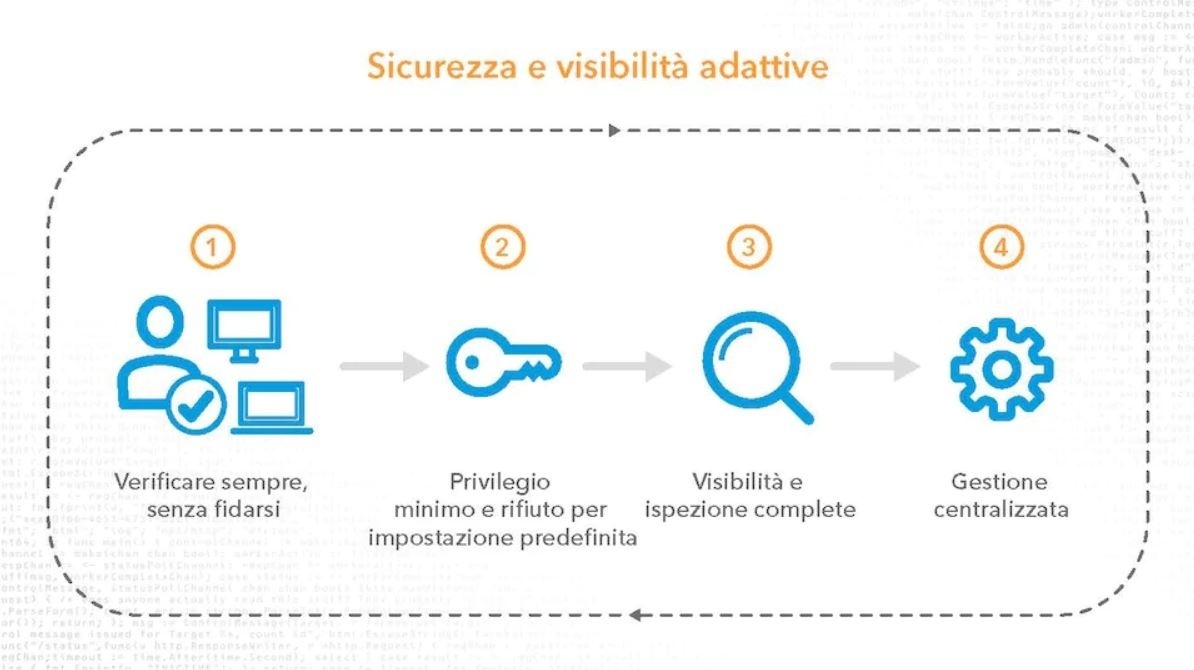

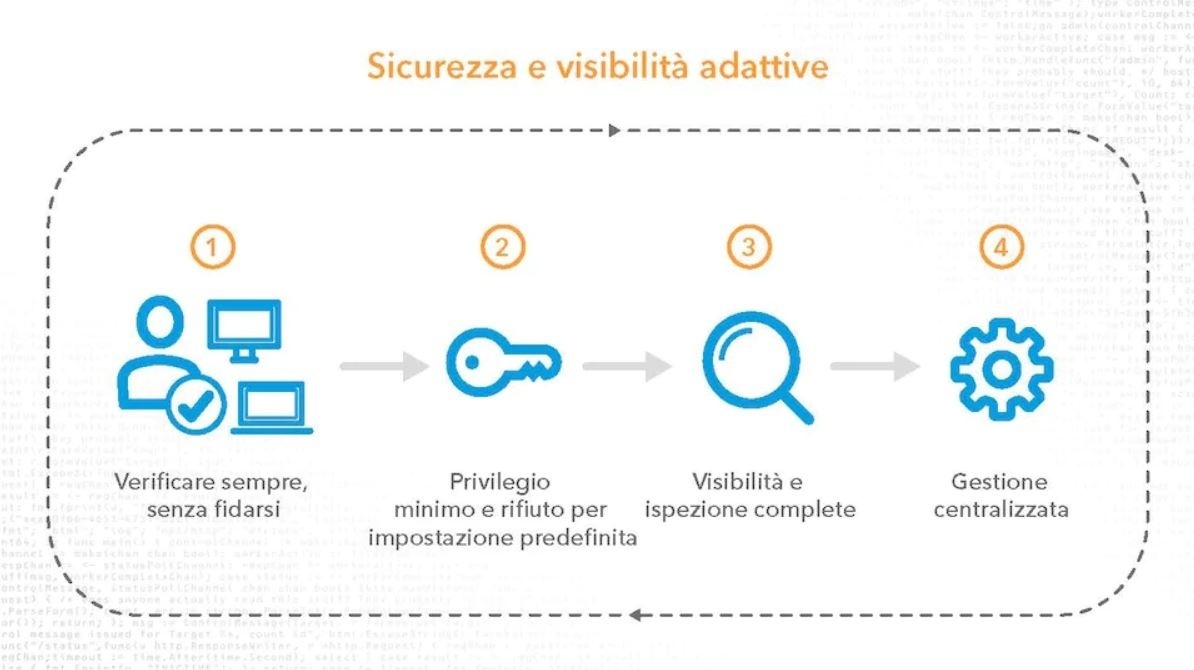

Il principio di base, come suggerito dal nome stesso, è "fiducia zero". Ciascun utente e ciascun oggetto che cerca di connettersi, deve dimostrare di averne titolo. E lo deve fare secondo i moderni dettami di sicurezza, ossia mediante l'autenticazione a più fattori (Multi Factor Autentication). Sottoponendo anche i dispositivi a rigidi controlli di sicurezza.

In questa visione ha poca importanza se i dati risiedono in cloud (applicazioni SaaS) o nei server aziendali. Quella che viene protetta non è l'infrastruttura di archiviazione, ma il suo contenuto, ossia i dati. Implementare un'architettura Zero Trust non è semplice, di norma richiede una lunga pianificazione, corposi investimenti e molte consulenze. Ne parleremo in dettaglio più avanti.

In questa visione ha poca importanza se i dati risiedono in cloud (applicazioni SaaS) o nei server aziendali. Quella che viene protetta non è l'infrastruttura di archiviazione, ma il suo contenuto, ossia i dati. Implementare un'architettura Zero Trust non è semplice, di norma richiede una lunga pianificazione, corposi investimenti e molte consulenze. Ne parleremo in dettaglio più avanti.

La prima buona notizia è che la scalabilità di questo approccio permette l'integrazione con i sistemi esistenti per efficientarli. Ad esempio, si può integrare con le piattaforme SSO (Single Sign-On) esistenti.

Non meno importante, il momento storico è favorevole anche perché molte aziende si stanno prodigando ad offrire soluzioni nell'ambito della solidarietà digitale. Fra queste ci sono molte soluzioni adatte per adeguare l'infrastruttura aziendale alla necessità contingente. Vengono concesse licenze gratuite a titolo temporaneo. In molti casi l'offerta include anche la consulenza tecnica.

Ecco perché è il momento migliore per procedere. C'è l'opportunità di provare diverse soluzioni senza spendere soldi. Dopo l'emergenza sarà il tempo di pagare per i servizi che si sono dimostrati utili. Intanto l'azienda ha lavorato e ha fatto un test intensivo e difficilmente ripetibile in condizioni normali.

Per non dilungarci, riportiamo nel box qui sotto i link agli articoli specifici in cui sono dettagliate le offerte di Solidarietà Digitale più interessanti relative a sicurezza e smart working.

Zero Trust rapidamente e su larga scala

Come accennato sopra, implementare una soluzione Zero Trust sull'intera rete aziendale non è un compito facile. Di norma richiede un approccio graduale, programmi pilota, ottimizzazione delle politiche di accesso, verifica dell'integrazione di vari prodotti, modifica dei flussi di dati interni e formazione dei dipendenti. Un lavoro che in questo momento non c'è né tempo né modo di fare.

Il consiglio è quello di attivare da subito il modello Zero Trust per l'accesso remoto, poi in futuro riprendere da lì e ampliare progressivamente l'implementazione.

Basandoci su questo approccio, la prima cosa da fare è un censimento degli strumenti che i dipendenti stanno usando per lavorare da casa. Non si può questionare su nulla, vista la situazione quello che c'è deve andare bene.

I responsabili IT però devono tenerne conto nella definizione delle politiche di accesso. In particolare, i permessi di accesso devono essere quanto più restrittivi possibile: l'indispensabile per lavorare, soprattutto per chi usa sistemi obsoleti e poco sicuri. È poi necessario chiedere ai dipendenti di installare sui propri dispositivi personali una soluzione di gestione dei dispositivi mobili (MDM).

I gateway di accesso Zero Trust basati su cloud generalmente eseguono alcuni controlli di sicurezza per la connessione dei dispositivi attraverso il browser. Questi includono la verifica dello stato di patching del sistema operativo e di altri software. Tuttavia, potrebbe non essere sufficiente, soprattutto se la situazione attuale dovesse protrarsi per mesi. Più a lungo un dispositivo non è monitorato, maggiori sono le possibilità che venga compromesso.

I gateway di accesso Zero Trust basati su cloud generalmente eseguono alcuni controlli di sicurezza per la connessione dei dispositivi attraverso il browser. Questi includono la verifica dello stato di patching del sistema operativo e di altri software. Tuttavia, potrebbe non essere sufficiente, soprattutto se la situazione attuale dovesse protrarsi per mesi. Più a lungo un dispositivo non è monitorato, maggiori sono le possibilità che venga compromesso.

È qui che entra in gioco l'MDM, che non può fare miracoli, ma è meglio di nulla. Del resto, in questa circostanza quasi nessuno è pronto per la soluzione ottimale. Tutti però possono e devono fare in modo di far proseguire il lavoro da casa e mantenere viva l'economia.

Come avranno capito i lettori attenti, quella esposta è una situazione di compromesso. Si dà per scontato che qualche attacco andrà a buon fine. L'importante è che l'azione non intacchi l'infrastruttura, ma si militi a una vecchia app di cui tutto sommato si può fare a meno. Ovviamente, passata la pandemia, sarà il momento di riprendere in mano la situazione e terminare l'opera. Strutturando interventi sostanziali che metteranno l'azienda nella condizione di avere una soluzione ottimale.

I dipartimenti IT stanno arrancando per limitare l'impatto di queste carenze sulla produttività. E per consentire ai colleghi l'accesso alle risorse e alle applicazioni aziendali necessarie per lavorare. Come già visto, il problema ruota tutto attorno alla cyber security. Dato che è prioritaria, pur di garantirla, nelle infrastrutture legacy si creano colli di bottiglia.

I dipartimenti IT stanno arrancando per limitare l'impatto di queste carenze sulla produttività. E per consentire ai colleghi l'accesso alle risorse e alle applicazioni aziendali necessarie per lavorare. Come già visto, il problema ruota tutto attorno alla cyber security. Dato che è prioritaria, pur di garantirla, nelle infrastrutture legacy si creano colli di bottiglia.La pandemia di coronavirus sta condannando a morte la VPN. Lo smart working di massa per contenere la pandemia di COVID-19 causa un'impennata di connessioni VPN, che non riescono a tenere il passo.

Perché la cyber security viene prima di tutto

Per molti la domanda è retorica. Per i dipendenti che fremono perché non riescono a lavorare, la questione non è scontata. Al di là dell'emergenza sanitaria, questo momento storico è particolarmente delicato perché calamità, pandemie ed eventi di ampia portata sono vissuti dai cyber criminali come opportunità di guadagno.Le attività illecite in questo momento vertono su un obiettivo: approfittare del panico e della confusione per fare breccia nelle soluzioni "improvvisate" per non fermare la produttività, e quindi l'economia. O per gestire gli ammalati. Ecco perché riportiamo quotidianamente notizie di attacchi alle strutture sanitarie e alle aziende.

La divergenza di priorità fra lecito e illecito ha un punto di incontro: una svista, una breccia anche minima nella sicurezza, che consente di perpetrare crimini informatici ai danni di chi ha tutt'altro da pensare. Ecco perché molti reparti IT hanno tirato i remi in barca e hanno adottato la soluzione più conservativa pur di salvare tutto il salvabile.

Psicologicamente l'approccio è comprensibile. Ci sono esempi illustri di sciagure nella sciagura. In passato, in situazioni simili, molte aziende, pur di lavorare, hanno esposto i servizi di Remote Desktop Protocol (RDP) direttamente a Internet. E i servizi sono stati puntualmente violati. Forse molti non se lo ricordano. Il guaio è che i cyber criminali hanno buona memoria.

Psicologicamente l'approccio è comprensibile. Ci sono esempi illustri di sciagure nella sciagura. In passato, in situazioni simili, molte aziende, pur di lavorare, hanno esposto i servizi di Remote Desktop Protocol (RDP) direttamente a Internet. E i servizi sono stati puntualmente violati. Forse molti non se lo ricordano. Il guaio è che i cyber criminali hanno buona memoria.Ecco che all'impazzare della pandemia di COVID-19, l'arsenale dei delinquenti digitali si è arricchito del Trojan TrickBot. Ruba credenziali e utilizza i computer infetti per lanciare attacchi di brute force contro obiettivi RDP. Inoltre, è dotato di moduli per rubare le credenziali OpenSSH e OpenVPN, che sono generalmente utilizzate per l'accesso remoto. È stato usato nelle scorse settimane per sferrare attacchi contro aziende delle telecomunicazioni, dell'istruzione e dei servizi finanziari negli Stati Uniti e a Hong Kong.

TrickBot e simili si diffondono mediante campagne di spam, quindi basta che un dipendente incauto apra una mail per combinare un disastro. La componente umana non è l'unico rischio. Un altro grosso rischio è costituito dalle reti a cui sono connessi i computer. Parliamo di computer aziendali configurati per lavorare protetti dai firewall, che ora sono alla berlina di reti indifese. O, peggio ancora, di computer privati usati per lavorare, che per quanto si sa potrebbero installare ancora Windows XP e non disporre di alcun antivirus professionale.

Perché la cybersecurity è un'arma vincente nell'emergenza covid-19. Impennata di cyber attacchi, esplosione di traffico dati e di servizi online, boom dell'ecommerce. L'emergenza coronavirus sta mettendo alla prova reti e utenti.

La soluzione si chiama Zero Trust

Le soluzioni conservative salvano il salvabile. Ma molti lettori concorderanno sul fatto che non sono né funzionali alla produttività, né efficienti. Se ci si fossilizza su un'architettura legacy non ci sono scappatoie. Uscendo da quest'ottica superata ci sono autostrade su cui far viaggiare i dati velocemente e in sicurezza.Bisogna prendere il coraggio a due mani, sganciarsi dall'impostazione vecchio stile e ridisegnare tutto il piano di sicurezza aziendale attorno a strumenti esistenti di nuova concezione. Finora la questione è stata posticipata per questioni di budget e perché non ce n'era l'esigenza. La pandemia di COVID-19 impone di fare quello che serve per il bene delle aziende. Per dare alla propria azienda l'opportunità di arrivare in salute al post-coronavirus.

Occorre progettare e implementare un'architettura Zero Trust. È l'erede naturale della VPN. Che ne garantisce i benefici eliminandone i problemi. Tecnicamente parlando, consiste nel fare in modo che l'accesso alle applicazioni aziendali di ogni tipo e livello avvenga tramite un gateway Web sicuro.

Il principio di base, come suggerito dal nome stesso, è "fiducia zero". Ciascun utente e ciascun oggetto che cerca di connettersi, deve dimostrare di averne titolo. E lo deve fare secondo i moderni dettami di sicurezza, ossia mediante l'autenticazione a più fattori (Multi Factor Autentication). Sottoponendo anche i dispositivi a rigidi controlli di sicurezza.

In questa visione ha poca importanza se i dati risiedono in cloud (applicazioni SaaS) o nei server aziendali. Quella che viene protetta non è l'infrastruttura di archiviazione, ma il suo contenuto, ossia i dati. Implementare un'architettura Zero Trust non è semplice, di norma richiede una lunga pianificazione, corposi investimenti e molte consulenze. Ne parleremo in dettaglio più avanti.

In questa visione ha poca importanza se i dati risiedono in cloud (applicazioni SaaS) o nei server aziendali. Quella che viene protetta non è l'infrastruttura di archiviazione, ma il suo contenuto, ossia i dati. Implementare un'architettura Zero Trust non è semplice, di norma richiede una lunga pianificazione, corposi investimenti e molte consulenze. Ne parleremo in dettaglio più avanti.La prima buona notizia è che la scalabilità di questo approccio permette l'integrazione con i sistemi esistenti per efficientarli. Ad esempio, si può integrare con le piattaforme SSO (Single Sign-On) esistenti.

Non meno importante, il momento storico è favorevole anche perché molte aziende si stanno prodigando ad offrire soluzioni nell'ambito della solidarietà digitale. Fra queste ci sono molte soluzioni adatte per adeguare l'infrastruttura aziendale alla necessità contingente. Vengono concesse licenze gratuite a titolo temporaneo. In molti casi l'offerta include anche la consulenza tecnica.

Ecco perché è il momento migliore per procedere. C'è l'opportunità di provare diverse soluzioni senza spendere soldi. Dopo l'emergenza sarà il tempo di pagare per i servizi che si sono dimostrati utili. Intanto l'azienda ha lavorato e ha fatto un test intensivo e difficilmente ripetibile in condizioni normali.

Per non dilungarci, riportiamo nel box qui sotto i link agli articoli specifici in cui sono dettagliate le offerte di Solidarietà Digitale più interessanti relative a sicurezza e smart working.

Le risorse online gratuite per il lavoro online, aggiornate costantemente:

Zero Trust rapidamente e su larga scala

Come accennato sopra, implementare una soluzione Zero Trust sull'intera rete aziendale non è un compito facile. Di norma richiede un approccio graduale, programmi pilota, ottimizzazione delle politiche di accesso, verifica dell'integrazione di vari prodotti, modifica dei flussi di dati interni e formazione dei dipendenti. Un lavoro che in questo momento non c'è né tempo né modo di fare.Il consiglio è quello di attivare da subito il modello Zero Trust per l'accesso remoto, poi in futuro riprendere da lì e ampliare progressivamente l'implementazione.

Basandoci su questo approccio, la prima cosa da fare è un censimento degli strumenti che i dipendenti stanno usando per lavorare da casa. Non si può questionare su nulla, vista la situazione quello che c'è deve andare bene.

I responsabili IT però devono tenerne conto nella definizione delle politiche di accesso. In particolare, i permessi di accesso devono essere quanto più restrittivi possibile: l'indispensabile per lavorare, soprattutto per chi usa sistemi obsoleti e poco sicuri. È poi necessario chiedere ai dipendenti di installare sui propri dispositivi personali una soluzione di gestione dei dispositivi mobili (MDM).

I gateway di accesso Zero Trust basati su cloud generalmente eseguono alcuni controlli di sicurezza per la connessione dei dispositivi attraverso il browser. Questi includono la verifica dello stato di patching del sistema operativo e di altri software. Tuttavia, potrebbe non essere sufficiente, soprattutto se la situazione attuale dovesse protrarsi per mesi. Più a lungo un dispositivo non è monitorato, maggiori sono le possibilità che venga compromesso.

I gateway di accesso Zero Trust basati su cloud generalmente eseguono alcuni controlli di sicurezza per la connessione dei dispositivi attraverso il browser. Questi includono la verifica dello stato di patching del sistema operativo e di altri software. Tuttavia, potrebbe non essere sufficiente, soprattutto se la situazione attuale dovesse protrarsi per mesi. Più a lungo un dispositivo non è monitorato, maggiori sono le possibilità che venga compromesso.È qui che entra in gioco l'MDM, che non può fare miracoli, ma è meglio di nulla. Del resto, in questa circostanza quasi nessuno è pronto per la soluzione ottimale. Tutti però possono e devono fare in modo di far proseguire il lavoro da casa e mantenere viva l'economia.

Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitaleQuanto alle applicazioni legacy esistenti, l'unica cosa che si può fare è eseguirle in ambienti o contenitori virtualizzati. In questo caso l'intervento cruciale è segmentarle dal resto della rete. Così facendo, in caso dovessero essere compromesse, i cyber criminali non potrebbero usarle per muoversi in rete e compromettere il resto dell'infrastruttura.

Come avranno capito i lettori attenti, quella esposta è una situazione di compromesso. Si dà per scontato che qualche attacco andrà a buon fine. L'importante è che l'azione non intacchi l'infrastruttura, ma si militi a una vecchia app di cui tutto sommato si può fare a meno. Ovviamente, passata la pandemia, sarà il momento di riprendere in mano la situazione e terminare l'opera. Strutturando interventi sostanziali che metteranno l'azienda nella condizione di avere una soluzione ottimale.

Le regole per creare un ambiente IT Zero Trust. I passaggi da seguire e le best practice.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab