Attacchi di phishing in crescita del 400%

Una ricerca di Webroot evidenzia un incremento esponenziale degli attacchi di phishing e delle minacce per i Pc con Windows 7.

Oltre alla ripresa degli attacchi DDoS, con l'autunno riprende anche l'attività di phishing. A focalizzare l'attenzione è il Threat Report Mid-Year Update 2019 di Webroot. Sulla base delle tendenze osservate durante la prima metà del 2019, è emerso che 1 link su 50 è malevolo, quasi un terzo dei siti di phishing utilizza il protocollo HTTPS e gli exploit di Windows 7 sono cresciuti più del 70% da gennaio.

La notizia peggiore è che i criminali informatici cercano di ingannare gli utenti servendosi di domini considerati attendibili e del protocollo HTTPS. Quasi un quarto dei link dannosi (24%) è ospitato su domini sicuri, quindi che destano meno sospetti e innescano meno controlli.

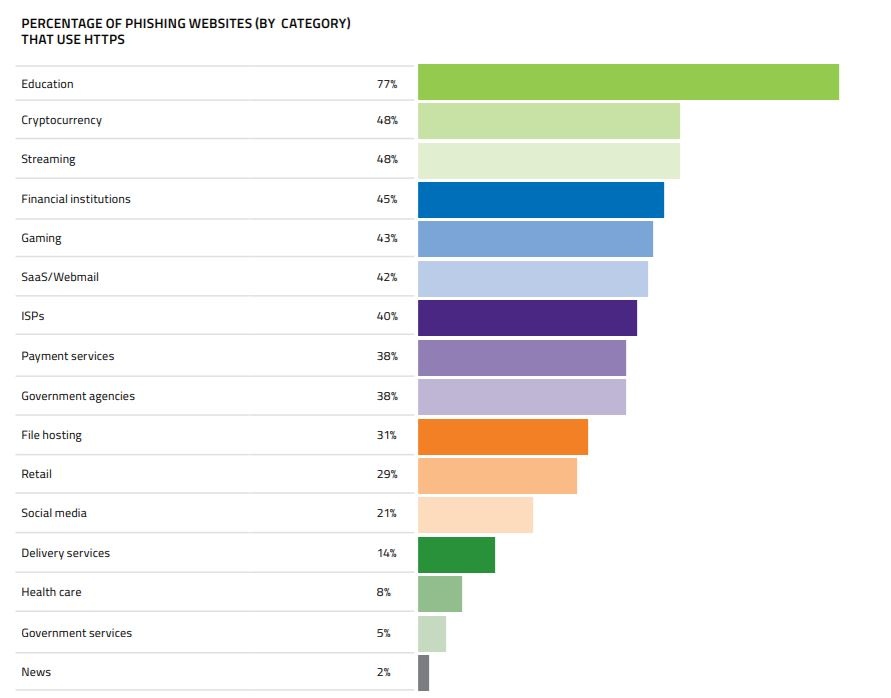

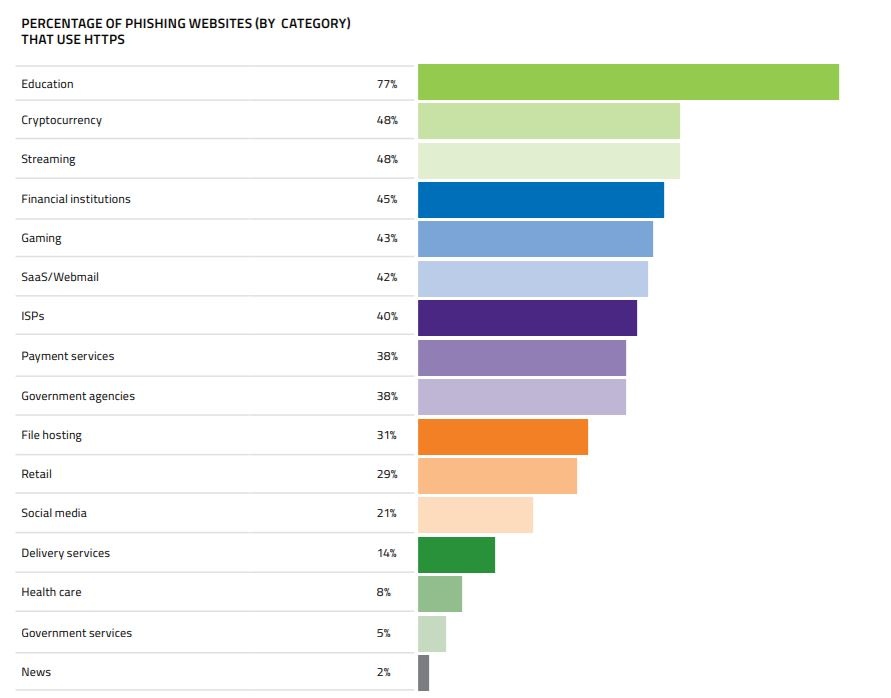

Un link su 50 (l'1,9%) è risultato malevolo. La percentuale non deve trarre in inganno, perché il dato in realtà è alto. Basti pensare che il 33% degli utenti clicca su più di 25 link al giorno. Quasi un terzo delle pagine di phishing rilevate (29%) utilizza il protocollo HTTPS come metodo per ingannare gli utenti. Significa che le pagine mostrano il simbolo rassicurante del lucchetto, apparendo affidabili anche se non lo sono. A dimostrarlo sono i numeri: da gennaio a luglio 2019 gli URL malevoli sono cresciuti del 400%.

Chi sono gli obiettivi dei cyber criminali? In pima linea ci sono i fornitori SaaS/Webmail (25%), seguiti dagli istituti finanziari (19%). È poi la volta dei social media con il 16%, del settore retail (14%) e dei servizi di file hosting (11%).

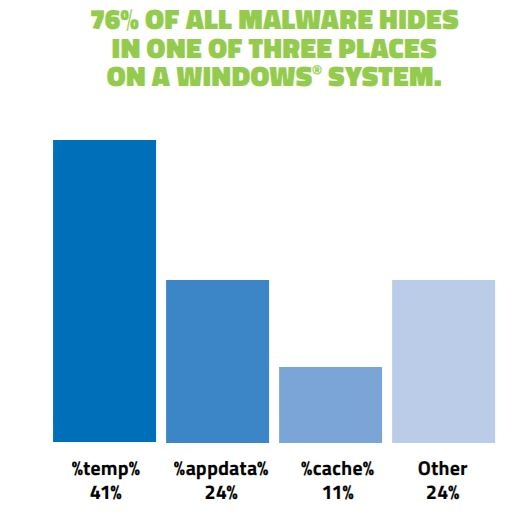

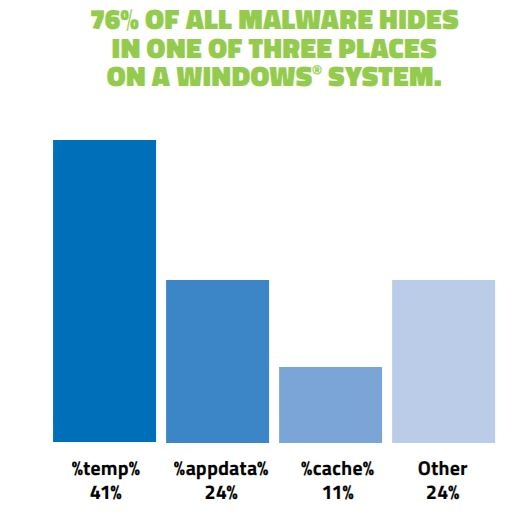

Potenzialmente tutti gli utenti sono obiettivi, ma a rischiare di più sono coloro che usano Pc con Windows 7. I dati mostrano che da gennaio a giugno, il numero di IP che esegue una versione di Windows non aggiornata o senza patch è aumentato di oltre il 70%. Ecco perché i cyber criminali sfruttano sempre di più le tecniche di infezioni che mirano a questi utenti. E che installano malware in tre aree deboli: temp, appdata e cache.

Questo è un problema piuttosto facile da aggirare. Le aziende possono impostare delle policy per limitare l'esecuzione di qualsiasi applicazione dalle posizioni temp e cache. Si previene così oltre il 50% delle infezioni. Il riferimento alle aziende non è casuale: tra i PC infetti, il 64% sono di utenti finali, il 36% sono dispositivi aziendali.

Questo è un problema piuttosto facile da aggirare. Le aziende possono impostare delle policy per limitare l'esecuzione di qualsiasi applicazione dalle posizioni temp e cache. Si previene così oltre il 50% delle infezioni. Il riferimento alle aziende non è casuale: tra i PC infetti, il 64% sono di utenti finali, il 36% sono dispositivi aziendali.

Vittime a parte, l'obiettivo non è sempre lo stesso. La maggior parte delle volte mira ad acquisire username e password. Spesso però prende di mira le domande segrete e le relative risposte. Quello che è certo è che le password violate non sono più usate solo per prendere il controllo dell’account. Diffuso il loro impiego per inviare email a scopo di ricatto.

La notizia peggiore è che i criminali informatici cercano di ingannare gli utenti servendosi di domini considerati attendibili e del protocollo HTTPS. Quasi un quarto dei link dannosi (24%) è ospitato su domini sicuri, quindi che destano meno sospetti e innescano meno controlli.

Un link su 50 (l'1,9%) è risultato malevolo. La percentuale non deve trarre in inganno, perché il dato in realtà è alto. Basti pensare che il 33% degli utenti clicca su più di 25 link al giorno. Quasi un terzo delle pagine di phishing rilevate (29%) utilizza il protocollo HTTPS come metodo per ingannare gli utenti. Significa che le pagine mostrano il simbolo rassicurante del lucchetto, apparendo affidabili anche se non lo sono. A dimostrarlo sono i numeri: da gennaio a luglio 2019 gli URL malevoli sono cresciuti del 400%.

Chi sono gli obiettivi dei cyber criminali? In pima linea ci sono i fornitori SaaS/Webmail (25%), seguiti dagli istituti finanziari (19%). È poi la volta dei social media con il 16%, del settore retail (14%) e dei servizi di file hosting (11%).

Potenzialmente tutti gli utenti sono obiettivi, ma a rischiare di più sono coloro che usano Pc con Windows 7. I dati mostrano che da gennaio a giugno, il numero di IP che esegue una versione di Windows non aggiornata o senza patch è aumentato di oltre il 70%. Ecco perché i cyber criminali sfruttano sempre di più le tecniche di infezioni che mirano a questi utenti. E che installano malware in tre aree deboli: temp, appdata e cache.

Questo è un problema piuttosto facile da aggirare. Le aziende possono impostare delle policy per limitare l'esecuzione di qualsiasi applicazione dalle posizioni temp e cache. Si previene così oltre il 50% delle infezioni. Il riferimento alle aziende non è casuale: tra i PC infetti, il 64% sono di utenti finali, il 36% sono dispositivi aziendali.

Questo è un problema piuttosto facile da aggirare. Le aziende possono impostare delle policy per limitare l'esecuzione di qualsiasi applicazione dalle posizioni temp e cache. Si previene così oltre il 50% delle infezioni. Il riferimento alle aziende non è casuale: tra i PC infetti, il 64% sono di utenti finali, il 36% sono dispositivi aziendali.Vittime a parte, l'obiettivo non è sempre lo stesso. La maggior parte delle volte mira ad acquisire username e password. Spesso però prende di mira le domande segrete e le relative risposte. Quello che è certo è che le password violate non sono più usate solo per prendere il controllo dell’account. Diffuso il loro impiego per inviare email a scopo di ricatto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab