Cambio password dopo un data breach: dati sconvolgenti

A seguito di un data breach, gli utenti invitati a cambiare password usano chiavi simili o più deboli. Alcuni non le cambiano nemmeno.

"Perseverare è diabolico", recitava un detto. A quanto pare la perseveranza è una delle caratteristiche più diffuse fra gli utenti web. Con accezione negativa. Almeno a quanto emerge da una ricerca condotta dalla Carnegie Mellon University sul comportamento delle persone dopo che le loro password sono state compromesse da una violazione dei dati.

La maggior parte delle persone le ha cambiate con chiavi ancora più deboli o di pari sicurezza. Solo il 33% delle persone che aveva un account su domini violati ha cambiato password. Di questi, il 13% lo ha fatto entro tre mesi dall'annuncio. Gli altri hanno impiegato ancora più tempo.

A proposito delle nuove password, in media erano 1,3 volte più forti delle vecchie password. Tuttavia, la maggior parte era più debole o di pari sicurezza rispetto alle vecchie. Questo perché la scelta è caduta su chiavi molto simili, con solo lievi variazioni rispetto alle precedenti. La notizia peggiore è che pochi hanno cambiato le password su siti diversi da quello violato, anche se erano uguali o simili alla password compromessa.

A proposito delle nuove password, in media erano 1,3 volte più forti delle vecchie password. Tuttavia, la maggior parte era più debole o di pari sicurezza rispetto alle vecchie. Questo perché la scelta è caduta su chiavi molto simili, con solo lievi variazioni rispetto alle precedenti. La notizia peggiore è che pochi hanno cambiato le password su siti diversi da quello violato, anche se erano uguali o simili alla password compromessa.

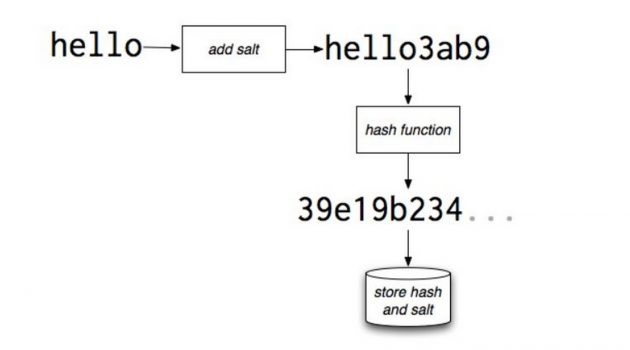

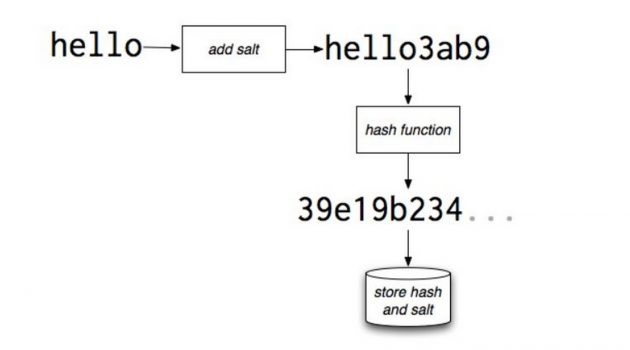

Inoltre, le authority di regolamentazione dovrebbero incentivare i fornitori di servizi a usare di più l'autenticazione a più fattori. Oltre che ad eseguire l'hashing e il salt delle password per evitare che le tecniche di credential stuffing vadano a segno.

Per essere chiari. Hashing e salt sono due tecniche per mascherare le password. Salt consiste nell'aggiunta di caratteri casuali alle chiavi digitate dall'utente. Hash è la conversione della password risultante in un lungo elenco di caratteri casuali. Tutto questo lavoro, che ovviamente viene eseguito in automatico da sistemi informatici, è finalizzato a evitare che i cyber criminali possano risalire alle password effettive nel momento in cui si impossessano del database che le contiene.

Per essere chiari. Hashing e salt sono due tecniche per mascherare le password. Salt consiste nell'aggiunta di caratteri casuali alle chiavi digitate dall'utente. Hash è la conversione della password risultante in un lungo elenco di caratteri casuali. Tutto questo lavoro, che ovviamente viene eseguito in automatico da sistemi informatici, è finalizzato a evitare che i cyber criminali possano risalire alle password effettive nel momento in cui si impossessano del database che le contiene.

Il problema è che non si può fare affidamento solo su questo lavoro, che non tutti i servizi svolgono. Le password di partenza devono essere molto complesse. Soprattutto devono essere uniche, di modo che un sito violato non consenta ai cyber criminali di violarne altri.

Data la situazione, è sempre meno tollerabile la compiacenza sulla gestione delle password, a maggior ragione all'interno delle aziende dove una buona soluzione di sicurezza può essere compromessa da un singolo utente.

La maggior parte delle persone le ha cambiate con chiavi ancora più deboli o di pari sicurezza. Solo il 33% delle persone che aveva un account su domini violati ha cambiato password. Di questi, il 13% lo ha fatto entro tre mesi dall'annuncio. Gli altri hanno impiegato ancora più tempo.

A proposito delle nuove password, in media erano 1,3 volte più forti delle vecchie password. Tuttavia, la maggior parte era più debole o di pari sicurezza rispetto alle vecchie. Questo perché la scelta è caduta su chiavi molto simili, con solo lievi variazioni rispetto alle precedenti. La notizia peggiore è che pochi hanno cambiato le password su siti diversi da quello violato, anche se erano uguali o simili alla password compromessa.

A proposito delle nuove password, in media erano 1,3 volte più forti delle vecchie password. Tuttavia, la maggior parte era più debole o di pari sicurezza rispetto alle vecchie. Questo perché la scelta è caduta su chiavi molto simili, con solo lievi variazioni rispetto alle precedenti. La notizia peggiore è che pochi hanno cambiato le password su siti diversi da quello violato, anche se erano uguali o simili alla password compromessa.Un futuro senza password - La biometria presto soppianterà l'uso delle password grazie al lavoro dei produttori di smartphone e della FiDO Alliance, che è stato determinate per un futuro senza password.

Le conclusioni

I ricercatori hanno tratto due conclusioni. La prima è che le notifiche di violazione delle password stanno fallendo drammaticamente. Non sembrano indurre un numero sufficiente di persone a cambiare le proprie password. E chi le cambia ne usa di simili. Da qui la seconda conclusione: i fornitori di servizi, a qualunque livello, devono adottare requisiti più stringenti per il cambio password a seguito di un data breach.Inoltre, le authority di regolamentazione dovrebbero incentivare i fornitori di servizi a usare di più l'autenticazione a più fattori. Oltre che ad eseguire l'hashing e il salt delle password per evitare che le tecniche di credential stuffing vadano a segno.

Per essere chiari. Hashing e salt sono due tecniche per mascherare le password. Salt consiste nell'aggiunta di caratteri casuali alle chiavi digitate dall'utente. Hash è la conversione della password risultante in un lungo elenco di caratteri casuali. Tutto questo lavoro, che ovviamente viene eseguito in automatico da sistemi informatici, è finalizzato a evitare che i cyber criminali possano risalire alle password effettive nel momento in cui si impossessano del database che le contiene.

Per essere chiari. Hashing e salt sono due tecniche per mascherare le password. Salt consiste nell'aggiunta di caratteri casuali alle chiavi digitate dall'utente. Hash è la conversione della password risultante in un lungo elenco di caratteri casuali. Tutto questo lavoro, che ovviamente viene eseguito in automatico da sistemi informatici, è finalizzato a evitare che i cyber criminali possano risalire alle password effettive nel momento in cui si impossessano del database che le contiene.Il problema è che non si può fare affidamento solo su questo lavoro, che non tutti i servizi svolgono. Le password di partenza devono essere molto complesse. Soprattutto devono essere uniche, di modo che un sito violato non consenta ai cyber criminali di violarne altri.

Data la situazione, è sempre meno tollerabile la compiacenza sulla gestione delle password, a maggior ragione all'interno delle aziende dove una buona soluzione di sicurezza può essere compromessa da un singolo utente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab