FIN12: il gruppo ransomware che esce dagli schemi e fa paura

Tattiche, strumenti e vittime che cambiano rapidamente rendono difficile monitorare l'attività di FIN12, uno dei gruppi ransomware più micidiali in circolazione.

Quando si parla di gruppi ransomware prolifici o temuti si tende spesso a concentrare l'attenzione sui nomi più popolari. È un errore, perché ci sono realtà criminali dal nome meno evocativo di cui è bene avere realmente paura. È il caso di FIN12, un gruppo ransomware finanziariamente motivato attivo almeno da ottobre 2018 e monitorato da Mandiant.

Si tratta di un gruppo di fascia alta che colpisce per lo più strutture sanitarie con fatturati superiori a 300 milioni di dollari. Si reputa che operi di fuori della Comunità degli Stati Indipendenti (CSI) e che sia composto da persone di lingua russa.

Fornitori solo temporanei

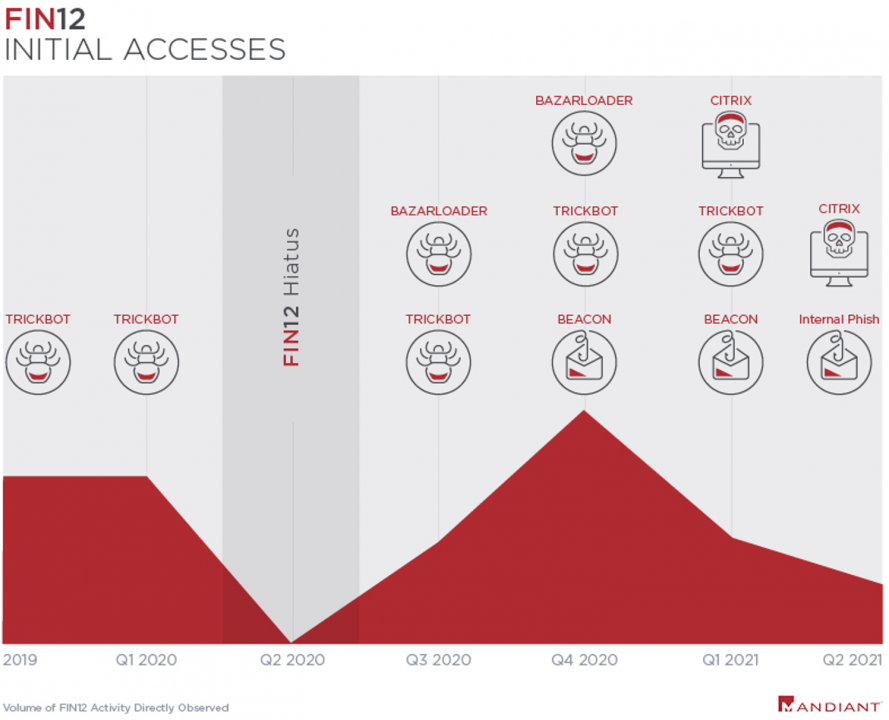

A lungo FIN12 è stato una sorta di Primula Rossa dei ransomware, perché cambia spesso gli strumenti di attacco, quindi è difficile da monitorare. Nei primi due anni di attività ha preferito TrickBot come punto di partenza per i suoi attacchi. A inizio 2020 ha sfruttato il ben noto ransomware Ryuk, mada agosto i vettori di accesso iniziali sono diventati sempre più diversificati.

I ricercatori hanno identificato diversi casi in cui l'accesso iniziale è avvenuto tramite la violazione dell'ambiente Citrix delle vittime. Un passaggio compatibile con l'aumento degli annunci in lingua russa sui forum del dark web, in cui si reclutavano IAB (Initial Access Broker) con accessi Citrix. Risultano inoltre episodi di sfruttamento dell'uso di credenziali di accesso RDP rubate.

Dalla fine del 2019, poi, FIN12 ha iniziato a utilizzare strumenti di post-sfruttamento pubblicamente disponibili come EMPIRE. All'inizio del 2020 è passato al Cobalt Strike BEACON, ma da agosto dello stesso anno il gruppo ha sperimentato altri strumenti tra cui Covenant (GRUNT), GRIMAGENT e ANCHOR. I ricercatori spiegano inoltre che "i payload malware utilizzati da FIN12 sono stati confezionati utilizzando un set di dropper tra cui ICECANDLE, MALTSHAKE, WEIRDLOOP, WHITEDAGGER e altri modelli associati al kit di Cobalt Strike".

La conclusione degli esperti è che FIN12 non faccia affidamento su un unico fornitore IAB per foraggiare le sue operazioni. Peraltro, Mandiant sottolinea che una politica simile non è rara e riflette la professionalità e la specializzazione dell'ecosistema del cyber crime nel suo complesso.

Una tattica mordi e fuggi

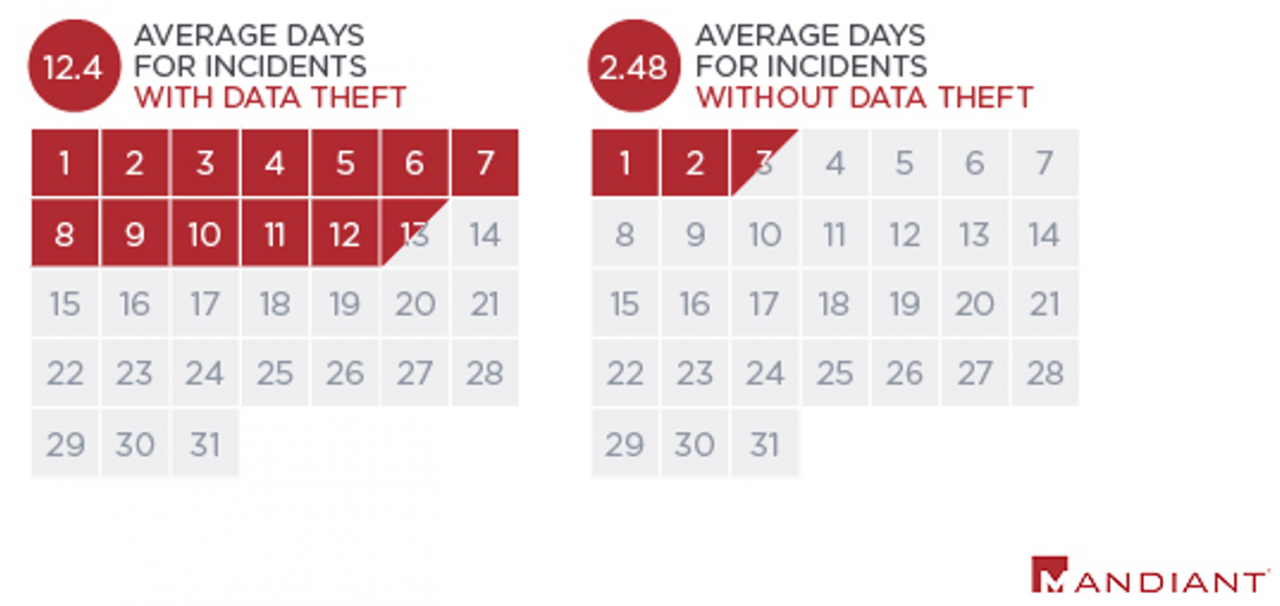

I ricercatori di Mandiant hanno anche notato che, nella maggior parte degli attacchi, gli operatori di FIN12 non perdono tempo a rubare informazioni dai sistemi delle vittime prima di crittografarle. Sebbene il doppio riscatto sia ormai diffuso e di comprovata efficacia, gli esponenti di questo gruppo trascorrono solo 2,5 giorni circa all'interno della rete della vittima prima di crittografare i file, contro un Time-To-Ransom (TTR) medio di 12,4 giorni.

Il motivo è da ricercare nell'efficienza degli attacchi. Come spiegano i ricercatori, "nella prima metà del 2021, rispetto al 2020, FIN12 ha migliorato significativamente il proprio TTR, dimezzandolo a soli 2,5 giorni. Questo guadagno in termini di efficienza è dovuto all'abilità degli operatori nel condurre una sola fase di attacco".

Così facendo il rischio di essere scoperti si abbassa notevolmente e l'azione risulta tanto micidiale da spingere le vittime a pagare anche in assenza di data leak. Questo, unito al fatto che la stragrande maggioranza delle vittime opera nel settore sanitario, consente una percentuale di successo elevata.

Il profilo delle vittime conta l'85% di aziende con sede in Nord America, e fra queste la maggior parte nell'assistenza sanitaria, il resto nell'education. A partire da quest'anno, tuttavia, ci sono cambiamenti anche a questo riguardo. Attualmente FIN12 colpisce aziende in diversi Paesi in tutto il mondo, tra cui Australia, Colombia, Francia, Indonesia, Irlanda, Filippine, Corea del Sud, Spagna, Emirati Arabi Uniti e Regno Unito.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab