Riscatti ransomware da record nel 2023

Il 2023 è stato un anno di svolta sia per i gruppi ransomware sia per chi ha il difficile compito di combatterli. Ecco un’analisi molto interessante.

Gli attacchi ransomware hanno un andamento in continua crescita, ma si evolvono di pari passo con il contesto economico, politico e tecnologico. Una approfondita analisi di quanto acceduto nel 2023 chiarisce importanti dinamiche come le affiliazioni, le nuove tattiche, il modello RaaS, gli schemi di estorsione e molto altro. E proprio la dinamicità risulta essere il punto di forza di un settore, quello criminale, particolarmente abile nell’adattarsi ai cambiamenti normativi, alle azioni delle forze dell'ordine, all’avvento delle nuove tecnologie.

È il team di Chainalysis a fare il punto, unendo i dati di varie ricerche e indagini di mercato anche di terzi, e tracciando un panorama esaustivo e interessante nell’ottica della pianificazione di una difesa proattiva.

Caccia grossa e RaaS

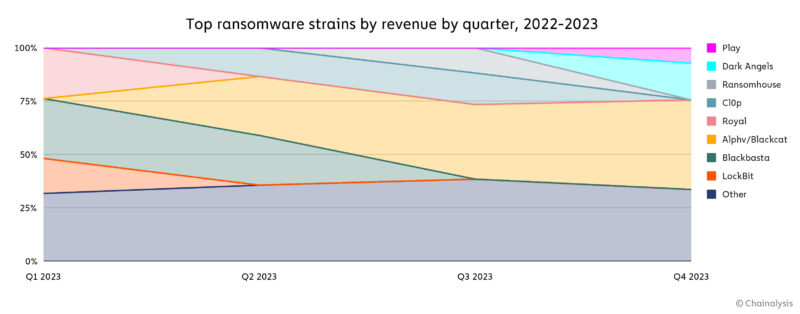

Partiamo con le tecniche perché forniscono chiare indicazioni su quello che si può fare per intaccare il successo degli attacchi. La caccia grossa è diventata la strategia dominante negli ultimi anni. Consiste nell’effettuare meno attacchi, che colpiscono però importanti obiettivi che pagano riscatti molto più alti. I gruppi criminali che adottano questa strategia, come per esempio Cl0p, intascano singoli riscatti da un milione di dollari o più. Il fatto che questa sia diventata una tendenza è dimostrato dal fatto che gli esperti hanno monitorato una quota sempre maggiore di volume di pagamenti a sei zeri.

Chi non applica questa tecnica spesso adotta il modello RaaS (Ransomware-as-a-Service) in cui gli affiliati sferrano attacchi sfruttando un malware sviluppato da terzi e pagato con una percentuale pre-concordata dei proventi del riscatto. In questo modello operativo rientrano sia realtà criminali come Phobos, che concede l’uso del malware anche a persone con conoscenze tecniche scarse, sia gruppi come ALPHV-BlackCat, che è più selettivo nella scelta degli affiliati e recluta potenziali candidati solo dopo averne accertato le capacità di hacking.

Questa dualità di approccio porta a una importante differenza: nel primo caso gli importi chiesti per i riscatti sono relativamente bassi, è il volume di attacchi a fare cassa. Chi usa solo affiliati di alto livello, invece, punta a obiettivi più grandi da cui ricavare riscatti di importo maggiore.

La questione affiliati non si liquida così facilmente perché c’è un altro aspetto da considerare, ossia l’uso da parte loro di ceppi sovrapposti, che agisce da moltiplicatore dei guadagni. Gli esperti spiegano che gli affiliati spesso cambiano ceppo o lavorano per più ceppi contemporaneamente: il cambio di affiliazione può anche consentire agli aggressori di colpire le stesse vittime due volte con ceppi diversi. Fortunatamente, questo modo di procedere non passa inosservato ai difensori perché l'analisi della blockchain consente di mettere in evidenza i collegamenti on-chain tra wallet di ceppi differenti.

Ultimo punto importante relativo ai RaaS: il monitoraggio degli IAB potrebbe fornire segnali di allarme precoce e consentire un potenziale intervento e mitigazione degli attacchi. Abbiamo parlato più volte dell’importanza degli Initial Access broker (penetrano nelle reti delle potenziali vittime, quindi vendono l'accesso ai gruppi ransomware) nell’ambito dell’ecosistema del cybercrime, ebbene monitorarne l’attività potrebbe limitare l’alto numero di attacchi di successo.

Sfruttamento delle falle

Un punto fermo emerso analizzando quanto accaduto nel 2023 è l’elevato numero di incidenti ransomware ad alto impatto perpetrato sfruttando vulnerabilità zero-day, particolarmente vantaggiose per gli attaccanti perché sfruttano le lacune di sicurezza prima che gli sviluppatori abbiano l'opportunità di creare e distribuire una patch. Come ampiamente dimostrato, poi, gli exploit zero-day possono essere ancora più dannosi se colpiscono software molto diffusi, ma di cui gli utenti finali ignorano l’esistenza, perché le falle non vengono chiuse se non dopo molto tempo. Un esempio chiaro è quello di Log4Shell.

Nel 2023 il mattatore in tal senso è stata la falla zero day di MOVEit Transfer, che è stato sfruttato dal gruppo Cl0p e ha avuto impatti pesanti su aziende importanti come BBC e british Airways. Si calcola che grazie a MOVEit Cl0p abbia incassato oltre 100 milioni di dollari.

Cl0p è specializzato proprio nello sfruttamento delle falle zero-day, che gli hanno permesso di attivare estorsioni di massa a vittime di rilievo, tanto da avere abbandonato l’uso della crittografia a vantaggio della strategia di esfiltrazione e minaccia di divulgazione pubblica di informazioni. Innanzi tutto, perché la crittografia richiede più competenze e risorse. In secondo luogo, perché l'esfiltrazione richiede meno tempo di permanenza, meno esperienza e abilità per essere eseguita rispetto alla cifratura dei dati, e spesso può essere eseguita senza software dannoso. Ultimo, il furto di dati protegge anche dal rischio di divulgazione di eventuali decryptor.

Guerra in Ucraina

Un’analisi a posteriori di quanto accaduto nell’ambito cyber della guerra fra Russia e Ucraina permette di trarre conclusioni non scontate sul cambiamento che ha indotto nelle attività criminali. Il conflitto non solo ha interrotto le attività di alcuni gruppi criminali, ma ha anche spostato la loro attenzione dal guadagno finanziario agli attacchi politicamente motivati, nel caso specifico dalle attività ransomware allo spionaggio e alla distruzione (vedi i malware wiper).

Dal punto di vista delle vittime, invece, le sanzioni contro la Russia hanno dissuaso molte vittime occidentali dal pagare riscatti per scongiurare il rischio di potenziali denunce. Un ostacolo che ha colpito in particolare il gruppo Conti, la cui connivenza con il Cremlino era stata apertamente dichiarata. Al calo delle attività di Conti però ha portato gli affiliati a costituire nuovi gruppi o a riciclarsi in altri pre-esistenti che non erano pubblicamente legati a Mosca, così da aggirare l’inibizione delle vittime al pagamento dei riscatti.

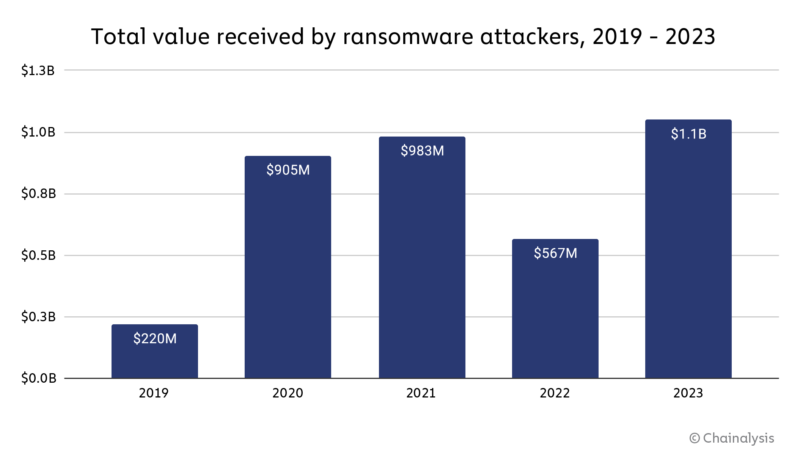

Riscatti e investimenti

A questo punto parliamo di riscatti. Come annunciato sopra, i gruppi ransomware nel 2023 hanno superato il miliardo di dollari di incassi provenienti da pagamenti dei riscatti in criptovaluta. È un record. È un indice del fatto che il ransomware non sta affatto diminuendo. Soprattutto, è una cifra al ribasso (non tutte le vittime ammettono pubblicamente di avere pagato) che conteggia solo i riscatti. Non comprende l'impatto economico che la vittima deve sostenere per la perdita di produttività e i costi di remediation a seguito dell’attacco.

Anche i riscatti però lasciano delle tracce che possono aiutare a fermare i criminali informatici. Una attività importante da parte dei difensori consiste nella analisi del movimento dei fondi provenienti dai riscatti, che fornisce informazioni essenziali sui metodi e sui servizi utilizzati dagli attaccanti, consentendo alle Forze dell'Ordine di colpire e auspicabilmente di interrompere le loro infrastrutture finanziarie.

Gli esperti sottolineano che i cyber criminali possono impiegare settimane, mesi o addirittura anni per riciclare i proventi del ransomware. Questo implica che una parte importante delle attività di riciclaggio osservate nel 2023 è frutto di attacchi perpetrati in passato.

Detto questo, come si ricicla il denario? Principalmente mediante exchange centralizzati. Tuttavia, i controlli serrati e le azioni delle Forze dell’Ordine che hanno interrotto alcune importanti catene di exchange, hanno costretto nel 2023 i criminali ad appoggiarsi a differenziare, usando per esempio i bridge cross-chain, gli instant exchange e i servizi di gioco d'azzardo. Oggi le fonti di riciclo sono più variegate per scongiurare colli di bottiglia e per abbassare il rischio che un’azione efficace delle Forze dell'Ordine possa bloccare o influenzare significativo le operazioni di riciclaggio.

Azioni delle Forze dell’Ordine

Abbiamo parlato di Forze dell’Ordine, tanto vale dare un’occhiata alle attività che si sono rivelate maggiormente incisive nella lotta al ransomware. Nel 2023 i successi maggiori sono stati senza dubbio la rimozione di Hive e l'interruzione di BlackCat, ad opera dell’FBI con operazioni congiunte con Paesi occidentali.

Un durissimo colpo assestato contro due dei maggiori gruppi criminali, che ha avuto pesanti ripercussioni su tutto il comparto ransomware. L'FBI stima che questo intervento abbia impedito agli operatori di Hive di intascare circa 210 milioni di dollari di pagamenti di riscatti, alterando in modo significativo il panorama dei ransomware nel suo complesso nel 2022.

Al di là del denaro, quanto accaduto in questo frangente potrebbe avere cambiato la logica di costituzione dei gruppi ransomware, facendo preferire piccole realtà che risultano più agili e sfuggenti, piuttosto dei grandi gruppi del passato recente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab