dark_nexus: il modello di business di una botnet IoT

Monitorando la botnet IoT dark_nexus i ricercatori hanno visto il suo modello business e come si diffonde. Fermarla non sarà semplice.

Qualcuno ricorderà lo strano caso della botnet pubblicizzata su YouTube. Si chiama dark_nexus e la sua attività è principalmente scatenare attacchi DDoS sfruttando le reti IoT. Dopo averla scoperta, i ricercatori di Bitdefender hanno continuato a monitorarla. Hanno scoperto molti aspetti interessanti, fra cui il fatto che negli ultimi tre mesi è stata aggiornata ben 30 volte.

È una chiara indicazione del fatto che quella di dark_nexus è un'attività molto redditizia. Non è un segreto che negli ultimi anni il ruolo delle botnet IoT negli attacchi DDoS sia costantemente in aumento. Il motivo è noto: la sicurezza dei dispositivi IoT è carente, per usare un eufemismo. La frammentazione del mercato è tale per cui tutti costruiscono prodotti IoT. A nessuno è richiesto il rispetto di precisi standard per la sicurezza. Spesso non c'è nemmeno l'assistenza post vendita.

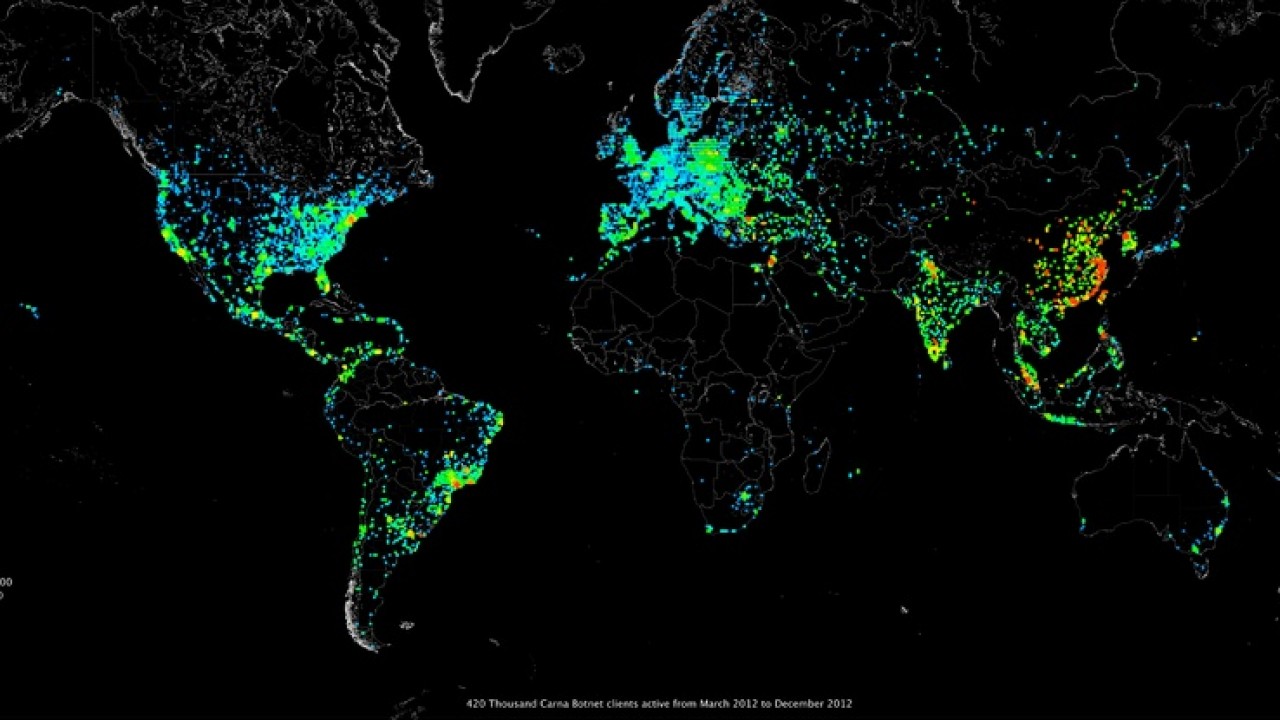

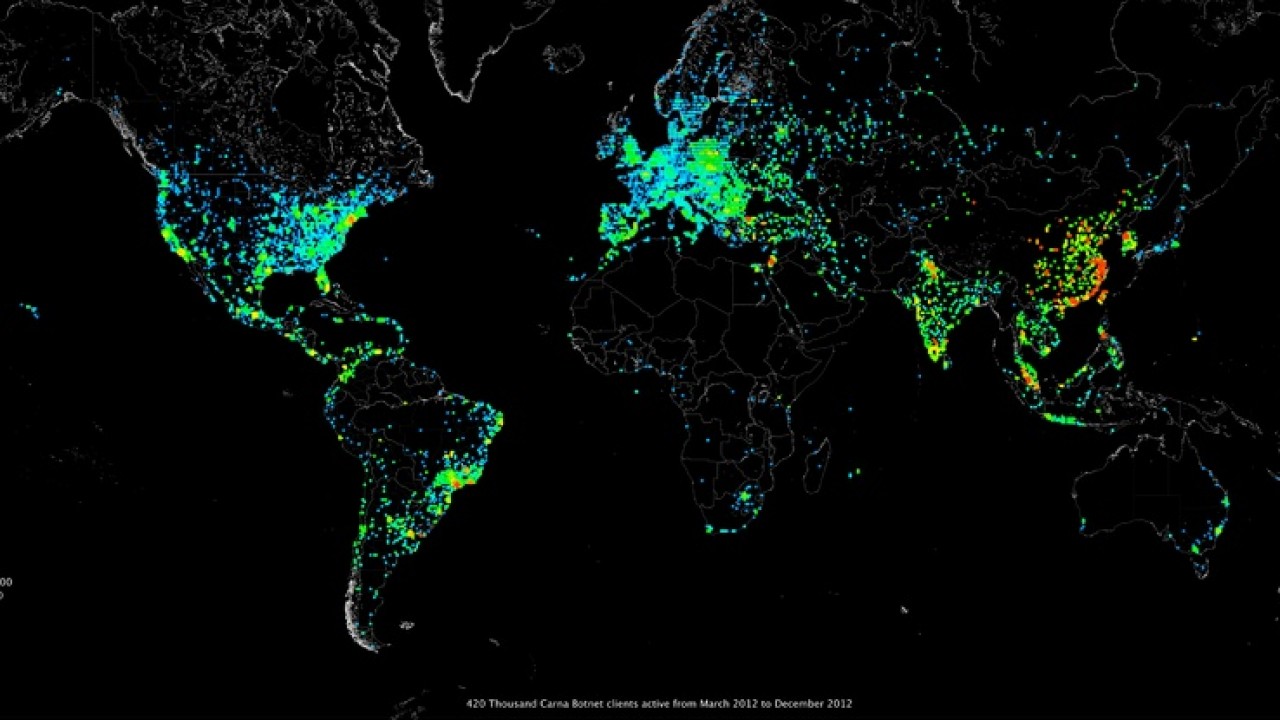

Inizialmente il problema era tollerabile. Ora che i dispositivi IoT in circolazione sono 26 miliardi non lo è più. perché significa che ci sono 26 miliardi di endpoint vulnerabili pronti per essere utilizzati in attacchi DDoS.

I programmatori che le creano, le aggiornano continuamente per fare che siano sempre una minaccia in prima linea. Occorrono correzioni ogni volta che arriva sul mercato una nuova generazione di dispositivi che presenta nuove caratteristiche e funzionalità. Gli aggiornamenti frequenti sono uno dei punti di forza di dark_nexus.

Un'altra peculiarità di dark_nexus riguarda il modo di mantenere il controllo dei dispositivi conquistati. La maggior parte dei dispositivi IoT esegue le proprie app in RAM. Significa che le modifiche apportate al sistema non sopravvivono a un riavvio. Chi gestisce le botnet scansiona la rete alla ricerca di dispositivi da attaccare. Quando li individua, si connette e li riavvia per scacciare possibili bot in esecuzione. dark_nexus include i servizi graditi in una whitelist e quelli sgraditi in una blacklist, in modo che i concorrenti non possano riavviare il sistema.

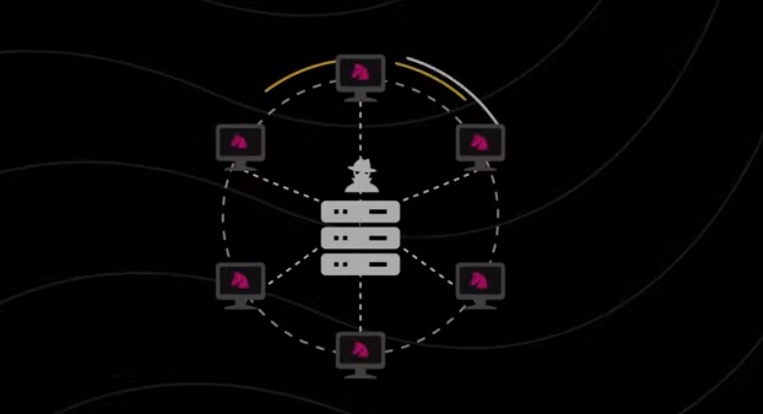

Non è una tecnica innovativa, anzi. È sulla cresta dell'onda da molto tempo per un buon motivo: funziona. Nella prima metà del 2019, con questa tecnica sono stati compromessi 7,73 milioni di dispositivi. Il seguito non è difficile da intuire: i dispositivi IoT compromessi vengono sono stati istruiti dai server Command & Control per eseguire oltre 196.000 attacchi ai danni di varie infrastrutture e servizi.

I danni che possono creare sono rilevanti. Nel 2016, un attacco botnet IoT negli Stati Uniti ha interrotto Internet e ha messo offline diverse aziende della classifica Fortune 500. È stato impossibile stimare le perdite subite in quel singolo incidente.

La prima sarebbe impiegare tecnologie appositamente progettate, come ad esempio degli smart router. Sono capaci di rilevare comportamenti anomali specifici degli attacchi DDoS all'interno della rete che controllano, e bloccarli. Alcune soluzioni forniscono all'utente dettagli sui dispositivi vulnerabili per i quali è consigliata l'installazione delle patch. Spesso le azioni consigliate si limitano al riavvio del dispositivo, alla modifica delle credenziali o alla sostituzione delle apparecchiature che non si possono mettere in sicurezza.

Un'altra via potrebbe essere quella di risolvere il problema a livello di Internet Service Provider (ISP). Sarebbe la strada migliore, perché un gateway intelligente alla fonte basterebbe per mettere al sicuro gli utenti dagli attacchi DDoS.

È una chiara indicazione del fatto che quella di dark_nexus è un'attività molto redditizia. Non è un segreto che negli ultimi anni il ruolo delle botnet IoT negli attacchi DDoS sia costantemente in aumento. Il motivo è noto: la sicurezza dei dispositivi IoT è carente, per usare un eufemismo. La frammentazione del mercato è tale per cui tutti costruiscono prodotti IoT. A nessuno è richiesto il rispetto di precisi standard per la sicurezza. Spesso non c'è nemmeno l'assistenza post vendita.

Inizialmente il problema era tollerabile. Ora che i dispositivi IoT in circolazione sono 26 miliardi non lo è più. perché significa che ci sono 26 miliardi di endpoint vulnerabili pronti per essere utilizzati in attacchi DDoS.

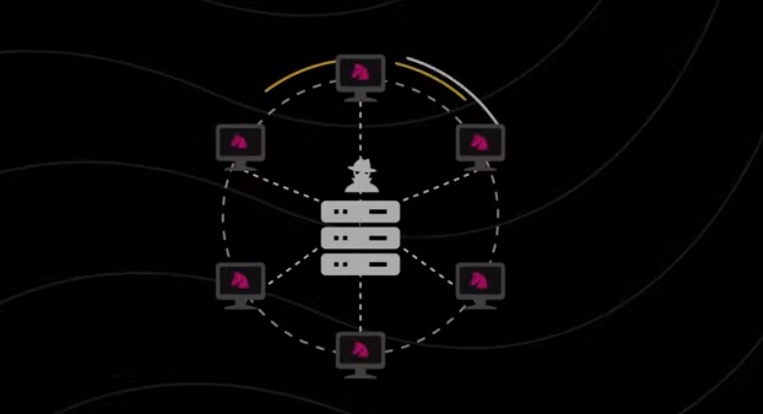

Il modello di business

La botnet IoT dark_nexus è interessante perché mostra il modello di business che c'è alle spalle di queste minacce. Sono incentivate da motivi finanziari. In particolare, sono strumenti che vengono affittati come servizi. In questo caso con la formula DDoS-as-a-service.I programmatori che le creano, le aggiornano continuamente per fare che siano sempre una minaccia in prima linea. Occorrono correzioni ogni volta che arriva sul mercato una nuova generazione di dispositivi che presenta nuove caratteristiche e funzionalità. Gli aggiornamenti frequenti sono uno dei punti di forza di dark_nexus.

Un'altra peculiarità di dark_nexus riguarda il modo di mantenere il controllo dei dispositivi conquistati. La maggior parte dei dispositivi IoT esegue le proprie app in RAM. Significa che le modifiche apportate al sistema non sopravvivono a un riavvio. Chi gestisce le botnet scansiona la rete alla ricerca di dispositivi da attaccare. Quando li individua, si connette e li riavvia per scacciare possibili bot in esecuzione. dark_nexus include i servizi graditi in una whitelist e quelli sgraditi in una blacklist, in modo che i concorrenti non possano riavviare il sistema.

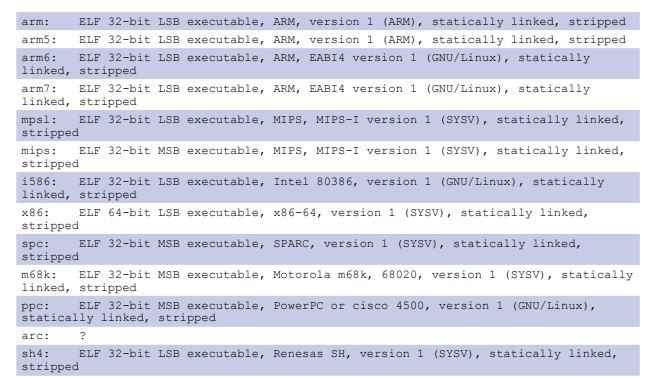

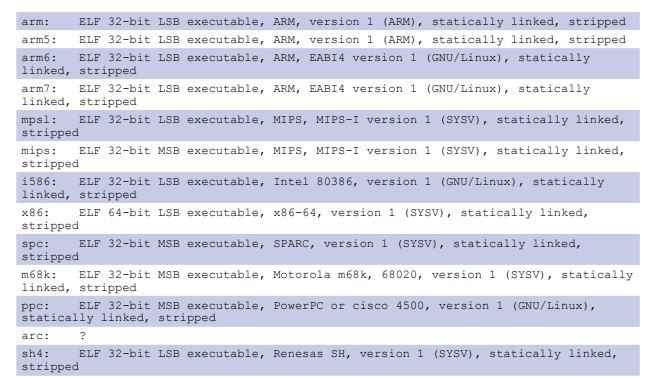

Come si diffonde

La modalità di diffusione di dark_nexus è tanto semplice quanto inquietante. Analizza gli intervalli IP e applica il credential stuffing sul servizio Telnet. In pratica, parte da un elenco esistente di nomi utente e password (tipicamente quelli standard di fabbrica) e fa un'azione di brute force. Ecco perché è importante cambiare le password di tutti i dispositivi connessi in rete.Non è una tecnica innovativa, anzi. È sulla cresta dell'onda da molto tempo per un buon motivo: funziona. Nella prima metà del 2019, con questa tecnica sono stati compromessi 7,73 milioni di dispositivi. Il seguito non è difficile da intuire: i dispositivi IoT compromessi vengono sono stati istruiti dai server Command & Control per eseguire oltre 196.000 attacchi ai danni di varie infrastrutture e servizi.

I danni che possono creare sono rilevanti. Nel 2016, un attacco botnet IoT negli Stati Uniti ha interrotto Internet e ha messo offline diverse aziende della classifica Fortune 500. È stato impossibile stimare le perdite subite in quel singolo incidente.

Come contrastare una botnet

Smantellare una botnet richiede tempo e risorse. Basti pensare a quello che è stato necessario fare per chiudere Necrus. Quello che occorre fare è lavorare alla fonte, ossia ridurre al minimo il numero delle infezioni. Fino a quando non si riuscirà ad affrontare e risolvere l'annoso problema della sicurezza degli endpoint IoT, ci sono due possibili strade, di cui una non esclude l'altra.La prima sarebbe impiegare tecnologie appositamente progettate, come ad esempio degli smart router. Sono capaci di rilevare comportamenti anomali specifici degli attacchi DDoS all'interno della rete che controllano, e bloccarli. Alcune soluzioni forniscono all'utente dettagli sui dispositivi vulnerabili per i quali è consigliata l'installazione delle patch. Spesso le azioni consigliate si limitano al riavvio del dispositivo, alla modifica delle credenziali o alla sostituzione delle apparecchiature che non si possono mettere in sicurezza.

Un'altra via potrebbe essere quella di risolvere il problema a livello di Internet Service Provider (ISP). Sarebbe la strada migliore, perché un gateway intelligente alla fonte basterebbe per mettere al sicuro gli utenti dagli attacchi DDoS.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab