Phishing, ransomware e altri: l'evoluzione delle cyber minacce nel 2020

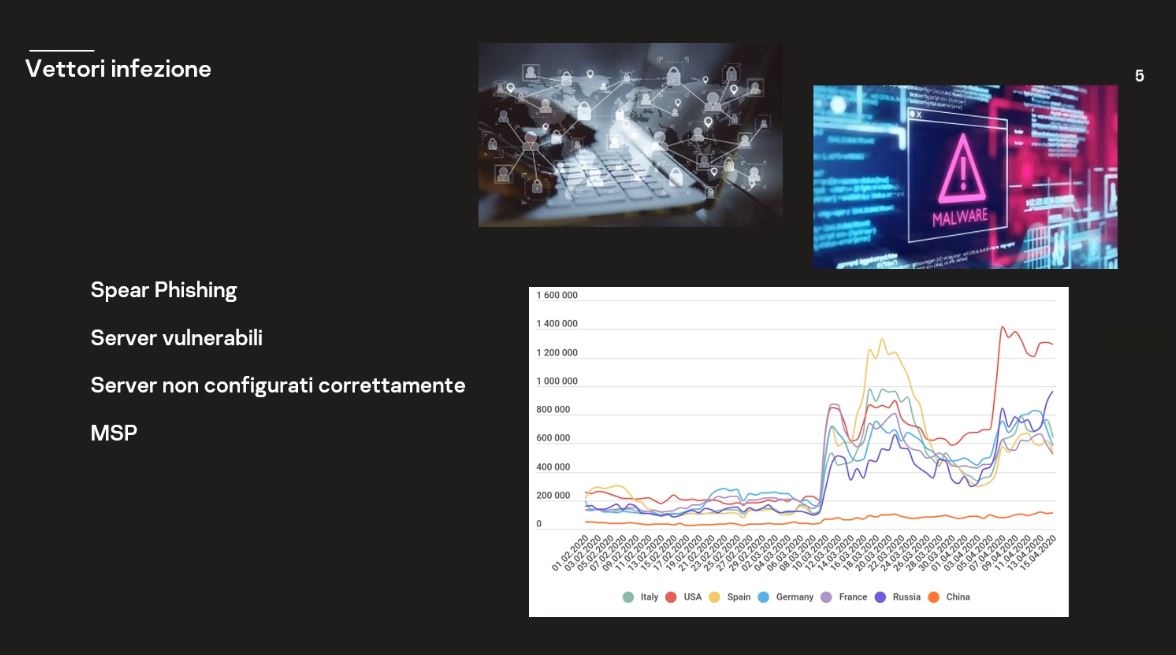

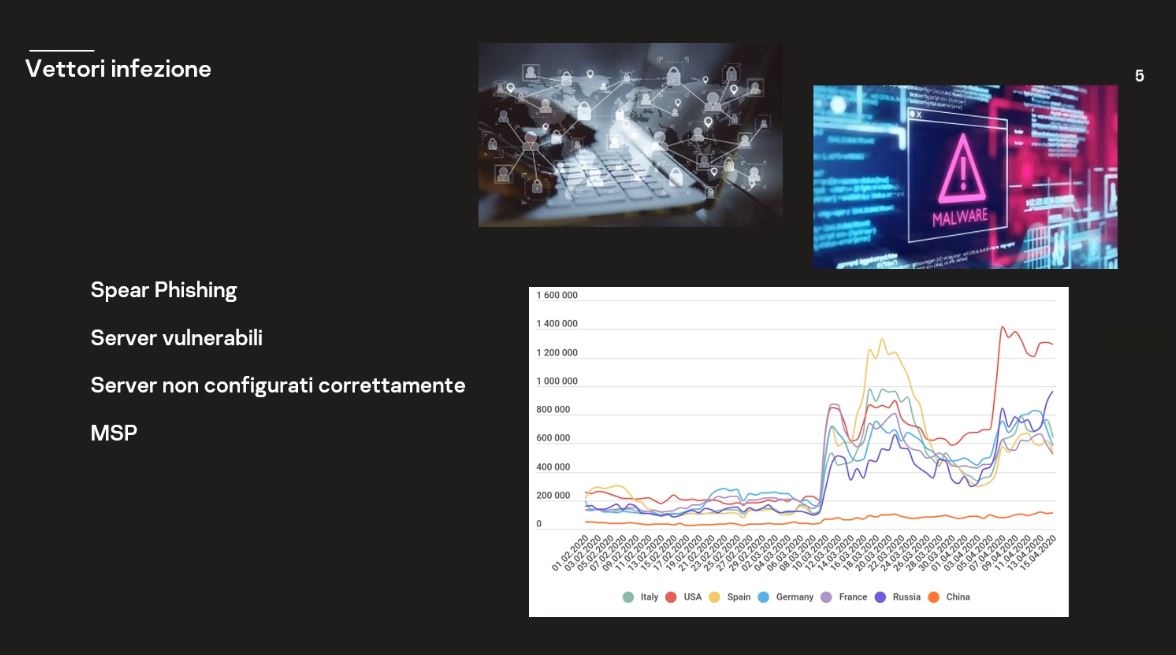

Spesso si tende a sottovalutare i vettori d'infezione. Ecco come si passa da una email di spear phishing a un ransomware.

Spear phishing, server vulnerabili o non configurati correttamente e MSP sono i principali vettori d'infezione. Individuarli è di fondamentale importanza per sventare sul nascere gli attacchi più temuti: i ransomware. Insieme al web skimming, sono la piaga di questo inizio 2020, e probabilmente lo saranno ancora a lungo.

Il quadro della situazione è opera di Giampaolo Dedola, ricercatore di sicurezza del GReAT Team, il team di analisi e ricerca di Kaspersky. Dedola arriva alla situazione odierna partendo dal quadro evolutivo del ransomware. In particolare con Sam Sam, il precursore di questa particolare categoria di minacce.

Sam Sam ha il triste primato di avere cambiato il paradigma di attacco: prima della sua apparizione le minacce prendevano di mira un solo server per volta. Con il suo arrivo, i cyber criminali hanno iniziato a cercare di compromettere tutte le macchine all'interno di una infrastruttura, usando tecniche tipiche dei penetration test per muoversi lateralmente.

Per la seconda svolta bisogna attendere il 2018, con l'arrivo di Ryuk. È a questa cyber minaccia che si deve l'innalzamento delle richieste di riscatto, da poche migliaia di dollari a centinaia di migliaia di dollari. È da qui in poi che il ransomware è diventato vero business, attirando orde di cyber criminali.

Per la seconda svolta bisogna attendere il 2018, con l'arrivo di Ryuk. È a questa cyber minaccia che si deve l'innalzamento delle richieste di riscatto, da poche migliaia di dollari a centinaia di migliaia di dollari. È da qui in poi che il ransomware è diventato vero business, attirando orde di cyber criminali.

Attaccano grandi corporation ma anche piccole e medie imprese. La posizione degli esperti di cyber security (e di Kaspersky in particolare) è di non pagare i riscatti perché così facendo si incentivano gli attacchi futuri. Di recente l'indicazione è spesso inascoltata per la tecnica del doppio riscatto introdotta dal gruppo Maze e già imitata da altri gruppi. Oltre al danno economico, quello che si prospetta in questo caso è un danno di immagine. Oltre al fatto che la pubblicazione dei dati rubati può avvantaggiare la concorrenza, o fornire materiale ad altri gruppi criminali per lanciare attacchi alla stessa azienda, ai clienti o ai fornitori.

Con questa spada di Damocle, l'azione importante di cyber security è identificare nella prima fase il vettore d'infezione, per implementare le misure atte a mitigare l'attacco. Un processo che a molti sembra impossibile, ma di cui ENEL ha recentemente dimostrato la fattibilità.

L'altro vettore purtroppo comune è l'attacco a server esposti su Internet e non aggiornati correttamente. Sempre riguardo ai server, sono diffusi gli errori di configurazione, che permettono ai cyber criminali di fare breccia sfruttando protocolli remoti e credenziali deboli. Non è un caso che siano aumentati in maniera esponenziale gli attacchi brute force contro le connessioni RDP.

L'altro vettore purtroppo comune è l'attacco a server esposti su Internet e non aggiornati correttamente. Sempre riguardo ai server, sono diffusi gli errori di configurazione, che permettono ai cyber criminali di fare breccia sfruttando protocolli remoti e credenziali deboli. Non è un caso che siano aumentati in maniera esponenziale gli attacchi brute force contro le connessioni RDP.

Un altro interessante vettore sono gli MSP (Managed Service Provider), che erogano servizi per conto di altre aziende. Gli attaccanti sfruttano gli applicativi per la gestione remota usati per esempio dai servizi di help desk per distribuire ransomware.

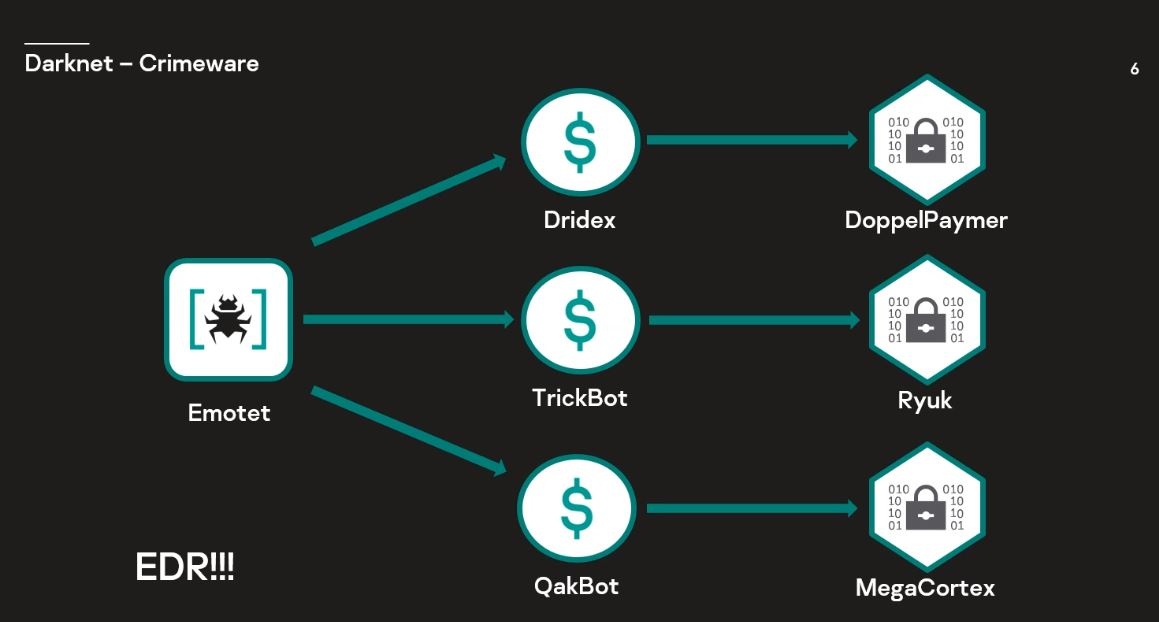

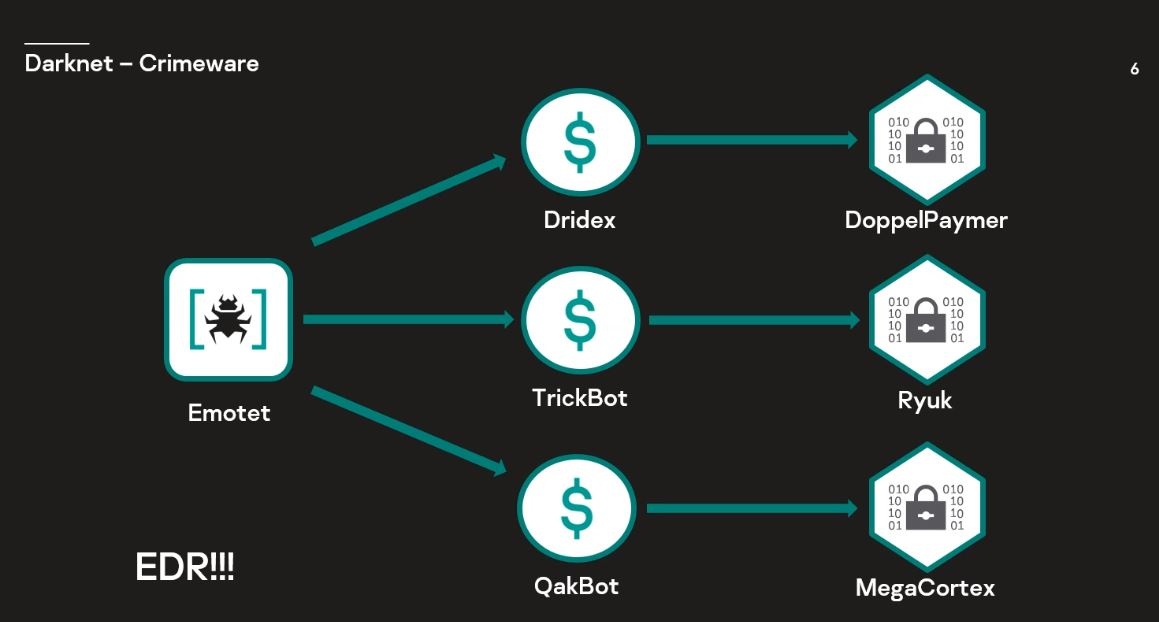

Uno dei rischi maggiori resta tuttavia il malware generico. Al momento è molto di moda un trojan come Emotet, ma sono gettonati anche Dridex, TrickBot e affini. Il computer vittima viene attaccato con questi trojan, che una volta installati scaricano a loro volta altri file malevoli, fra cui il ransomware. Disinstallare il trojan è poco utile se ha già fatto il lavoro sporco.

Oltre ad essere un metodo perverso, è anche indicativo del fatto che i cyber criminali non sono più entità a sé stanti. Sono parte di una comunità che si scambia beni e servizi finalizzati a portare a termine gli attacchi più grossi.

Oltre ad essere un metodo perverso, è anche indicativo del fatto che i cyber criminali non sono più entità a sé stanti. Sono parte di una comunità che si scambia beni e servizi finalizzati a portare a termine gli attacchi più grossi.

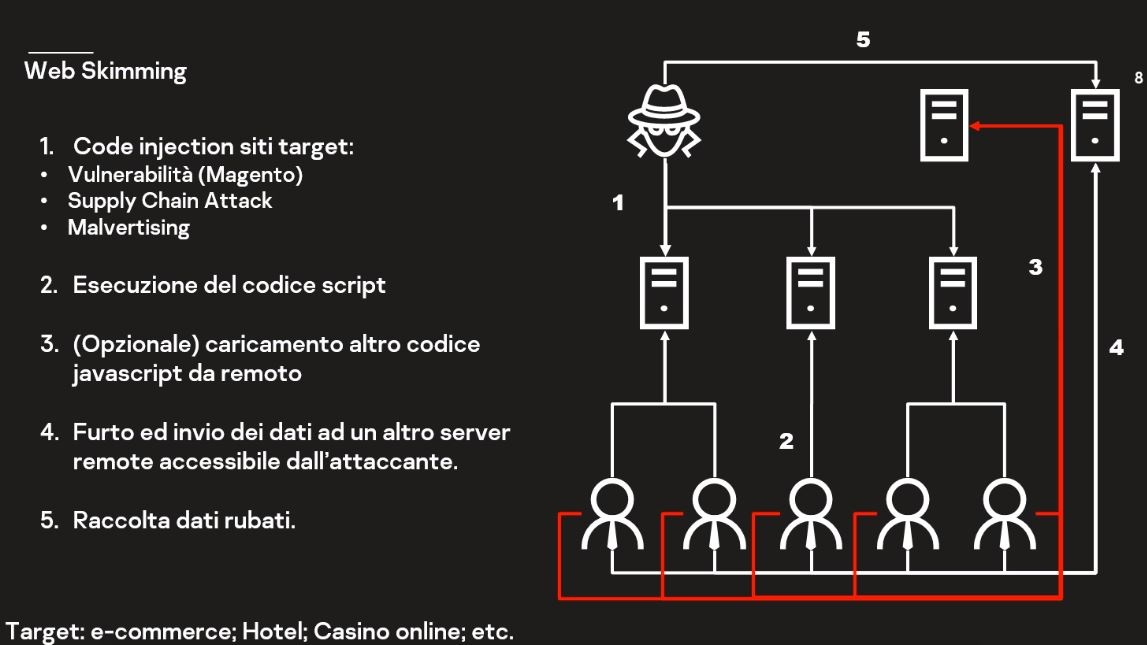

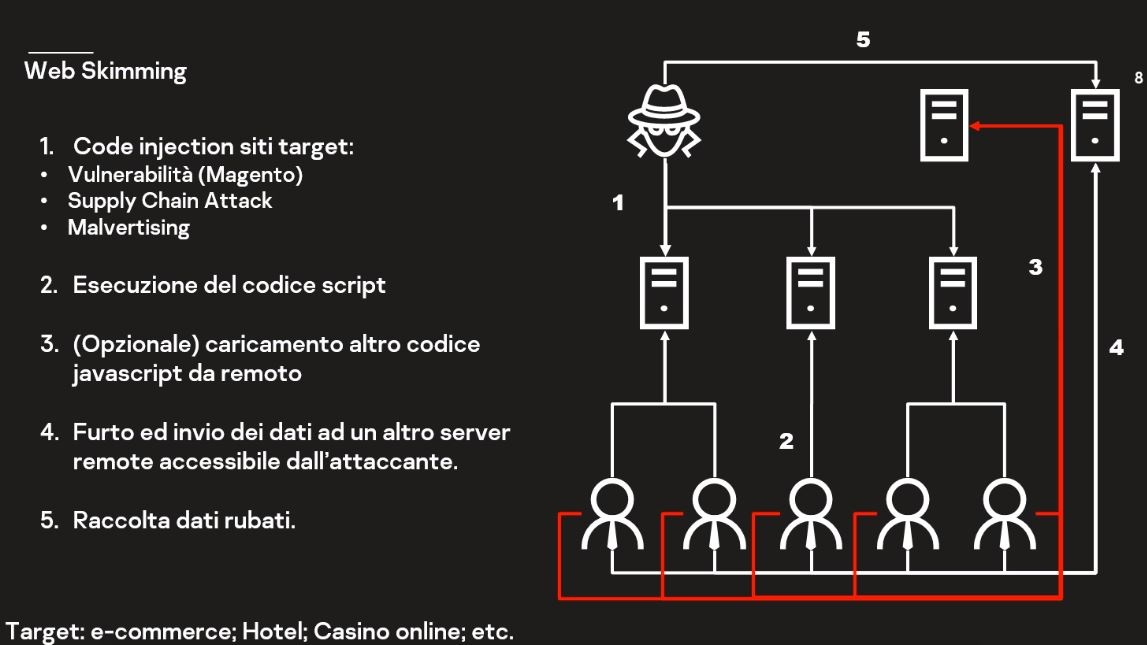

In genere l'attacco viene perpetrato mediante script Java o HTML che hanno l'unica funzione di scaricare codice malevolo. Una volta eseguito il codice, inviano i dati inseriti nella pagina di checkout a un server di comando e controllo remoto gestito dagli attaccanti.

Il quadro della situazione è opera di Giampaolo Dedola, ricercatore di sicurezza del GReAT Team, il team di analisi e ricerca di Kaspersky. Dedola arriva alla situazione odierna partendo dal quadro evolutivo del ransomware. In particolare con Sam Sam, il precursore di questa particolare categoria di minacce.

Sam Sam ha il triste primato di avere cambiato il paradigma di attacco: prima della sua apparizione le minacce prendevano di mira un solo server per volta. Con il suo arrivo, i cyber criminali hanno iniziato a cercare di compromettere tutte le macchine all'interno di una infrastruttura, usando tecniche tipiche dei penetration test per muoversi lateralmente.

Per la seconda svolta bisogna attendere il 2018, con l'arrivo di Ryuk. È a questa cyber minaccia che si deve l'innalzamento delle richieste di riscatto, da poche migliaia di dollari a centinaia di migliaia di dollari. È da qui in poi che il ransomware è diventato vero business, attirando orde di cyber criminali.

Per la seconda svolta bisogna attendere il 2018, con l'arrivo di Ryuk. È a questa cyber minaccia che si deve l'innalzamento delle richieste di riscatto, da poche migliaia di dollari a centinaia di migliaia di dollari. È da qui in poi che il ransomware è diventato vero business, attirando orde di cyber criminali. Attaccano grandi corporation ma anche piccole e medie imprese. La posizione degli esperti di cyber security (e di Kaspersky in particolare) è di non pagare i riscatti perché così facendo si incentivano gli attacchi futuri. Di recente l'indicazione è spesso inascoltata per la tecnica del doppio riscatto introdotta dal gruppo Maze e già imitata da altri gruppi. Oltre al danno economico, quello che si prospetta in questo caso è un danno di immagine. Oltre al fatto che la pubblicazione dei dati rubati può avvantaggiare la concorrenza, o fornire materiale ad altri gruppi criminali per lanciare attacchi alla stessa azienda, ai clienti o ai fornitori.

Con questa spada di Damocle, l'azione importante di cyber security è identificare nella prima fase il vettore d'infezione, per implementare le misure atte a mitigare l'attacco. Un processo che a molti sembra impossibile, ma di cui ENEL ha recentemente dimostrato la fattibilità.

Antimalware nel 2020: parola d'ordine Intelligenza Artificiale - Come funzionano, e che cosa devono avere per essere davvero efficaci, le principali soluzioni antimalware sul mercato.

I vettori di infezione

Il primo è lo spear phishing, il phishing mirato ai dipendenti aziendali o ai fornitori. Email ingannevoli e composte in modo sempre più credibile, impiegando sofisticate tecniche di social engineering, traggono in inganno e portano a cliccare link o a scaricare file infetti. L'altro vettore purtroppo comune è l'attacco a server esposti su Internet e non aggiornati correttamente. Sempre riguardo ai server, sono diffusi gli errori di configurazione, che permettono ai cyber criminali di fare breccia sfruttando protocolli remoti e credenziali deboli. Non è un caso che siano aumentati in maniera esponenziale gli attacchi brute force contro le connessioni RDP.

L'altro vettore purtroppo comune è l'attacco a server esposti su Internet e non aggiornati correttamente. Sempre riguardo ai server, sono diffusi gli errori di configurazione, che permettono ai cyber criminali di fare breccia sfruttando protocolli remoti e credenziali deboli. Non è un caso che siano aumentati in maniera esponenziale gli attacchi brute force contro le connessioni RDP. Un altro interessante vettore sono gli MSP (Managed Service Provider), che erogano servizi per conto di altre aziende. Gli attaccanti sfruttano gli applicativi per la gestione remota usati per esempio dai servizi di help desk per distribuire ransomware.

Uno dei rischi maggiori resta tuttavia il malware generico. Al momento è molto di moda un trojan come Emotet, ma sono gettonati anche Dridex, TrickBot e affini. Il computer vittima viene attaccato con questi trojan, che una volta installati scaricano a loro volta altri file malevoli, fra cui il ransomware. Disinstallare il trojan è poco utile se ha già fatto il lavoro sporco.

Oltre ad essere un metodo perverso, è anche indicativo del fatto che i cyber criminali non sono più entità a sé stanti. Sono parte di una comunità che si scambia beni e servizi finalizzati a portare a termine gli attacchi più grossi.

Oltre ad essere un metodo perverso, è anche indicativo del fatto che i cyber criminali non sono più entità a sé stanti. Sono parte di una comunità che si scambia beni e servizi finalizzati a portare a termine gli attacchi più grossi. Il web skimming

Abbiamo parlato più volte del web skimming. È un'insidia per chi fa shopping online. Si tratta di una tecnica per rubare i dati delle carte di credito quando vengono inseriti nelle pagine per il pagamento online. Il bersaglio sono siti di e-commerce e in generale quelli che richiedono l'inserimento di carte di credito, come hotel e casino online.In genere l'attacco viene perpetrato mediante script Java o HTML che hanno l'unica funzione di scaricare codice malevolo. Una volta eseguito il codice, inviano i dati inseriti nella pagina di checkout a un server di comando e controllo remoto gestito dagli attaccanti.

Prevenzione

In tutti questi casi i tradizionali filtri antimalware servono a poco. Quello che occorre sono soluzioni avanzate di threat prevention che siano in grado di analizzare il comportamento di applicazioni e utenti, rilevare qualsiasi anomalia e attuare le soluzioni di mitigazione adeguate. Nella quasi totalità dei casi fanno uso dell'Intelligenza Artificiale. Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab