Aperta la caccia agli account di servizi cloud

Si moltiplicano le tecniche di attacco per impossessarsi degli account per l'accesso ai servizi cloud aziendali. Ecco come funzionano e che cosa fare per evitare problemi.

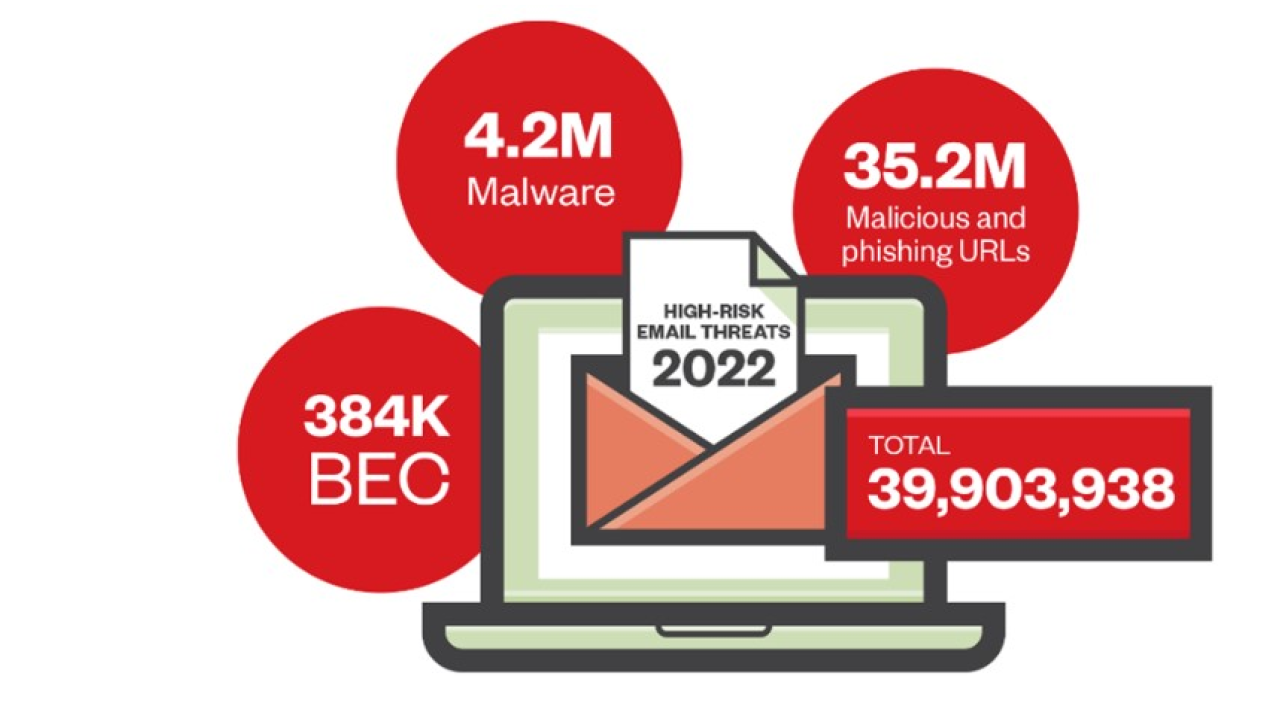

Gli account dei servizi cloud sono merce preziosa per i cyber criminali. Lo testimoniano alcuni attacchi che sono stati perpetrati Oltreoceano, mediante email di phishing mirate all'acquisizione di credenziali di servizi cloud usati per lo più da aziende. Sono alternative valide agli attacchi brute force.

Dopo essersene impossessati, gli attaccanti li hanno impiegati per attacchi BEC, per ulteriori azioni di phishing all'interno della stessa azienda e altro. La gravità di queste azioni è tale da avere guadagnano un avviso da parte della Cybersecurity and Infrastructure Security Agency (CISA).

L'azione criminale è rapida e variegata. Se un dipendente abbocca alla email di phishing, l'attaccante effettua immediatamente l'accesso all'account compromesso e lo usa per inviare email ad altri account all'interno dell'azienda. Così facendo l'attività può fruttare decine o centinaia di credenziali, che possono essere rivendute e/o usate in attacchi successivi.

Non è l'unico scenario possibile. Si sono verificati casi in cui i criminali, una volta preso possesso dell'account, hanno modificato le regole di posta elettronica delle vittime per reindirizzare a sé stessi la corrispondenza che conteneva chiavi specifiche. È possibile così entrare in possesso di informazioni riservate, apprendere le abituali procedure aziendali o dati utili funzionali a ulteriori azioni criminali.

Non è l'unico scenario possibile. Si sono verificati casi in cui i criminali, una volta preso possesso dell'account, hanno modificato le regole di posta elettronica delle vittime per reindirizzare a sé stessi la corrispondenza che conteneva chiavi specifiche. È possibile così entrare in possesso di informazioni riservate, apprendere le abituali procedure aziendali o dati utili funzionali a ulteriori azioni criminali.

L'azione più inquietante è quella verificatasi nei casi in cui i cyber criminali hanno usato i cookie del browser per bucare le procedure di autenticazione a più fattori (MFA). È un tipo di attacco chiamato "pass-the-cookie" e sfrutta il vizio di molti di memorizzare le password nel browser per accelerare la navigazione.

Molte applicazioni Web utilizzano i cookie per autenticare gli utenti connessi. Il guaio è che quando un utente completa l'autenticazione a più fattori, il browser memorizza un cookie che utilizzerà per autenticare ogni richiesta successiva. È una comodità, ma se un attaccante mette mano su un cookie di autenticazione può bypassare il processo di accesso, inclusi i controlli dell'autenticazione a più fattori.

La certezza è che questo tipo di attacco si è specializzato nel momento in cui la pandemia ha costretto milioni di dipendenti a lavorare da casa. L'unica difesa è quindi quella di istruire a dovere le persone sugli atteggiamenti da adottare per una migliore difesa informatica.

Occorre conoscere le insidie del phishing, imparare a non memorizzare le password nel browser. Iniziare quanto prima a servirsi di una connessione VPN e di un gestore di password. L'amministratore di rete dovrebbe inoltre bloccare qualsiasi regola di inoltro delle email ad account esterni all'azienda: un accorgimento valido sia per ostacolare lo shadow IT sia per prevenire attacchi BEC.

È utile inoltre sincerarsi che tutte le istanze di macchine virtuali basate su cloud con un IP pubblico non abbiano porte RDP (Remote Desktop Protocol) aperte.

Dopo essersene impossessati, gli attaccanti li hanno impiegati per attacchi BEC, per ulteriori azioni di phishing all'interno della stessa azienda e altro. La gravità di queste azioni è tale da avere guadagnano un avviso da parte della Cybersecurity and Infrastructure Security Agency (CISA).

L'azione criminale è rapida e variegata. Se un dipendente abbocca alla email di phishing, l'attaccante effettua immediatamente l'accesso all'account compromesso e lo usa per inviare email ad altri account all'interno dell'azienda. Così facendo l'attività può fruttare decine o centinaia di credenziali, che possono essere rivendute e/o usate in attacchi successivi.

Non è l'unico scenario possibile. Si sono verificati casi in cui i criminali, una volta preso possesso dell'account, hanno modificato le regole di posta elettronica delle vittime per reindirizzare a sé stessi la corrispondenza che conteneva chiavi specifiche. È possibile così entrare in possesso di informazioni riservate, apprendere le abituali procedure aziendali o dati utili funzionali a ulteriori azioni criminali.

Non è l'unico scenario possibile. Si sono verificati casi in cui i criminali, una volta preso possesso dell'account, hanno modificato le regole di posta elettronica delle vittime per reindirizzare a sé stessi la corrispondenza che conteneva chiavi specifiche. È possibile così entrare in possesso di informazioni riservate, apprendere le abituali procedure aziendali o dati utili funzionali a ulteriori azioni criminali. L'azione più inquietante è quella verificatasi nei casi in cui i cyber criminali hanno usato i cookie del browser per bucare le procedure di autenticazione a più fattori (MFA). È un tipo di attacco chiamato "pass-the-cookie" e sfrutta il vizio di molti di memorizzare le password nel browser per accelerare la navigazione.

Molte applicazioni Web utilizzano i cookie per autenticare gli utenti connessi. Il guaio è che quando un utente completa l'autenticazione a più fattori, il browser memorizza un cookie che utilizzerà per autenticare ogni richiesta successiva. È una comodità, ma se un attaccante mette mano su un cookie di autenticazione può bypassare il processo di accesso, inclusi i controlli dell'autenticazione a più fattori.

Chi c'è dietro a questi attacchi?

Nonostante la sovrapposizione delle tattiche, gli esperti di sicurezza escludono che tutti gli attacchi siano opera di uno stesso gruppo. È più verosimile pensare che ci siano più gruppi specializzati nel furto di credenziali, che operano poi con vari scopi.La certezza è che questo tipo di attacco si è specializzato nel momento in cui la pandemia ha costretto milioni di dipendenti a lavorare da casa. L'unica difesa è quindi quella di istruire a dovere le persone sugli atteggiamenti da adottare per una migliore difesa informatica.

Occorre conoscere le insidie del phishing, imparare a non memorizzare le password nel browser. Iniziare quanto prima a servirsi di una connessione VPN e di un gestore di password. L'amministratore di rete dovrebbe inoltre bloccare qualsiasi regola di inoltro delle email ad account esterni all'azienda: un accorgimento valido sia per ostacolare lo shadow IT sia per prevenire attacchi BEC.

È utile inoltre sincerarsi che tutte le istanze di macchine virtuali basate su cloud con un IP pubblico non abbiano porte RDP (Remote Desktop Protocol) aperte.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab