Nel 2021 attenzione a ransomware e app di uso comune

I problemi di cyber security visti nel 2020 sono l'antipasto degli attacchi che si potrebbero verificare nel 2021. Che cosa ci aspetta secondo Sophos nel 2021.

Cloud, VPN, smart working, malware, phishing, ransomware: c'è tutto nel Threat Report 2021 di Sophos dal titolo "Navigating cybersecurity in an uncertain world". L'obiettivo è analizzare le tendenze della sicurezza informatica per il 2021. Ne risulta un'analisi molto particolareggiata dei cambiamenti che sono intercorsi nel 2020.

Il primo tassello dell'effetto domino è stato il cambiamento delle abitudini degli utenti, con lo spostamento di massa dagli uffici allo smart working. Questo primo passaggio ha causato l'accelerazione della migrazione al cloud, l'ampliamento a dismisura dell'uso di VPN, l'impennata nell'uso delle connessioni RDP. I cyber criminali, resilienti per necessità e per vocazione, hanno riadattato armi e tecniche esistenti per sfruttare a proprio vantaggio questi cambiamenti.

In media ci sono riusciti. Questo non è di buon auspicio per il 2021 perché, come noto, molti cambiamenti avvenuti quest'anno sono destinati a consolidarsi nei successivi.

Le aziende non erano preparate a gestire un massivo ricorso al lavoro e alla connettività da remoto. Inizialmente sono state implementate soluzioni temporanee. Ora è chiaro che circa il 40% della forza lavoro vorrebbe proseguire con lo smart working dopo la pandemia, quindi servono soluzioni stabili nel tempo. In caso contrario, la superficie di rischio allargata si tradurrà in nuovi potenziali rischi.

Servizi concettualmente datati, come le VPN e i protocolli RDP, saranno sempre più sfruttati dai cybercriminali, che li useranno per tentare di compromettere il perimetro aziendale e azionare pericolosi movimenti laterali. È già accaduto molte volte quest'anno, e visto che gli attacchi hanno avuto successo si ripeteranno in futuro.

In tempo di pandemia il cloud computing ha fornito una valida risposta alle aziende in cerca di ambienti informatici sicuri e facilmente accessibili dai dipendenti a casa. Il cloud, tuttavia, resta un osservato speciale: l'implementazione spesso frettolosa dei servizi ha aperto nuove sfide per la sicurezza, molto diverse da quelle di una rete on-prem.

A caratterizzare l'era pandemica ci sono stati anche gli attacchi ai server e il ritorno di vecchi bug. Nel primo caso, è da prestare attenzione alle piattaforme basate su Windows e Linux, che rappresentano un obiettivo sempre più ghiotto per i cybercriminali. Il bug su cui focalizzarsi è invece VelvetSweatshop, una funzionalità per la gestione password di una vecchia versione di Microsoft Excel, che viene usata per nascondere macro o altri contenuti malevoli nei documenti, eludendo il rilevamento da parte dei sistemi di sicurezza. Gli attacchi che sfruttano Excel si sono moltiplicati durante la prima ondata pandemica, è verosimile che proseguiranno.

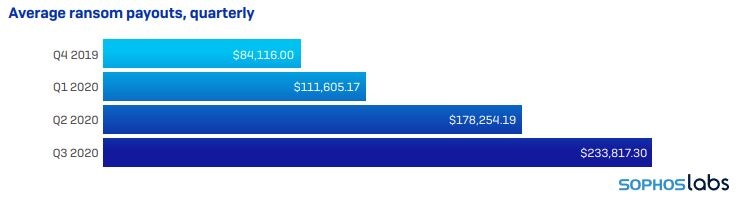

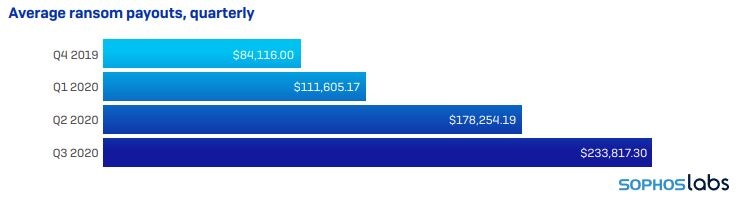

I ricercatori di Sophos hanno identificato tre trend principali. Il primo riguarda l'aumento degli attacchi ransomware. I cyber criminali dei principali gruppi ransomware, come Ryuk e Ragnar Locker, continueranno a modificare e a rendere sempre più sofisticate le loro TTP (tattiche, tecniche e procedure). Questo significa che gli attacchi diventeranno sempre più difficili da intercettare.

Di pari passo con i ransomware cresceranno le doppie estorsioni. Oltre a cifrare i dati, i cybercriminali rubano informazioni sensibili o confidenziali e ne minacciano la pubblicazione online se le richieste di riscatto non vengano soddisfatte.

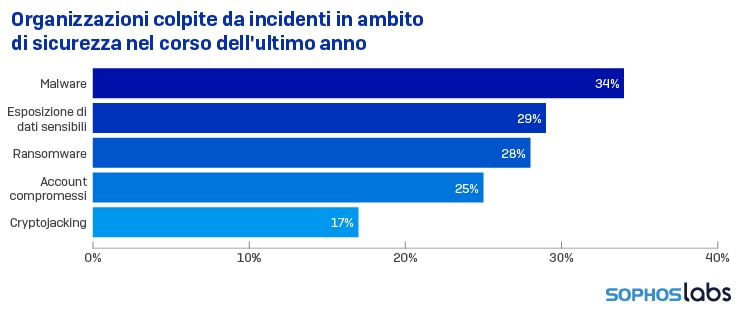

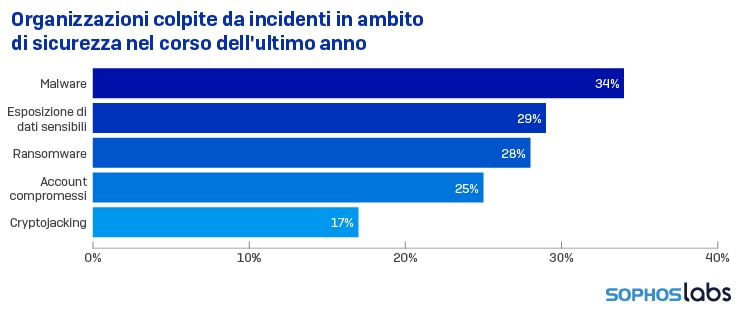

La seconda tendenza riguarda le minacce quotidiane, come malware, loader e botnet o Initial Access Brokers. Possono sembrare meno pericolosi dei ransomware, in realtà costituiscono la prima arma d'attacco per fare breccia nelle reti e collezionare le informazioni necessarie a scatenare attacchi successivi. Identificarle è fondamentale.

Terzo posto per tool legittimi, utility note e destinazioni di rete comuni, che verranno impiegate dai cyber criminali come armi contro gli utenti. Sfruttando queste soluzioni, i cyber criminali possono passare inosservati e muoversi indisturbati nella rete vittima, fino a quando non saranno pronti a lanciare un attacco, come ad esempio un ransomware. Dato che l'origine di queste azioni è estremamente difficile da localizzare, occorre molta attenzione a questo aspetto della sicurezza spesso trascurato.

Il primo tassello dell'effetto domino è stato il cambiamento delle abitudini degli utenti, con lo spostamento di massa dagli uffici allo smart working. Questo primo passaggio ha causato l'accelerazione della migrazione al cloud, l'ampliamento a dismisura dell'uso di VPN, l'impennata nell'uso delle connessioni RDP. I cyber criminali, resilienti per necessità e per vocazione, hanno riadattato armi e tecniche esistenti per sfruttare a proprio vantaggio questi cambiamenti.

In media ci sono riusciti. Questo non è di buon auspicio per il 2021 perché, come noto, molti cambiamenti avvenuti quest'anno sono destinati a consolidarsi nei successivi.

Dal 2020 al 2021

Le aziende non erano preparate a gestire un massivo ricorso al lavoro e alla connettività da remoto. Inizialmente sono state implementate soluzioni temporanee. Ora è chiaro che circa il 40% della forza lavoro vorrebbe proseguire con lo smart working dopo la pandemia, quindi servono soluzioni stabili nel tempo. In caso contrario, la superficie di rischio allargata si tradurrà in nuovi potenziali rischi.

Servizi concettualmente datati, come le VPN e i protocolli RDP, saranno sempre più sfruttati dai cybercriminali, che li useranno per tentare di compromettere il perimetro aziendale e azionare pericolosi movimenti laterali. È già accaduto molte volte quest'anno, e visto che gli attacchi hanno avuto successo si ripeteranno in futuro.

In tempo di pandemia il cloud computing ha fornito una valida risposta alle aziende in cerca di ambienti informatici sicuri e facilmente accessibili dai dipendenti a casa. Il cloud, tuttavia, resta un osservato speciale: l'implementazione spesso frettolosa dei servizi ha aperto nuove sfide per la sicurezza, molto diverse da quelle di una rete on-prem.

A caratterizzare l'era pandemica ci sono stati anche gli attacchi ai server e il ritorno di vecchi bug. Nel primo caso, è da prestare attenzione alle piattaforme basate su Windows e Linux, che rappresentano un obiettivo sempre più ghiotto per i cybercriminali. Il bug su cui focalizzarsi è invece VelvetSweatshop, una funzionalità per la gestione password di una vecchia versione di Microsoft Excel, che viene usata per nascondere macro o altri contenuti malevoli nei documenti, eludendo il rilevamento da parte dei sistemi di sicurezza. Gli attacchi che sfruttano Excel si sono moltiplicati durante la prima ondata pandemica, è verosimile che proseguiranno.

I trend principali

I ricercatori di Sophos hanno identificato tre trend principali. Il primo riguarda l'aumento degli attacchi ransomware. I cyber criminali dei principali gruppi ransomware, come Ryuk e Ragnar Locker, continueranno a modificare e a rendere sempre più sofisticate le loro TTP (tattiche, tecniche e procedure). Questo significa che gli attacchi diventeranno sempre più difficili da intercettare.

Di pari passo con i ransomware cresceranno le doppie estorsioni. Oltre a cifrare i dati, i cybercriminali rubano informazioni sensibili o confidenziali e ne minacciano la pubblicazione online se le richieste di riscatto non vengano soddisfatte.

La seconda tendenza riguarda le minacce quotidiane, come malware, loader e botnet o Initial Access Brokers. Possono sembrare meno pericolosi dei ransomware, in realtà costituiscono la prima arma d'attacco per fare breccia nelle reti e collezionare le informazioni necessarie a scatenare attacchi successivi. Identificarle è fondamentale.

Terzo posto per tool legittimi, utility note e destinazioni di rete comuni, che verranno impiegate dai cyber criminali come armi contro gli utenti. Sfruttando queste soluzioni, i cyber criminali possono passare inosservati e muoversi indisturbati nella rete vittima, fino a quando non saranno pronti a lanciare un attacco, come ad esempio un ransomware. Dato che l'origine di queste azioni è estremamente difficile da localizzare, occorre molta attenzione a questo aspetto della sicurezza spesso trascurato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab