100.000 computer ancora vulnerabili a SMBGhost

Nonostante la patch sia disponibile da marzo 2020, ci sono ancora migliaia di computer soggetti alla…

Scuole e università bersagliate dallo spear phishing

Una ricerca di Barracuda rivela che le scuole e le università sono più a rischio delle aziende di cadere…

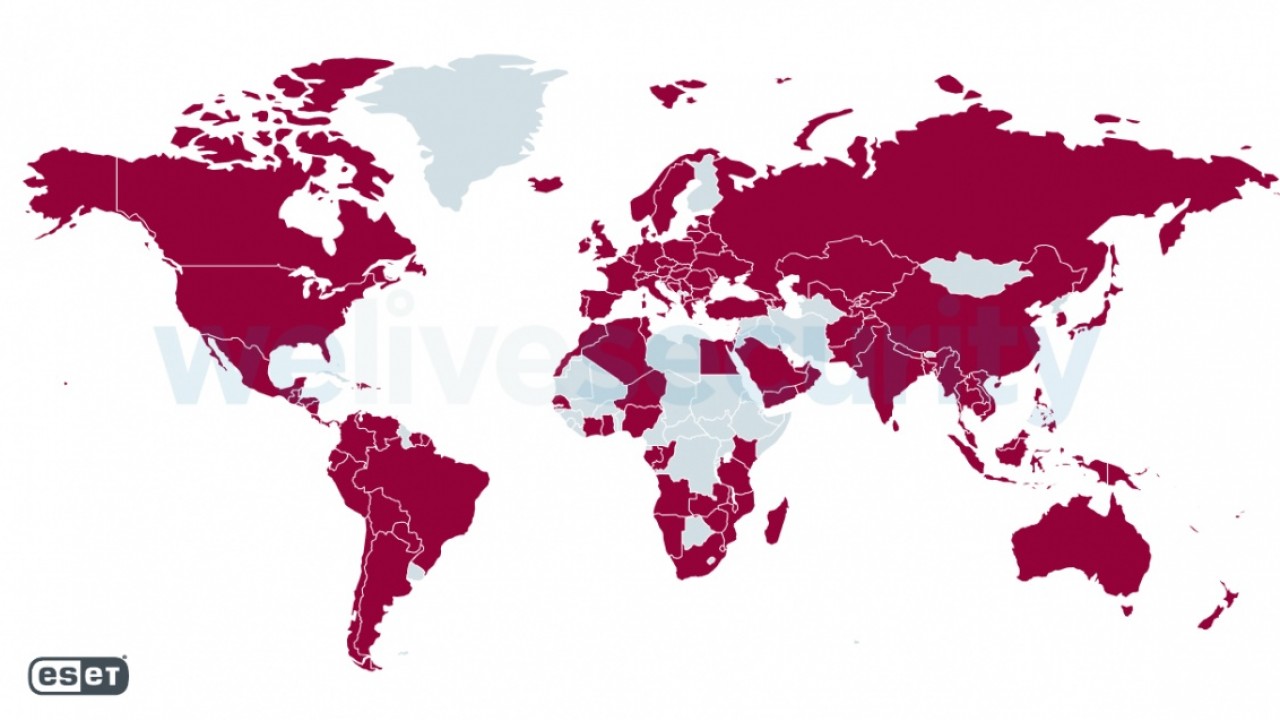

Gli attacchi RDP non si fermano

Il report di ESET sulla cyber security nel terzo trimestre evidenzia il protrarsi degli attacchi ai…

La cyber security dell'era New Normal secondo Cisco

Bando alle password e alle manie di controllo, nell'era New Normal la tendenza è la gestione dello smart…

Enel: attacco ransomware con data breach, stavolta è Netwalker

Enel sembra aver subito un data breach da circa 5 terabyte di dati causato dal gruppo Netwalker. Il…

Impennata di attacchi DDoS e violazioni delle password

F5 fotografa il panorama delle minacce durante e dopo il lockdown. Attacchi DDoS e furto di password…

Ransomware: prevenire non basta, bisogna passare all'azione

Mauro Solimene di Pure Storage espone il suo pensiero sulla soluzione migliore per contrastare gli attacchi…

Continuano le campagne spam per la diffusione di Formbook

L'infostealer Formbook circola sulle reti italiane già da qualche mese, con campagne malspam in rapida…

Per l'85% delle aziende la cyber security è più importante che mai

Il COVID ha aumentato la percezione delle minacce informatiche e ha spinto le aziende a investire maggiormente…

Campagna di phishing contro gli utenti di Office 365

Migliaia di utenti stanno ricevendo una falsa notifica di Teams via email. Chi si fa ingannare cede…

La situazione della cyber security secondo Check Point

Check Point fotografa la situazione attuale e spiega le sue previsioni per la sicurezza informatica…

Rimborso Enel via SMS? È phishing.

Segnalata una campagna di phishing che viene veicolata via SMS, attirando i bersagli con un fantomatico…

Evoluzione verso un Network-as-a-Service Zero Trust

Luca Maiocchi di Proofpoint spiega come adattare il modello Zero Trust alle moderne esigenze di sicurezza.…

Luxottica: il cyber attacco ha comportato un data leak

Durante il cyber attacco del 20 settembre contro Luxottica si sarebbe verificato anche un furto di dati.…

Falla in Cisco IOS XR sfruttata per attacchi reali

Cisco Product Security Incident Response Team (PSIRT) segnala che sono in corso tentativi di sfruttamento…

Ransomware Ryuk sfrutta la falla Zerologon

I cyber criminali dietro al ransomware Ryuk stanno sfruttando la vulnerabilità Zerologon per colpire…

Interplanetary Storm, la botnet che minaccia Android e Linux

Bitdefender ha rilevato una botnet impiegata come rete di proxy anonima noleggiata su abbonamento. Finora…

Reti mobili private mission critical a banda larga per la pubblica sicurezza

Alessandro Alfano di Nokia spiega da dove nasce l'esigenza di reti mobili private mission critical e…

Google rivela il più potente attacco DDoS della storia: 2,5 Tbps

Google rivela che nel 2017 ha affrontato un attacco DDoS da 2,5 Tbps. Sono state usate diverse tecniche,…

Bug RCE mette a rischio 800.000 VPN SonicWall

Un bug critico del sistema operativo SonicOS presente su quasi 800.000 prodotti può causare un Denial…

Come prevenire con anticipo un attacco DDoS

Si può sapere in anticipo se un'azienda sarà vittima di un attacco DDoS. Akamai spiega tutte le possibilità…

Zoom: pronta la crittografia end-to-end

La crittografia end-to-end E2EE di Zoom è pronta. La prossima settimana parte l'anteprima tecnologica…

Vittime di ransomware cambiano l'approccio alla cyber security

Gli IT manager delle aziende che hanno subito attacchi ransowmare cambiano radicalmente il modo di lavorare.…

Sicurezza aggregata e cloud based, la ricetta di Qualys contro i cyber attacchi

Mettere in sicurezza l'azienda e preoccuparsi solo degli affari è un risultato raggiungibile secondo…

FIN11, un gruppo di cyber criminali da primato

Per Mandiant, il gruppo FIN11 ha condotto una delle campagne di distribuzione di malware più importanti…

Cybersecurity: all'esordio il nuovo polo nazionale di Tinexta

Tinexta ha dato via a una nuova business unit specializzata nella sicurezza IT e guidata da Marco Comastri,…

Patch Tuesday: Microsoft corregge 21 vulnerabilità RCE critiche

Il patch Tuesday di ottobre non stabilisce record di correzioni, ma rimedia a 21 vulnerabilità RCE,…

Cyber attacchi contro le stampanti 3D: una possibilità da considerare

Anche le stampanti 3D, come tutti i prodotti connessi in rete e gestiti via software, possono essere…

Data breach e cloud security: la soluzione è la crittografia

Thales CipherTrust Data Security Platform è la piattaforma che applica la data protection mediante la…

Amazon Prime Day: cyber attacchi in vista

Dalla mezzanotte iniziano le super offerte di Amazon dedicate agli abbonati Prime. Anche i criminali…

Botnet Trickbot sotto assedio, ma non è del tutto smantellata

L'assiduo lavoro dei ricercatori ha permesso di limitare la botnet Trickbot. L'obiettivo è smantellarla…

Software AG vittima di ransomware, chiesto riscatto di 23 milioni di dollari

Il produttore tedesco Software AG è vittima di un attacco ransomware. Rubati circa 1 TB di dati, i cyber…

MalLocker.B, il ransomware che colpisce gli smartphone Android

MalLocker.B non crittografa i file, ma impedisce di usare lo smartphone. Mostrare a pieno schermo la…

MontysThree, il malware che è un asso del mimetismo

MontysThree è un malware per lo spionaggio industriale che si mimetizza con l'hosting delle comunicazioni…

Kraken, il nuovo attacco fileless che sfrutta un servizio di Windows

Sfruttando il Microsoft Windows Error Reporting, Kraken bypassa le difese informatiche e si insidia…

Ransomware: che cosa non fanno le aziende per proteggersi

Un esperto di cyber security spiega i tre errori che le aziende commettono più spesso nella pianificazione…

Phishing dall'OMS bersaglia gli italiani: non aprite quelle email

I contadi da COVID-19 salgono, riprendono le email di phishing dall'OMS. Attenzione a non aprirle, contengono…

Europol: cyber crime sempre più evoluto e organizzato

Il report IOCTA 2020 di Europol mostra lo stato del crimine informatico in Europa: evoluto, organizzato…

Tutte le minacce che arrivano per email e come gestirle

Non solo phishing e BEC: le minacce via email sono molte, e tutte possono compromettere la produttività…

Jailbreak del chip Apple T2 possibile, ecco come

Combinando due differenti exploit è possibile fare il jailbreak del chip Apple T2. L'allarme sicurezza…

La sicurezza informatica nell’era post-COVID

Che cosa ci ha insegnato la pandemia e che cosa bisogna fare adesso: il punto di vista di Haider Pasha,…

Ransomware: ospedale di Newark paga un riscatto di 672.744 dollari

Per scongiurare la pubblicazione di dati riservati dei pazienti, l'Ospedale Universitario di Newark…

Geox, Luxottica, Carraro: che cosa succede nel Nord Est dell'Italia?

Molti attacchi informatici si stanno concentrano sul Nord Est dell'Italia. Gli esperti di ESET e Qualys…

Zero Trust in crescita, aziende attirate dalla gestione degli accessi

Un report di Pulse Secure fa il punto sull'adozione dello Zero Trust e sulle prospettive nel medio periodo.…

Virtual patching è la soluzione per Zerologon e altre falle note

Gastone Nencini di Trend Micro Italia spiega i vantaggi del virtual patching per gestire una situazione…

Le 14 regole per il telelavoro sicuro

Il telelavoro ha avuto un boom di diffusione e resterà stabilmente in molte imprese. Alcuni passi, anche…

Cloud security: perché i cyber attacchi hanno successo

Sono gli errori di configurazione, non la complessità degli attacchi, a mettere a rischio le aziende.…

Perché le PMI devono intervenire sulla cyber security

Ransomware, nuove tecnologie e smart working espongono maggiormente ai rischi le PMI. Ecco perché bisogna…

Swatch sotto attacco, perché ha spento i sistemi IT per salvarsi

Anche Swatch è stata colpita da un attacco mirato alla cyber security. Nel fine settimane i sistemi…

L'85% delle app di tracciamento è soggetta alla perdita di dati

Uno studio che ha analizzato un centinaio di app mobile del settore sanitario mette in evidenza gravi…

Attacco ransomware a CMA CGM, settore marittimo nel mirino dei criminali informatici

L'industria marittima è bersagliata dagli attacchi informatici. Dopo Maersk, MCS e Cosco anche CMA CGM…

Criminali cercasi: il team di REvil-Sodinokibi vuole affiliati

Il team dietro gli attacchi REvil-Sodinokibi cerca affiliati e deposita un milione di dollari come garanzia…

NAS QNAP a rischio ransomware, installare gli aggiornamenti

QNAP esorta i clienti a installare gli aggiornamenti già disponibili da tempo. Ora i suoi NAS sono soggetti…

Attacchi ICS in calo, ma minacce più mirate

Le rilevazioni di Kaspersky indicano che nella prima metà del 2020 gli attacchi al settore ICS sono…

COVID-19: la sanità deve migliorare la cyber security

Una campagna di sensibilizzazione sottolinea l'importanza di una rivoluzione della cyber security in…

VPN Fortinet vulnerabili agli attacchi man in the middle se l'installazione non è corretta

Ricercatori di sicurezza hanno scoperto che un'installazione non corretta delle VPN Fortinet espone…

Analisi di attacco: breach di una agenzia federale USA

Una analisi delle tecniche usate per violare una rete federale e per esfiltrarne informazioni

Cyber security: spopolano malware zero day e minacce crittografate

Threat intelligence, sandbox in cloud e ispezione del traffico crittografato sono le armi per una difesa…

Phishing: false email a nome dell’Agenzia delle Entrate

Una fattura non dichiarata manda in panico i contribuenti con partita IVA, ma è un falso. È un messaggio…

Cresce il volume degli attacchi LokiBot

Sta aumentando nuovamente il numero delle campagne che cercano di diffondere il malware LokiBot. Una…