Nuove vulnerabilità nei sistemi solari

Una ricerca di Forescout rileva 46 vulnerabilità nei sistemi solari che possono compromettere la rete…

ESET estende il servizio MDR ai Managed Service Provider

Gli MSP sono sempre più esposti a minacce informatiche, con un impatto diretto su risorse e budget.…

CrowdStrike annuncia il Services Partner Program per trasformare il SOC

Partner di servizi, tra cui Deloitte, Echelon, eSentire, EY, NETbuilder, Wipro e altri, aderiscono al…

Cultura o coltura? I limiti della sicurezza dell’informazione

Un viaggio semiserio tra consapevolezza, responsabilità, normative e… la Signora Genoveffa

PlayBoy Locker, il RaaS che minaccia Windows, NAS ed ESXi

PlayBoy Locker è un ransomware avanzato che si diffonde su Windows, NAS ed ESXi, facilitando attacchi…

Cloud security: crescono gli attacchi contro le identità

Non si può più rinviare l’attuazione di misure evolute per la cloud security: ecco i numeri che descrivono…

La cybersecurity va in orbita

Anche le costellazioni di satelliti sono un cyber bersaglio per i threat actor più organizzati: è l'altra…

RedCurl QWCrypt, nuovo ransomware altamente mirato

Scoperto RedCurl QWCrypt, ransomware avanzato che colpisce obiettivi mirati. Evade i controlli e cifra…

La maggior parte degli ospedali ha vulnerabilità critiche

Il 96% delle strutture sanitarie con vulnerabilità note subisce attacchi ransomware. Alcune indicazioni…

World Backup Day 2025: le strategie moderne per proteggere i dati

In occasione del World Backup Day, gli esperti indicano le soluzioni oggi più efficaci per proteggere…

Telsy: competenze al servizio di ACN

Il nuovo Futuring Technology Center di Telsy è Laboratorio di Prova accreditato dall’Agenzia per la…

Sicurezza IoT: quando l’errore umano richiede endpoint più intelligenti

Gli errori umani e i limiti delle soluzioni tradizionali richiedono nuove strategie per la sicurezza…

Attacchi cyber sempre più lunghi: il 35% supera i 30 giorni

Il 35,2% degli attacchi analizzati da Kaspersky nel 2024 ha superato la durata mensile: un segnale della…

Cloud security: perché non basta correggere le misconfigurazioni

Metriche ingannevoli e bias delle configurazioni perfette distolgono dal corretto approccio alla cloud…

Crittografia: prepararsi alla minaccia quantistica

I computer quantistici potrebbero decifrare le attuali tecniche crittografiche. Ecco perché serve agire…

VanHelsingRaaS: il ransomware multipiattaforma che cresce in 48 ore

Operativo dal marzo 2025, VanHelsingRaaS colpisce Windows, Linux e ESXi, con affiliazioni per 5.000…

Identità come perimetro di sicurezza: rischi e soluzioni post-autenticazione

Gli attacchi alle identità crescono: CyberArk spiega perché e propone un focus su session hijacking…

Sicurezza OT: nuove sfide e soluzioni per la resilienza digitale

La sicurezza OT è sempre più critica per la continuità operativa. Crescono i rischi informatici e le…

Minacce informatiche in evoluzione: oltre la conformità normativa

La cybersecurity richiede strategie proattive: non basta la conformità, servono difese unificate, intelligenza…

Attacchi alla supply chain: la minaccia invisibile per MSP e MSSP

Gli attacchi alla supply chain colpiscono MSP e MSSP, sfruttando vulnerabilità e software fidati per…

Fortinet e ACN insieme per una cybersecurity migliore

L'accordo tra Fortinet e l'Agenzia per la Cybersicurezza Nazionale mira a migliorare la resilienza informatica…

DORA e cybersecurity: il divario tra necessità e investimenti

Il 71% dei CISO italiani denuncia pressioni per DORA e budget IT non allineati agli obiettivi del board,…

Come NIS2 rivoluzionerà la cybersecurity, fra regole e responsabilità

Denis Cassinerio di Acronis interviene al Security Summit per parlare della NIS2: responsabilità dei…

False applicazioni OAuth minacciano gli account Microsoft 365

Applicazioni OAuth fasulle imitano Adobe e DocuSign per rubare dati sensibili dagli account Microsoft…

Le identità macchina crescono del 150%, ma restano vulnerabili

Le identità macchina superano quelle umane e sono sempre più bersagliate dai cyber attacchi, ma solo…

Un attacco informatico ogni 14 secondi: imprese sempre più a rischio

Gli attacchi cyber crescono senza sosta: 772 incidenti in tre mesi. Piccole imprese vulnerabili, rilevazione…

Data immaturity, ovvero immaturità dei dati: un ostacolo all’AI avanzata

L'immaturità dei dati frena l'adozione dell'AI generativa, limitandone il potenziale. Qualità, accessibilità…

ITALIAN CHANNEL AWARDS 2024, i premiati dell'11° edizione

Nel corso di una serata esclusiva alla presenza di oltre 270 persone, premiate le Eccellenze del mondo…

Google acquisisce Wiz per 32 miliardi di dollari

Google acquisisce Wiz per 32 miliardi di dollari. L’operazione rafforza Google Cloud nella sicurezza,…

Attacchi ransomware: febbraio è il mese dei record

Febbraio 2025 è stato il mese peggiore per gli attacchi ransomware. Clop è stato il gruppo più attivo,…

Maxi campagna di phishing colpisce migliaia di utenti anche in Europa

Un attacco phishing globale ha coinvolto 7.300 aziende e 40.000 individui, sfruttando email ingannevoli…

Prepararsi al futuro con il Continuous Threat Exposure Management (CTEM)

Il Continuous Threat Exposure Management (CTEM) offre un monitoraggio continuo della sicurezza aziendale,…

Kaspersky aggiorna KATA 7.0 con nuove funzionalità NDR

La nuova versione di KATA migliora la visibilità di rete, il rilevamento delle minacce interne e introduce…

Campagne mirate e tecniche avanzate per un nuovo threat actor

Il cluster UNK_CraftyCamel monitorato da Proofpoint usa email dannose, file poliglotti e la backdoor…

WatchGuard FireCloud Internet Access, la soluzione per le reti ibride

La nuova soluzione combina FWaaS e SWG, integrandosi con WatchGuard Cloud per una gestione centralizzata…

Patch Tuesday marzo 2025: chiuse 57 falle, sei Zero Day

Microsoft ha corretto 57 vulnerabilità di cui sei Zero Day presentate come critiche.

Cyberattacchi al manifatturiero, urgente proteggere l’OT

Il settore manifatturiero italiano è sempre più nel mirino dei cybercriminali. La sicurezza OT è la…

Ripensare la sicurezza per gli ambienti di lavoro moderni

Il lavoro ibrido cresce, ma porta rischi per la sicurezza. Le aziende devono bilanciare flessibilità…

FakeUpdates domina in Italia anche a febbraio 2025

FakeUpdates resta il malware più diffuso in Italia, mentre AsyncRat e Formbook guadagnano terreno. A…

SentinelOne sfida il cybercrime con una difesa basata su AI e automazione

Il cybercrime accelera con AI e credenziali compromesse. L'Italia è avanti sulla compliance, ma le PMI…

La cybersecurity hardware non è in declino

Il mercato delle appliance di cybersecurity resta globalmente stabile, con una crescita interessante…

Finance: rischio cyber in aumento per GenAI e Shadow IT

Nel settore finanziario l’ampio uso della GenAI, lo Shadow IT, il phishing e malware in aumento ampliano…

Sicurezza informatica e infrastrutture critiche, la situazione in Italia

Minacce in crescita, AI e nuove tecniche caratterizzano gli attacchi alle infrastrutture critiche italiane,…

Il paradosso dell’industria: le infrastrutture invecchiano e gli attacchi informatici si fanno sempre più sofisticati

Le infrastrutture OT sono sempre più vulnerabili. Minacce cyber in crescita, attacchi geopolitici e…

Cisco formerà 1,5 milioni di europei per le competenze digitali

Entro il 2030, Cisco formerà 1,5 milioni di persone e 5.000 istruttori in UE su AI, cybersecurity e…

Attacchi non interattivi: la nuova minaccia all'autenticazione

Gli attaccanti sfruttano accessi automatizzati per eludere l'autenticazione multi-fattore e le difese…

Falle nei sistemi SCADA, le patch che mettono al sicuro le infrastrutture critiche

Vulnerabilità critiche in ICONICS Suite espongono centinaia di migliaia di sistemi SCADA a rischi di…

Nuova tecnica bypassa l’autenticazione a più fattori

Una tecnica per ottenere i dati unici dei dispositivi da usare per aggirare l'autenticazione a più fattori…

Cyber e disinformazione: il LLM Grooming della rete Pravda

Con la rete Pravda, una campagna di disinformazione russa mira a “condizionare” i chatbot occidentali…

Convergenza IT-OT: nuove sfide e rischi per la cybersecurity

La crescente integrazione tra IT e OT migliora l’efficienza, ma espone le infrastrutture critiche a…

MAIRE sceglie la formazione di Cyber Guru per rafforzare la security

MAIRE adotta il programma di formazione di Cyber Guru per migliorare la consapevolezza e la difesa dei…

L’Agentic AI e il futuro della cybersecurity

L’Agentic AI rivoluziona la cybersecurity con la risposta autonoma alle minacce. Offre vantaggi operativi…

Ransomware: il riscatto ora si paga per non divulgare le falle software

Un nuovo schema di estorsione minaccia i vendor software: pagare un riscatto per evitare la divulgazione…

La Shadow AI sfugge al controllo: il 90% dell'uso è invisibile alle aziende

Il 90% delle attività AI in azienda è fuori controllo. Account personali e tool non monitorati espongono…

LLM e jailbreak: una nuova tecnica automatizza gli attacchi

Il Jailbreaking-to-Jailbreak sfrutta LLM compromessi per automatizzare gli attacchi ad altri modelli…

Bitdefender entra a far parte del programma ISV Accelerate di AWS

La vendita congiunta con AWS espande la portata globale di Bitdefender, offrendo alle aziende soluzioni…

F5 ADS Platform unifica sicurezza, gestione e bilanciamento del carico

La nuova piattaforma F5 integra gestione del traffico, sicurezza app e API, AI avanzata e hardware scalabile…

Andare oltre l’hype: intelligenza artificiale e sicurezza informatica

L’intelligenza artificiale è una risorsa strategica per la cybersecurity, ma non una panacea. Serve…

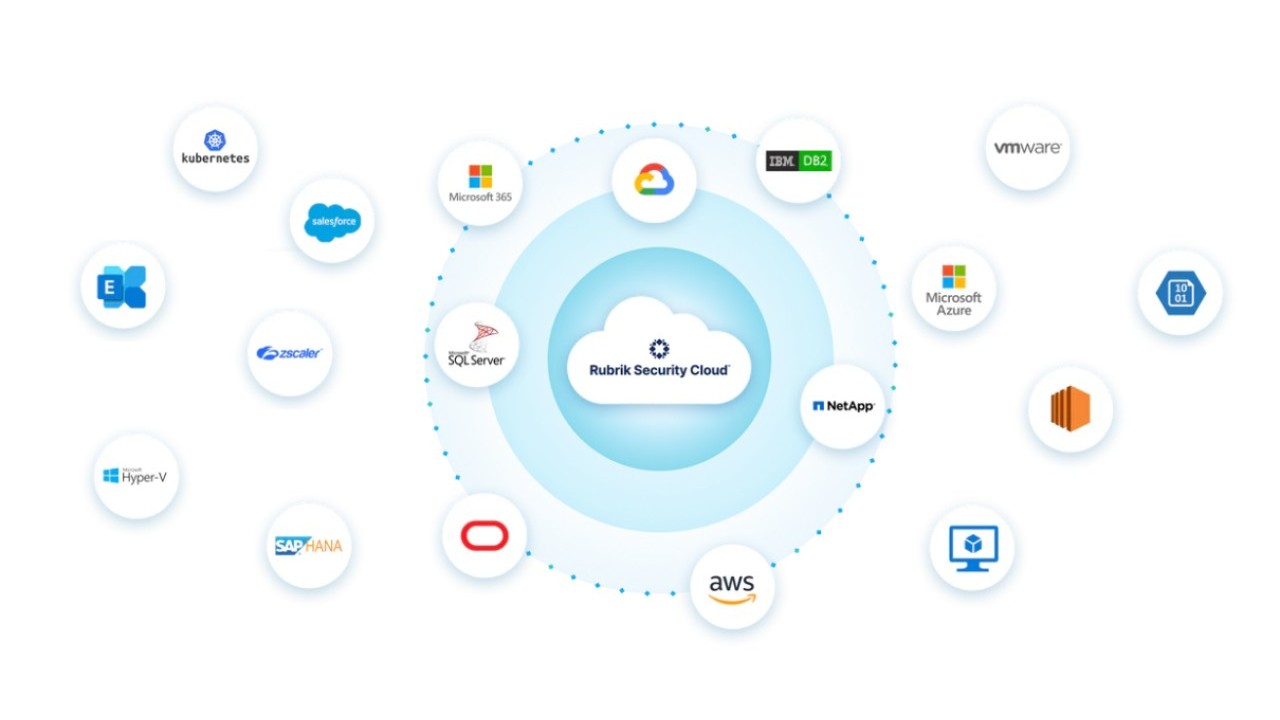

Nuove funzionalità Rubrik per resilienza e protezione cloud

Rubrik amplia la protezione per cloud, SaaS e hypervisor, rafforzando la sicurezza dei dati e accelerando…

La sicurezza informatica in Italia: un confronto asimmetrico di forze in campo

L'Italia è tra i Paesi più colpiti da malware e ransomware. PMI vulnerabili, digital gap e attacchi…