Firewall Sophos: attacco in tre atti sventato dagli upgrade

I cyber criminali hanno cercato di sfruttare una falla zero-day nel firewall Sophos XG per distribuire…

Silent Night è il nuovo malware di cui avere paura

Da fine 2019 è in circolazione il nuovo malware Silent Night. È un prodotto avanzato, modulare scritto…

dark_nexus: il modello di business di una botnet IoT

Monitorando la botnet IoT dark_nexus i ricercatori hanno visto il suo modello business e come si diffonde.…

Cyber resilienza delle infrastrutture critiche insufficiente

Da un'indagine di mercato su 370 aziende emerge che solo il 36% delle infrastrutture critiche ha un'elevata…

Windows 7 è morto ma funziona sul 26% degli endpoint

Microsoft ha dismesso il supporto di Windows a gennaio 2020 ma, complice la pandemia, il numero di endopint…

Ransomware GoGoogle: ecco il decryptor!

Bitdefender ha pubblicato un primo decryptor per recuperare i file crittografati dal ransomware GoGoogle.…

Fintech: finanza digitale sì, ma in sicurezza

Aprire il mondo Finance alla digitalizzazione significa anche esporlo ancora di più ad attacchi cyber.…

Frodi in aumento, serve l'autenticazione biometrica

Nuance Communciations mette l'accento sulla necessità di ampliare il più possibile l'uso dell'autenticazione…

NAS QNAP vulnerabili, patch disponibili da installare

QNAP ha pubblicato a novembre 2019 le patch che correggono quattro vulnerabilità critiche. È caldeggiata…

ICS e OT a rischio, attacchi cresciuti del 2000% dal 2018

Il quadro della cyber security nelle aziende deve includere necessariamente anche le risorse ICS e OT.…

Phishing aggira l'autenticazione a più fattori di Office 365

I cyber criminali hanno adottato una tecnica geniale per aggirare l'autenticazione a più fattori di…

EasyJet: rubati i dati di nove milioni di clienti

EasyJet è stata vittima di un data breach. I cyber criminali hanno rubato indirizzi email di nove milioni…

Cyber attacchi in evoluzione, serve l'Intelligenza Artificiale

Il Global Threat Intelligence Report 2020 di NTT rivela che il settore IT è stato più colpito nel 2019…

Cyber rischi in crescita con errori di configurazione cloud

Gli errori di configurazione del cloud possono aprire pericolose falle nella sicurezza. Ecco alcuni…

ProLock, il ransomware pericoloso con decryptor difettoso

Il nuovo ransomware ProLock ha guadagnato velocemente l'attenzione per gli alti riscatti richiesti.…

Crittografia post quantistica: il lavoro di NTT Research

NTT Research sta lavorando alla crittografia post-quantistica a chiave pubblica di concerto con il NIST…

Kerberos: come funziona il KDC spoofing

Il KDC spoofing in Kerberos è una violazione della sicurezza sempre in agguato. Anche se in realtà è…

VPN, i problemi più diffusi nella Fase 2 del COVID-19

La VPN crea una connessione sicura, ma non è inespugnabile. Ecco le criticità di questa soluzione.

Shadow IT, nella Fase 2 è una minaccia reale

Furto di dati, multe per il mancato rispetto del GDPR e sicurezza aziendale compromessa sono alcuni…

Il gruppo RATicate bersaglia obiettivi industriali

I ricercatori di Sophos hanno scoperto una serie di attacchi mirati contro obiettivi industriali. Sono…

Gestire la cyber security in una fase di continui cambiamenti

Per quel che riguarda la cyber security, guidare il cambiamento è sicuramente una strategia più efficace…

Rilevare i ransomware con i sensori dei PC è veloce e funziona

Un gruppo di ingegneri propone di usare il monitoraggio dei sensori integrati nei PC per rilevare le…

Cisco e Palo Alto correggono una grave vulnerabilità di Kerberos

La vulnerabilità potrebbe consentire attacchi man-in-the-middle. Le patch sono disponibili, è prioritario…

Check Point e Fase 2: bisogna ripensare la sicurezza dalle fondamenta

Nella Fase 2 dell'emergenza sanitaria è necessario ripensare la sicurezza dalle fondamenta. Le falle…

Ransomware Ako chiede un riscatto extra per cancellare i file rubati

I cyber criminali dietro ad Ako inaugurano la nuova frontiera del ransomware: chiedono il pagamento…

Supercomputer inglese Archer sotto attacco

L'11 maggio il supercomputer Archer è stato vittima di un attacco informatico. Ospitava numerose ricerche…

Agent Tesla di nuovo in pista, ruba anche le password Wi-Fi

Il trojan di accesso remoto Agent Tesla è tornato più in forma che mai. Ora ruba anche le password Wi-Fi…

Malware Ramsay ruba file dai PC scollegati dalla rete

Come rubare file sensibili da un PC che non è collegato in rete? Con il malware Ramsay appena scoperto…

WannaCry è ancora una minaccia globale

L'exploit WannaCryptor è ancora vivo e vegeto. Nonostante siano disponibili da tempo le patch per mettere…

Le nuove minacce informatiche nell’era della pandemia

Quali attacchi ci troviamo ad affrontare in questo particolare momento storico? E, soprattutto, come…

Italiani creano da soli le password e non verificano se sono state violate

Le brutte abitudini sono difficili da estirpare. Ecco quelle degli italiani in tema di password.

Data breach: +273% di dati esposti nel primo trimestre 2020

Il calo dei data breach registrato fra gennaio e marzo 2020 non è una tregua. I Cyber criminali hanno…

CopperHedge, TaintedScribe, PebbleDash: tre malware coreani all'attacco

Dalla Corea del Nord arrivano CopperHedge, TaintedScribe e PebbleDash: tre malware in grado di prendere…

Le 10 vulnerabilità più sfruttate negli ultimi 4 anni

I bug di Office, Windows, Adobe e Apache vengono sfruttati da 4 anni per sferrare attacchi contro aziende…

Ransomware: costi e quanto conviene pagare il riscatto

Una ricerca di Sophos mette in luce costi e incognite degli attacchi ransomware. Emerge chiaramente…

Ransomware contro slot machines e cartelloni pubblicitari

Oltre ai loro obiettivi tipici, i ransomware hanno infettato anche alcuni dispositivi insoliti come…

Come rubare i dati da un PC origliando l'alimentatore

I ricercatori hanno trovato il modo per rubare i dati da un PC sconnesso da Internet, origliando il…

Malware bancario Zeus Sphinx aggiornato, è più pericoloso

Il malware finanziario è stato aggiornato con nuove configurazioni e chiavi di crittografia. È strutturato…

10 milioni di attacchi malware al giorno ad aprile 2020

L'infezione da malware è dilagata ad aprile. Si sono registrati fra 10 e 16 milioni di casi al giorno.…

Thunderspy: computer violabili via Thunderbolt

Thunderspy permette di accedere a tutti i dati di un computer, sfruttando alcune vulnerabilità non risolvibili…

IoT: come e perché minaccia la sicurezza aziendale

Il numero crescente di dispositivi IoT collegati alla rete aumenta la superficie di attacco, riduce…

Dati di 73,2 milioni di utenti in vendita sul dark web

Il gruppo di hacker "ShinyHunters" sta vendendo sul dark web i dati di 73,2 milioni di utenti rubati…

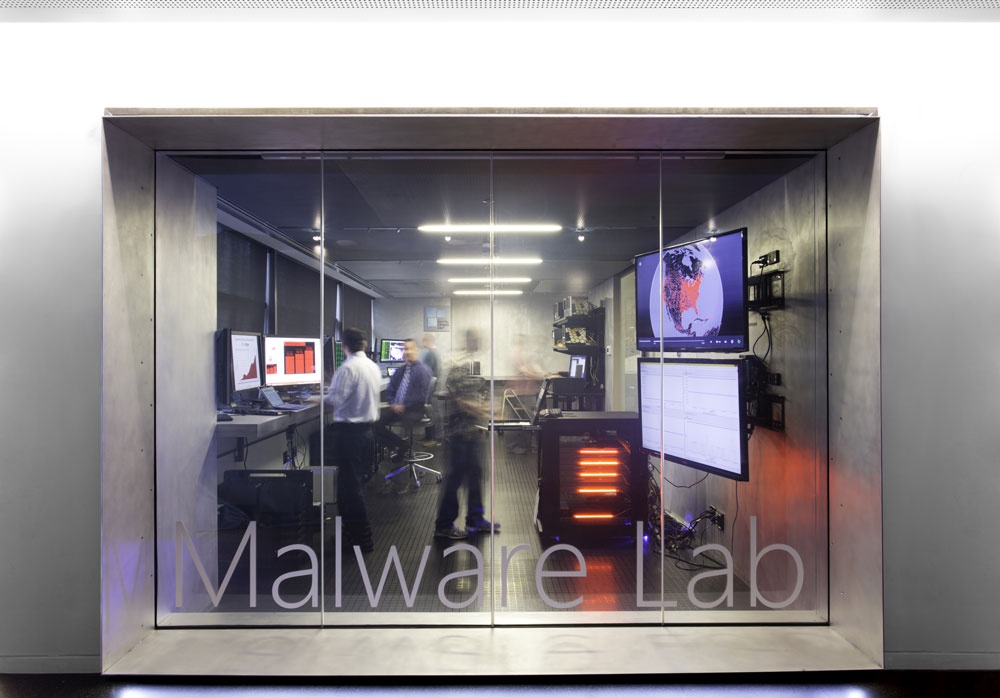

Convertire il malware in immagini per l'analisi veloce

Un algoritmo di deep learning implementato da Microsoft e Intel è in grado di rilevare le minacce emergenti…

Ransomware Sodinokibi crittografa anche i file aperti

Gli sviluppatori del ransomware Sodinokibi hanno integrato l'API Windows Restart Manager nel loro decryptor.…

L'app Immuni: molte polemiche e una strada poco chiara per il contact tracing

La scelta dell'app Immuni per il contact tracing inevitabilmente avrebbe scatenato polemiche. Ma con…

Malware con codice NSA usato da un gruppo cinese?

I ricercatori di Eset hanno pubblicato una ricerca invitando altri esperti di cyber sicurezza a contribuire.…

Fase 2 e ripartenza: Software AG Italia propone IoT Safe Interaction

Software AG punta sull'integrazione di IoT e analytics per monitorare la sicurezza dei luoghi pubblici…

Zoom acquisisce Keybase per migliorare la sicurezza

L'obiettivo dell'acquisizione è sviluppare soluzioni di crittografia end-to-end effettive e rendere…

Kaspersky: la fase 2 si gioca su formazione e servizi gestiti

Fabio Sammartino di Kaspersky spiega che cosa bisogna fare nella fase 2 dell'emergenza COVID-19. Tanta…

Riciclo delle password vizio del 99% degli utenti aziendali

Riciclo delle password troppo diffuso, è un rischio per le aziende. Occorre un cambio radicale di strategia.…

Snake è il nuovo ransomware che minaccia le reti aziendali

Il ransomware Snake è programmato per attaccare le aziende. Appena installato interrompe macchine virtuali,…

Cisco Webex: i certificati SSL scaduti sono phishing

Una nuova campagna di phishing sta bersagliando gli utenti di Cisco WebEx. È talmente credibile da ingannare…

Microsoft e IoT: centomila dollari a chi viola Azure Sphere

Chi riuscirà a violare la sicurezza della piattaforma IoT Azure Sphere potrà vincere una grossa somma.…

Investimenti in securezza bocciati dai test di penetrazione

La maggior parte degli attacchi permette l'accesso alle reti aziendali senza attivare alcun allarme.

Siti malevoli con reCaptcha, il doppio sgambetto

Il phishing diventa sofisticato. Prima di visualizzare la pagina malevola, propone un reCaptcha per…

Offerte di lavoro via email: occhio a non diventare "muli del denaro"

I cyber criminali approfittano di chi ha perso il lavoro o è in difficoltà finanziaria per fargli riciclare…

Europol smantella il gruppo criminale InfinityBlack

Grazie alle indagini delle dalle forze dell'ordine svizzere è stato possibile arrestare cinque componenti…

Ransomware VCrypt usa 7zip per nascondere i file

Un nuovo ransomware non crittografa i file, li nasconde in file compressi protetti da password molto…