Phishing contro gli utenti italiani, c'è una nuova minaccia

Si chiama MassLogger il malware economico e facile da far circolare, che potrebbe presto inondare le…

Falsa rete industriale scatena gli attacchi, compromessa in 3 giorni

Un'esca bene architettata ha permesso ai ricercatori di capire come agiscono i cyber criminali quando…

Sicurezza industriale: Siemens punta sulla AI

Dalla collaborazione con SparkCognition nasce DeepArmor Industrial, una piattaforma AI per la sicurezza…

Enel Group sotto attacco, blocca il ransomware in tempo

Anche Enel Group è stata attaccata con il ransomware Ekans, lo stesso che ha preso di mira Honda. I…

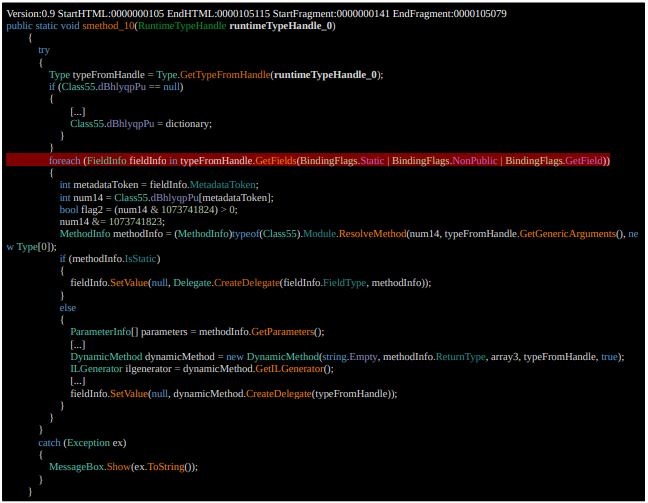

Intel e ARM alle prese con falle e patch

Intel e ARM hanno pubblicato una serie di patch per mitigare problemi di sicurezza che affliggono i…

Azienda italiana implicata in attacchi malware

Una approfondita indagine di Check Point Research ha portato a concludere che lo strumento di diffusione…

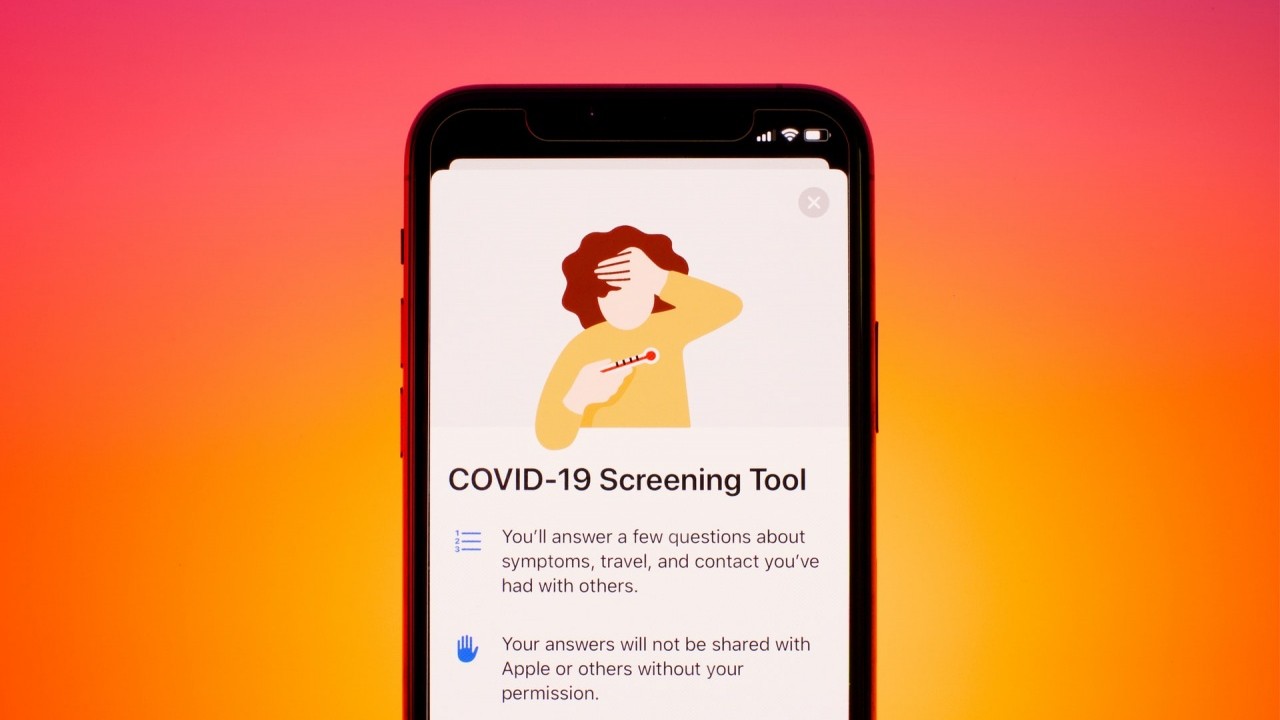

Immuni è sicura? Le perplessità degli esperti di cyber security

Il server che archivia i dati rilevati da Immuni sembra ben protetto, ma non tutti i passaggi di informazione…

Il dilemma del riconoscimento facciale

Il riconoscimento facciale è in queste ore sul banco degli imputati. È una nuova puntata del dibattito…

Fortinet Security Fabric, la sicurezza è una strategia

Fortinet mette in evidenza i vantaggi della piattaforma Security Fabric come strumento avanzato per…

VMware Workstation, Fusion e vSphere, corretti 3 bug critici

Disponibili le correzioni per tre vulnerabilità critiche di VMware. Possono consentire l'esecuzione…

Gruppi ransomware fanno cartello per aumentare i profitti

Maze, LockBit e Ragnar Locker condividono esperienza e la piattaforma di pubblicazione dei dati rubati.…

Criticità dei controller semaforici poteva mandare in tilt il traffico

L'errata configurazione di un controller semaforico molto diffuso avrebbe potuto creare gravi problemi…

Partch Tuesday più ricco di sempre: chiuse 129 falle fra cui SMBleed

129 vulnerabilità vengono risolte con gli aggiornamenti diffusi da Microsoft nel Patch Tuesday di giugno.…

CallStranger: i dispositivi UPnP sono a rischio DDoS

CallStranger è una vulnerabilità del protocollo UPnP che permette di coinvolgere i dispositivi in rete…

PMI: formazione sulla cyber security insufficiente in Italia

Molti dipendenti di PMI italiane lavorano ancora da casa. È necessaria un'attività di formazione per…

Exploit SMBGhost minaccia la sicurezza, installate la patch

La vulnerabilità critica SMBGhost minaccia la sicurezza delle reti aziendali. Da marzo è disponibile…

Le attività Honda bloccate dal ransomware Ekans

Diversi impianti produttivi di Honda sono stati messi in crisi da un attacco ransomware basato su Ekans.…

Bitdefender: nella Fase 2 bisogna cambiare la logica di gestione del rischio

Rivedere i piani di continuità, cambiare la logica di gestione del rischio e appoggiarsi ai professionisti…

Spesa IT in calo nel 2020 in Italia, Francia e Russia

Una ricerca IDC evidenzia un calo della fiducia delle aziende nelle capacità di spesa IT. Tuttavia la…

Ransomware: falso decryptor crittografa i file una seconda volta

Un ransomware si finge un decryptor e colpisce le vittime una seconda volta. Attenzione alle proposte…

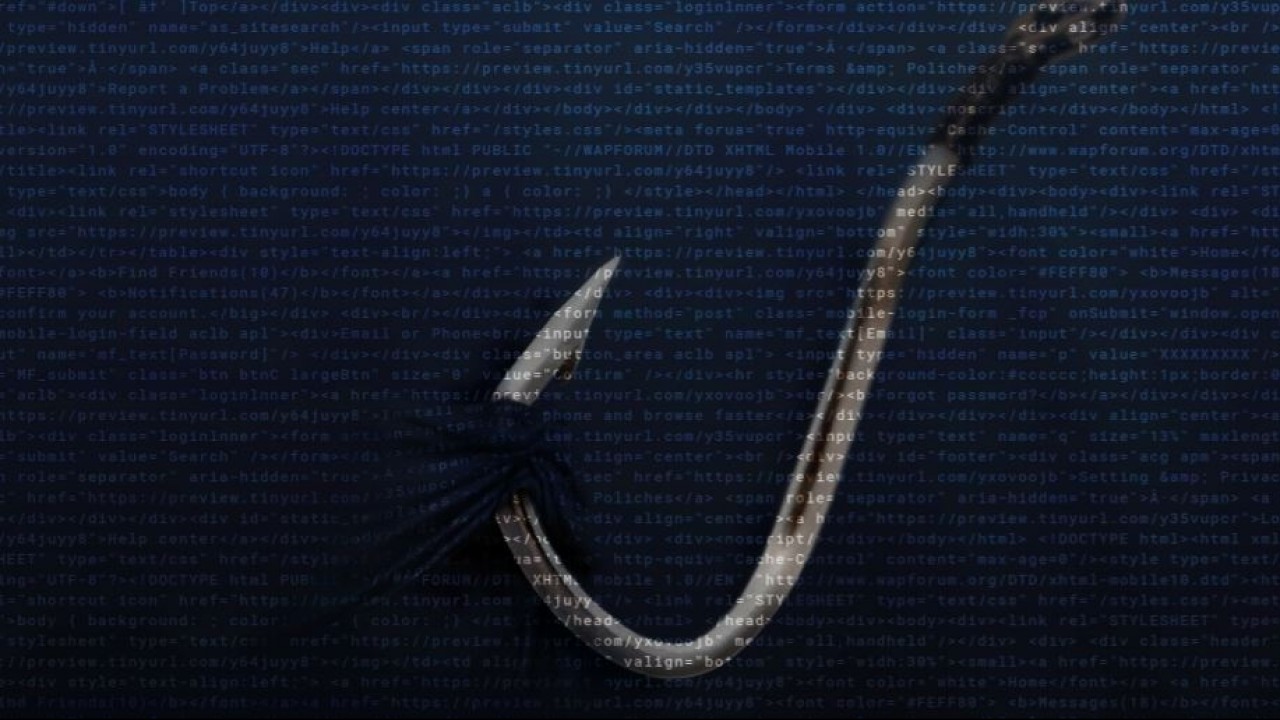

Phishing con malware contro gli utenti italiani

Scoperta una nuova campagna malware indirizzata al comparto manufatturiero italiano. Si basa su una…

NAS Qnap sotto attacco ransomware

Sono ripresi gli attacchi ransomware ai danni del NAS Qnap. Gli esperti consigliano di installare le…

Phishing sulla Fase 2: CV falsi e richieste di congedo parentale

I cyber criminali sono entrati nella Fase 2. Adesso le campagne di phishing si basano su CV falsi e…

Regno Unito: il Cyber Regiment combatterà la guerra digitale

Esordisce nel Regno Unito il 13th Signals Regiment: 250 uomini e donne dedicati alla difesa informatica…

Navigazione in incognito di Chrome: class action da 5 miliardi di dollari

Avviata in California una class action contro Google. L'accusa è che l'azienda abbia raccolto informazioni…

Ransomware Tycoon attacca sistemi Windows e Linux con JIMAGE

Un nuovo ransomware denominato Tycoon attacca le vittime nascondendosi in un file di immagine Java (JIMAGE).

Ransomware colpisce un appaltatore di missili nucleari

Un attacco ransomware contro il fornitore Westech International ha permesso ai criminali informatici…

Cambio password dopo un data breach: dati sconvolgenti

A seguito di un data breach, gli utenti invitati a cambiare password usano chiavi simili o più deboli.…

Zoom: due nuove falle e crittografia end-to-end solo a chi paga

I ricercatori di Cisco Talos hanno scoperto due nuove falle in Zoom che sono state parzialmente corrette.…

Office 365: l'aggiornamento della VPN è phishing

Alcuni utenti di Office 365 stanno ricevendo email di phishing con la richiesta di aggiornare la configurazione…

Cyberattacchi simulati: Esercitazioni come forma di protezione contro i rischi informatici?

Sempre più reparti IT si affidano a penetration test o a attività di bug bounty e simulano cyberattacchi…

Dahua Technology: tre soluzioni per la Fase 2

Le tecnologie della videosorveglianza, AI compresa, possono aiutare nella gestione della Fase 2 post-Covid…

Violazioni dei dati cloud, serve un approccio diverso

Una ricerca rivela che la gestione della sicurezza cloud è da migliorare. Troppi errori nella configurazione…

Immuni in arrivo: il tracciamento dentro e fuori dall'app

Immuni sta per essere attivata nelle regioni campione, e via via in tutta Italia. Il tracciamento dei…

Turck Banner: più controllo accessi nella Fase 2

Turck Banner ha sviluppato una soluzione integrata per il controllo accessi negli spazi comuni

Ransomware REvil: all'asta sul dark web i dati delle vittime

I criminali informatiche passano dalle minacce ai fatti. Sono all'asta i dati rubati in un attacco ransomware.…

Report Veeam 2020 Data Protection Trends, cloud sempre più importante

Veeam fotografa la situazione italiana della protezione dei dati, della trasformazione digitale e di…

SASE: la cyber security trasloca nel cloud

Cyber sicurezza e connettività si uniranno in un nuovo framework per la sicurezza che Garnter sintetizza…

Attacchi mirati al settore industriale, occhio al phishing

Kaspersky allerta su una campagna di attacchi alle industrie critiche che ha riguarda anche l'Italia.…

Windows 10 May 2020 disponibile, ecco le novità di sicurezza

È disponibile da oggi l'aggiornamento Windows 10 May 2020. Ecco le novità che riguardano la sicurezza.…

Ransomware: evoluzione, tattiche e strumenti

Il panorama globale della situazione ransomware racchiuso in un unico report che esplora tattiche di…

Fase 2: aziende pronte per il cloud e il lavoro da casa

I benefici del lavoro da casa stanno portando molte aziende a pensare di cambiare il modello di business,…

Fase 2 e Forcepoint: perché Zero Trust è la soluzione da adottare

L'approccio ai dati e alla sicurezza deve cambiare. La via d'uscita per lavorare in sicurezza e con…

Fase 2: VPN in ritirata, avanza il SaaS

I limiti delle VPN hanno portato molte aziende a spostare in cloud alcune applicazioni, adottando una…

Microsoft allerta sul ransomware Human-operated PonyFinal

I ricercatori di Microsoft Threat Protection hanno individuato una serie di attacchi mirati, condotti…

Applicazioni vulnerabili la principale minaccia alla sicurezza

Uno studio di F5 Networks rivela che le applicazioni sono fra gli obiettivi preferiti dai cyber criminali.…

Ecco la versione desktop di Immuni. No, è un ransomware

Il nuovo ransomware "[F]Unicorn" impersonifica l'app di contact tracing Immuni. È probabile che le app…

Darknet market: articoli più richiesti e listino prezzi

Quali sono gli articoli più ricercati dai criminali informatici e quanto costano. Saperlo aiuta a capire…

Ransomware Maze: tattiche, estorsioni e peculiarità

Sappiamo qualcosa di più sul gruppo alle spalle del ransomware Maze. Ecco strumenti, tattiche e procedure…

Intelligenza Artificiale indispensabile, ma occhio ai feed

I servizi e gli strumenti di threat intelligence beneficiano dell'Intelligenza Artificiale e dell'apprendimento…

Samsung Secure Element S3FV9RR, sicurezza mobile al massimo

Il nuovo chip Secure Element S3FV9RR certificato EAL 6 sarà disponibile entro il terzo trimestre. Promette…

ComRAT usa Gmail per ricevere comandi ed esfiltrare i dati

Un malware creato per trovare, rubare ed esfiltrare documenti riservati. Fa il lavoro sporco usando…

Un futuro senza password

La biometria presto soppianterà l'uso delle password grazie al lavoro dei produttori di smartphone e…

Anche ai bancomat serve l'antivirus

I malware per gli sportelli bancomat sono in costante aumento. Ecco le previsioni e i consigli di Kaspersky…

Blue Mockingbird e il malware difficile da scoprire

Il gruppo criminale Blue Mockingbird sta sfruttando l'ennesima vulnerabilità nota per attaccare server…

Windows 10 May 2020 update include la protezione PUA

Con Windows 10 May 2020 update disponibile entro fine mese esordirà la funzione per attivare la protezione…

RDP nella Fase 2: le console operative vanno protette

Nella Fase 2 è di primaria importanza proteggere le connessioni Remote Desktop Protocol. Sono indispensabili…

Credential stuffing in aumento, come contrastarlo

Il numero degli attacchi di credential stuffing sta aumentando. Ecco alcune semplici indicazioni per…

Ransomware micidiale usa le macchine virtuali per nascondersi

Ragnar Locker è un'arma micidiale. Opera all'interno di una macchina virtuale per bypassare tutti i…

Attacco Spectra interrompe la separazione tra Wi-Fi e Bluetooth

Due ricercatori hanno messo a punto una nuova tecnica d'attacco battezzata Spectra, che agisce contro…