Categoria

Tecnologie/Scenari

Tecnologie/Scenari

RDP nella Fase 2: le console operative vanno protette

Nella Fase 2 è di primaria importanza proteggere le connessioni Remote Desktop Protocol. Sono indispensabili per le console di controllo operative, ma sono vulnerabili. Oltre tutto è in circolazione una…

Credential stuffing in aumento, come contrastarlo

Il numero degli attacchi di credential stuffing sta aumentando. Ecco alcune semplici indicazioni per contrastarli.

Attacco Spectra interrompe la separazione tra Wi-Fi e Bluetooth

Due ricercatori hanno messo a punto una nuova tecnica d'attacco battezzata Spectra, che agisce contro i chip combo wireless presenti nei dispositivi mobile.

Cyber resilienza delle infrastrutture critiche insufficiente

Da un'indagine di mercato su 370 aziende emerge che solo il 36% delle infrastrutture critiche ha un'elevata resilienza.

Windows 7 è morto ma funziona sul 26% degli endpoint

Microsoft ha dismesso il supporto di Windows a gennaio 2020 ma, complice la pandemia, il numero di endopint che usa questo sistema operativo obsoleto è aumentata invece che diminuire.

Ransomware GoGoogle: ecco il decryptor!

Bitdefender ha pubblicato un primo decryptor per recuperare i file crittografati dal ransomware GoGoogle. Ecco come usarlo.

Fintech: finanza digitale sì, ma in sicurezza

Aprire il mondo Finance alla digitalizzazione significa anche esporlo ancora di più ad attacchi cyber. Il parere di Check Point Software, Consys.it, Praim, RSA.

Frodi in aumento, serve l'autenticazione biometrica

Nuance Communciations mette l'accento sulla necessità di ampliare il più possibile l'uso dell'autenticazione biometrica. Contrasta le frodi e ispira fiducia ai consumatori.

ICS e OT a rischio, attacchi cresciuti del 2000% dal 2018

Il quadro della cyber security nelle aziende deve includere necessariamente anche le risorse ICS e OT. Sono bersagliate dagli attacchi informatici.

Cyber attacchi in evoluzione, serve l'Intelligenza Artificiale

Il Global Threat Intelligence Report 2020 di NTT rivela che il settore IT è stato più colpito nel 2019 e che i cyber criminali stanno sfruttando l’Intelligenza Artificiale, il machine learning.

Cyber rischi in crescita con errori di configurazione cloud

Gli errori di configurazione del cloud possono aprire pericolose falle nella sicurezza. Ecco alcuni consigli per mitigare i problemi.

ProLock, il ransomware pericoloso con decryptor difettoso

Il nuovo ransomware ProLock ha guadagnato velocemente l'attenzione per gli alti riscatti richiesti. Attenzione però a pagare: il decryptor non funziona come dovrebbe.

Crittografia post quantistica: il lavoro di NTT Research

NTT Research sta lavorando alla crittografia post-quantistica a chiave pubblica di concerto con il NIST e in maniera indipendente alla crittografia post-quantistica a chiave simmetrica. A che punto sono…

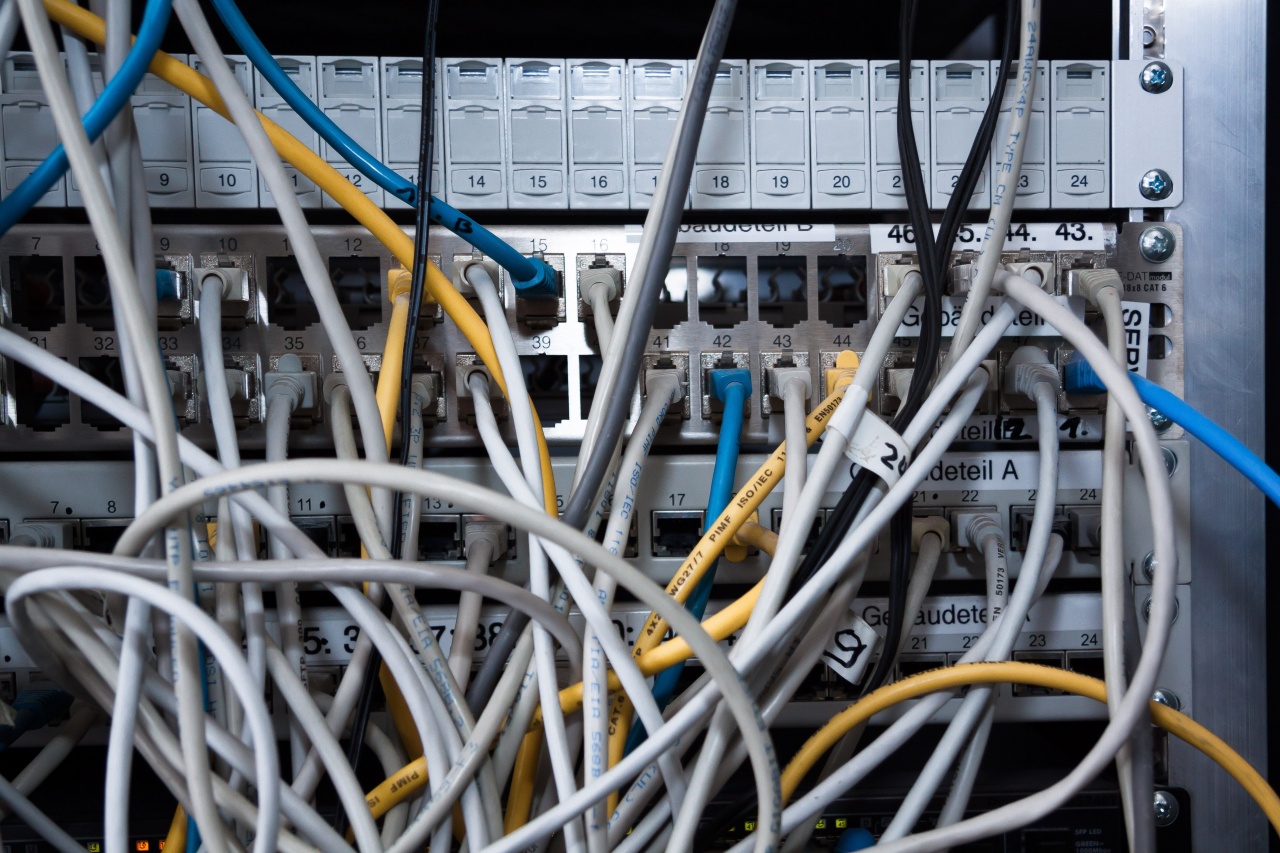

VPN, i problemi più diffusi nella Fase 2 del COVID-19

La VPN crea una connessione sicura, ma non è inespugnabile. Ecco le criticità di questa soluzione.

Shadow IT, nella Fase 2 è una minaccia reale

Furto di dati, multe per il mancato rispetto del GDPR e sicurezza aziendale compromessa sono alcuni dei rischi dello shadow IT.

Gestire la cyber security in una fase di continui cambiamenti

Per quel che riguarda la cyber security, guidare il cambiamento è sicuramente una strategia più efficace che essere costretti a seguirlo

Rilevare i ransomware con i sensori dei PC è veloce e funziona

Un gruppo di ingegneri propone di usare il monitoraggio dei sensori integrati nei PC per rilevare le operazioni di crittografia dei ransomware e bloccarle sul nascere.

Check Point e Fase 2: bisogna ripensare la sicurezza dalle fondamenta

Nella Fase 2 dell'emergenza sanitaria è necessario ripensare la sicurezza dalle fondamenta. Le falle che si sono evidenziate sono frutto delle mancanze che c'erano già prima del COVID-19.

Ransomware Ako chiede un riscatto extra per cancellare i file rubati

I cyber criminali dietro ad Ako inaugurano la nuova frontiera del ransomware: chiedono il pagamento di due riscatti. Uno per tornare in possesso dei dati, l'altro per distruggere i dati rubati. Se non…

Supercomputer inglese Archer sotto attacco

L'11 maggio il supercomputer Archer è stato vittima di un attacco informatico. Ospitava numerose ricerche sulle cure e sul vaccino per il coronavirus.

Le nuove minacce informatiche nell’era della pandemia

Quali attacchi ci troviamo ad affrontare in questo particolare momento storico? E, soprattutto, come combatterli?

Ransomware contro slot machines e cartelloni pubblicitari

Oltre ai loro obiettivi tipici, i ransomware hanno infettato anche alcuni dispositivi insoliti come per esempio insegne pubblicitarie e distributori automatici di biglietti della metropolitana.

Come rubare i dati da un PC origliando l'alimentatore

I ricercatori hanno trovato il modo per rubare i dati da un PC sconnesso da Internet, origliando il rumore delle ventole dell'alimentatore.

IoT: come e perché minaccia la sicurezza aziendale

Il numero crescente di dispositivi IoT collegati alla rete aumenta la superficie di attacco, riduce la visibilità e richiede un maggiore coordinamento tra IT e OT.

Dati di 73,2 milioni di utenti in vendita sul dark web

Il gruppo di hacker "ShinyHunters" sta vendendo sul dark web i dati di 73,2 milioni di utenti rubati a 11 aziende. Potrebbe ricavarne più di 18.000 dollari.

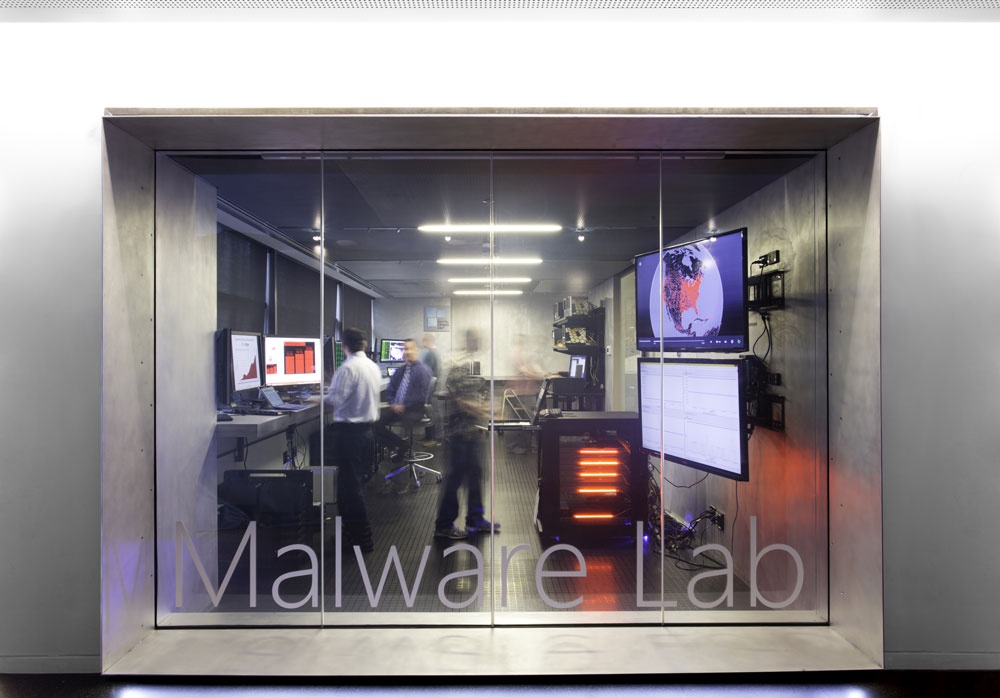

Convertire il malware in immagini per l'analisi veloce

Un algoritmo di deep learning implementato da Microsoft e Intel è in grado di rilevare le minacce emergenti convertendo i malware in immagini 2D.

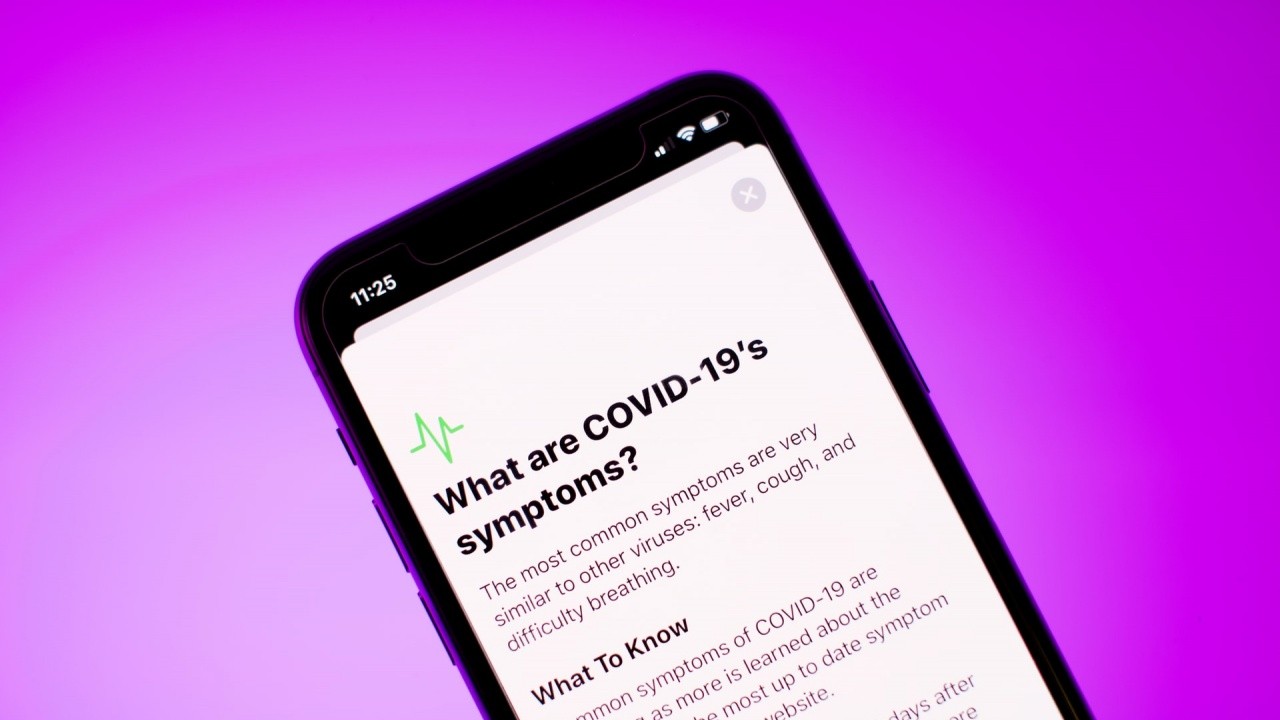

L'app Immuni: molte polemiche e una strada poco chiara per il contact tracing

La scelta dell'app Immuni per il contact tracing inevitabilmente avrebbe scatenato polemiche. Ma con più calma si poteva fare di meglio.

Malware con codice NSA usato da un gruppo cinese?

I ricercatori di Eset hanno pubblicato una ricerca invitando altri esperti di cyber sicurezza a contribuire. Il mistero da chiarire è un codice dell'NSA in uso a un gruppo criminale cinese.

Zoom acquisisce Keybase per migliorare la sicurezza

L'obiettivo dell'acquisizione è sviluppare soluzioni di crittografia end-to-end effettive e rendere Zoom un servizio davvero sicuro. Tutto in 90 giorni.

Kaspersky: la fase 2 si gioca su formazione e servizi gestiti

Fabio Sammartino di Kaspersky spiega che cosa bisogna fare nella fase 2 dell'emergenza COVID-19. Tanta formazione, accelerazione del cloud e dei servizi gestiti.

Microsoft e IoT: centomila dollari a chi viola Azure Sphere

Chi riuscirà a violare la sicurezza della piattaforma IoT Azure Sphere potrà vincere una grossa somma. Il punto chiave è la sicurezza in hardware.

Investimenti in securezza bocciati dai test di penetrazione

La maggior parte degli attacchi permette l'accesso alle reti aziendali senza attivare alcun allarme.

Europol smantella il gruppo criminale InfinityBlack

Grazie alle indagini delle dalle forze dell'ordine svizzere è stato possibile arrestare cinque componenti del gruppo criminale InfinityBlack e sequestrarne il bottino.

Aerei di linea: un attacco potrebbe farli volare come ottovolanti

Con un attacco mirato che interferisce con le comunicazioni in radiofrequenza, e in presenza di certe condizioni, si può far salire e scendere di quota un aereo di linea.

Sicurezza infrastrutture: stop USA a prodotti esteri per l'energia

Le reti elettriche come quelle dati: gli USA temono attacchi alla sicurezza delle infrastrutture critiche

Dark web: acquistare malware non è mai stato così facile

Un breve tour fra le vetrine del dark web fa capire che non servono competenze tecniche o grandi ricchezze per comprare e usare malware. Ecco come l'economia criminale continua a prosperare.

Ransomware Shade, pubblicate di chiavi di decodifica

Il gruppo di cyber criminali dietro al ransomware Shade ha pubblicato le chiavi di decodifica e ha chiesto scusa alle vittime per i danni inferti.

Ransomware: pagamenti dei riscatti in aumento

Nei primi tre mesi del 2020 gli importi dei riscatti ransomware sono aumentati, così come i pagamenti. Alcuni però corrompono di dati durante la cifratura.

445 milioni di attacchi nel 2020, ecommerce bersaglio facile

Dall'inizio del 2020 a oggi si è registrata una percentuale di attacchi inedita. Merito della digitalizzazione dei consumatori e del lavoro da casa.

Trend Micro e COVID-19: l’importanza della consapevolezza nella Fase 2

La Fase 2 dovrebbe richiedere investimenti e un nuovo approccio alla sicurezza informatica. Ma senza consapevolezza resteremo al palo.

Perché COVID-19 cambierà l'industria della cyber security

Un esperto di sicurezza spiega come e perché la pandemia di coronavirus imporrà dei cambiamenti anche all'industria della cyber sicurezza.

Fase 2: il frigorifero in rete è una minaccia, servono strumenti di intelligence

I responsabili IT delle aziende devono cambiare modo di operare. Con dispositivi IoT e vecchi router collegati alla rete aziendale, servono strumenti di intelligence per monitorare le minacce.

I servizi cloud sono la nuova infrastruttura critica

Conferenze web, ecommerce, online banking, telemedicina, eccetera, reggono al momento l'economia globale. Sono le nuove infrastrutture critiche.

Email da proteggere, serve una soluzione a tutto tondo

Un filtro antispam non basta per proteggere le aziende dalle minacce informatiche che arrivano via mail. Serve una soluzione integrata.

DDoS contro i service provider più che triplicati

F5 Networks fa il punto sugli attacchi ai danni degli ISP. DDoS sono i più frequenti, seguiti da brute foce, dispositivi compromessi e bot.

Attacchi informatici agli ospedali sono atti terroristici

Kaspersky condanna gli attacchi informatici contro gli ospedali durante l'emergenza COVID-19: sono paragonabili ad attentati terroristici.

L'inattività causata dai problemi IT costa 25 milioni di dollari l'anno

Un sondaggio su grandi aziende di Stati Uniti, Regno Unito, Germania e Francia rivela che i dipendenti sono insoddisfatti della propria esperienza IT.

Smart Working: la VPN da sola non basta

Autenticazione, threat intelligence, console di gestione remota degli endopint, sandboxing sono strumenti che non possono mancare nella gestione delle connessioni da remoto dei lavoratori in smart working.

Crittografia: fra quanto sarà compromessa dai computer quantistici?

I computer quantistici non sono dietro l'angolo, ma quando arriveranno bisognerà mettere in salvo i dati crittografati. I preparativi sono già in corso.

VPN sicure solo con l'autenticazione a più fattori

La VPN da sola non basta per garantire l'accesso sicuro alle risorse aziendali. Se gli endpoint sono compromessi, l'azienda ne farà le spese. Bisogna aggiungere l'autenticazione a più fattori.

Endpoint non protetti possono costare 8,94 milioni di dollari

Per comprendere quanto sia rischiosa una mancata protezione degli endpoint, ecco le stime dei costi e le possibili soluzioni.

Sicurezza smart working: il SANS Institute offre guide gratuite

È disponibile il SANS Security Awareness Work-from-Home Deployment Kit, un insieme di informazioni di base su come mettere in sicurezza il telelavoro

Creare un piano di business continuity in sei mosse

I sei passaggi principali per approntare un piano di continuità lavorativa che garantisca all'azienda la capacità di prevenire problemi e riprendere le attività senza intoppi.

Smart working e cyber security: il problema è che non eravamo pronti

Check Point fa il punto sui problemi di sicurezza legati allo smart working. Troppe realtà legacy, prima di COVID pochi lavoravano da casa.

Scraping e truffe, i bot sono sempre più agguerriti

Aumentano le attività di scraping automatico dei dati e le truffe perpetrate tramite bot. Le whitelist non sempre funzionano.

Lavoro da remoto e cyber security: le cinque minacce principali per le aziende

Il telelavoro è una sfida molto seria per i team di cyber security: per affrontare l'emergenza l'IT che devono proteggere cambia di continuo

Teams non deve fare la fine di Zoom, aggiornamenti in vista

Microsoft sta lavorando ad aggiornamenti di sicurezza per Teams che saranno pubblicati fra aprile e maggio. Obbiettivo: alzare la sicurezza per non fare la figura di Zoom.

BeyondCorp Remote Access è l'alternativa Google alle VPN

La tecnologia Zero Trust Google BeyondCorp Remote Access diventa un servizio commerciale per aiutare chi lavora in smart working a connettersi in modo sicuro alle web app Web.

Una PMI su 5 non protegge adeguatamente i dati

I ransomware bersagliano le PMI più che le grandi imprese. Nonostante questo, le soluzioni di difesa e ripristino scarseggiano.