Malware per Linux cresciuti del 50% nel 2022

I dati analizzati dagli esperti di AtlasVPN mostrano che i malware per Linux sono in costante aumento.

Consigli di cybersecurity per gli MSP

Come deve erogare il servizio gestito un MPS perché i clienti siano protetti con efficienza ed efficacia.…

Il World Economic Forum annuncia la Cybercrime Atlas Initiative

Una piattaforma unica di raccolta e condivisione delle informazioni sul cybercrime sancisce la collaborazione…

State subendo un attacco informatico? Rallegratevi!

I sistemi informatici sono fallibili, meglio costruire una difesa basata sull’individuazione dei movimenti…

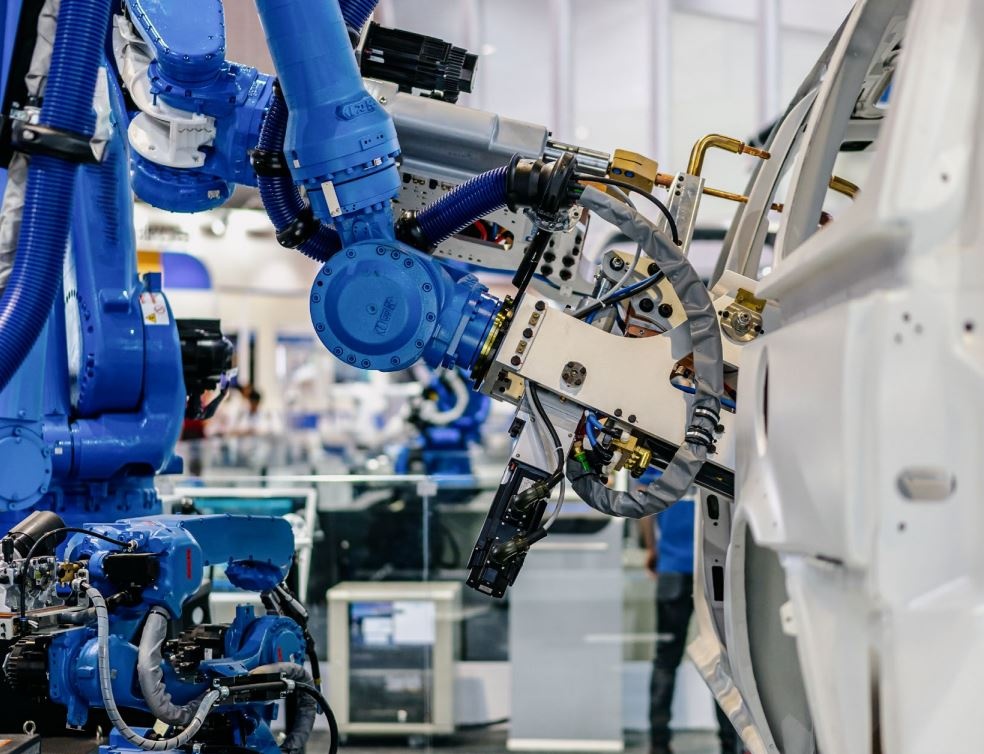

Smart factory: le criticità dei controller CNC e gli attacchi cyber conseguenti

Le fabbriche intelligenti hanno migliorato i processi di produzione, ma hanno anche aperto le porte…

World Economic Forum: i cyber attacchi sono una minaccia per la fragile economia globale

L’aumento degli attacchi informatici ha alzato la consapevolezza verso l’importanza della cybersecurity,…

Lotta al ransomware prioritaria, aumentano i budget per backup e security

I budget per il backup dei dati continuano ad aumentare per allinearsi alla crescente importanza della…

Sicurezza: le criticità del 2023 e che cosa fare per affrontarle

Alcune importanti informazioni sui macro temi di cybersecurity di quest’anno e come iniziare con il…

Qbot, Emotet e XMRing sono i malware più diffusi a dicembre 2022

Qbot ha superato Emotet come malware più diffuso a dicembre. Glupteba è tornato in top 10 ed è una minaccia…

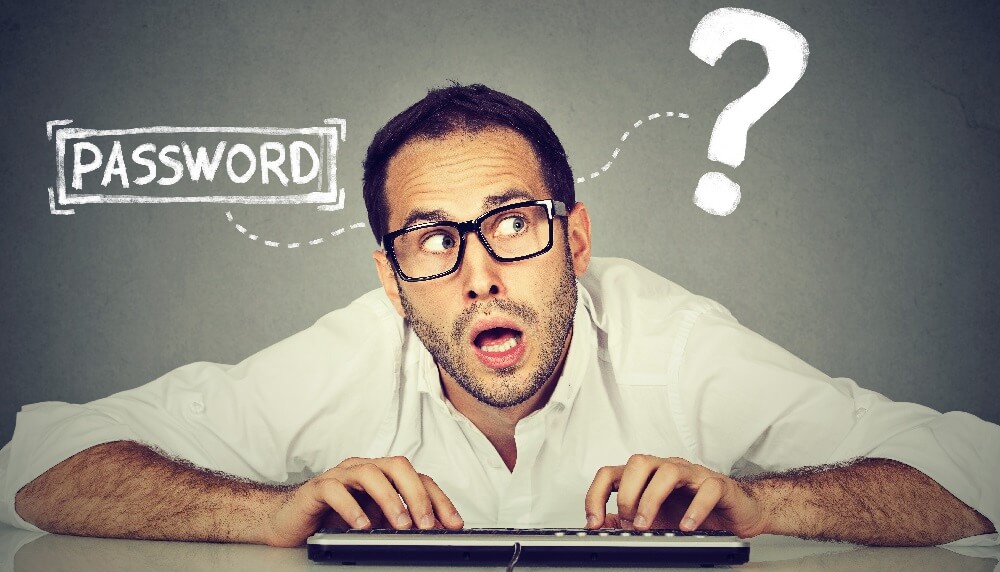

MFA: le condizioni perché sia efficace

Perché alcuni cyber attacchi riescono a violare l’MFA e come rafforzare questo importante presidio di…

Router Cisco per le PMI a fine vita: niente patch per le nuove falle

Due falle su prodotti ormai a fine vita possono creare importanti problemi di sicurezza. Cisco consiglia…

Campagna malware RAT elude il rilevamento con i file polyglot

Una tecnica datata consente ai RAT di bypassare con moderato successo i controlli antivirus.

Italia: nel 2022 registrate 1.763 campagne malevole

CERT-AGID ha pubblicato il report annuale sulle campagne malevole che hanno interessato l’Italia nel…

Non finanziare il cybercrime è il primo passo per combattere il ransomware

Veeam ripercorre la storia del malware e propone alcune indicazioni per contrastare in maniera efficace…

Testi generati da AI aumentano l’esposizione alle minacce

Le intelligenze artificiali che aiutano gli sviluppatori a scrivere testi stanno attirando l’interesse…

Sanità nel mirino del cybercrime: perché e come difendersi

L’esperto indica la strada per assicurare un adeguato livello di cyber sicurezza all’ l’Extended Internet…

Cyberattacchi globali in aumento: cause e vittime

Istruzione/ricerca, Government e Healthcare sono i settori maggiormente bersagliati dagli attacchi.…

Patch Tuesday di gennaio 2023: chiuse 98 falle, una attivamente sfruttata

Il 2023 si apre con la correzione da parte di Microsoft di 98 vulnerabilità. Una, già sfruttata dagli…

APT Lazarus attacca anche aziende italiane a scopo di lucro

La tradizionale backdoor usata da Lazarus per condurre campagne di spionaggio e sabotaggio è riciclata…

Nel 2022 quasi triplicate le applicazioni cloud che distribuiscono malware

401 applicazioni cloud distinte veicolano malware; il 30% di tutti i download di malware dal cloud passa…

Da oggi Windows 7 Professional ed Enterprise non sono più supportati

Il termine del supporto espone a gravi rischi per la sicurezza l’11% dei sistemi Windows attivi in tutto…

La password più comune al mondo è… password!

Le password resta il tallone d’Achille della sicurezza. Ecco l’ennesima compilation di scelte scontate…

Le violazioni di dati costeranno 5 milioni entro fine anno

Phishing e patching tardivo favoriscono l’incidenza e il successo di attacchi che comportano la violazione…

Cyber attacchi al settore IT non mostrano segni di rallentamento

Cyber criminali e APT sferrano attacchi sempre più veloci, elusivi e devastanti contro le aziende del…

Previsioni di cybersecurity per il 2023

Alla luce di quanto visto quest’anno, quali saranno le insidie principali da cui le aziende dovranno…

Il costo del cybercrimine salirà del 284% entro il 2027

Nei prossimi quattro anni il costo del cybercrime è destinato ad aumentare esponenzialmente. Di pari…

Connessioni crittografate si riconfermano una minaccia costante

La stragrande maggioranza del malware è stata consegnata tramite connessioni crittografate, gli attacchi…

Cybersecurity delle infrastrutture critiche

Nella rincorsa digitale sembra sempre che i cybercriminali siano in vantaggio. In realtà i ruoli si…

Cybersecurity nel 2023 fra metaverso e Intelligenza Artificiale

Processi aziendali, identità e intelligenza artificiale al centro delle previsioni di attacchi cyber…

Aziende impreparate alle cyber minacce

I dirigenti sono i meno disciplinati nel rispetto delle regole di cyber security, e le aziende hanno…

Malware: a novembre IcedID domina in Italia, Emotet torna a preoccupare

A novembre Emotet è tornato all’azione, ma l’insidia maggiore per l’Italia è stato IcedID, che ha minacciato…

Ransomware nel 2022: flessibile, as-a-service e multipiattaforma

Il bilancio sulle attività ransomware del 2022 è preoccupante: la continua evoluzione dei gruppi criminali…

Previsioni 2023: la gestione degli ambienti complessi deve cambiare

Gli esperti di Veeam snocciolano le proprie previsioni per il 2023, dalla sicurezza del dato a quella…

APT: Russia, Corea del Nord, Iran e Cina sempre più attivi

Il nuovo report periodico di ESET che monitora le attività APT a livello globale mette in risalto le…

Patch Tuesday di dicembre 2022: chiuse 48 falle, di cui 2 zero day

I dettagli delle falle Zero Day e Critiche chiuse da Microsoft con il Patch Tuesday del mese di dicembre.…

Come proteggere le imprese dell’Oil&Gas dalle minacce informatiche

L’aumento degli attacchi cyber ai danni del settore energetico ha riacceso i riflettori sulle carenze…

Piattaforme cloud sotto attacco: motivi e tecniche di difesa

I motivi del moltiplicarsi degli attacchi cyber contro le piattaforme cloud, e soprattutto alcuni suggerimenti…

Ransomware e attacchi cyber in Italia: facciamo il punto

L’evoluzione degli attacchi cyber, di pari passo con la trasformazione digitale, ha reso sempre più…

Consigli per aumentare la resilienza cyber

Zero Trust, formazione, soluzioni avanzate di rilevamento e risposta sono tre innovazioni che aumentano…

Italia bene avviata sull’adozione di Zero Trust

La maggioranza delle aziende italiane impegnate nella migrazione cloud sta valutando Zero Trust o lo…

Ransomware: Italia il sesto paese più colpito a settembre

WannaCry è ancora la famiglia ransomware di maggior successo, l’Italia è fra gli obiettivi preferititi…

Nel 2023 avanzeremo spediti verso la quinta generazione di ransomware

Nel 2023 le nuove minacce cyber includeranno la quinta generazione di ransomware e attacchi trasferibili…

Attacchi cyber: come sono cambiate le tecniche di attacco

Fra luglio e settembre i cyber criminali hanno modificato alcuni importanti anelli della catena di attacco.…

Previsioni 2023: AI, SecDevBizOps e AISecOps faranno la differenza

La necessità di far convergere osservabilità, sicurezza e business analytics sarà l’unica strada per…

Ransomware mirato e micidiale, i numeri del 2022 spaventano

Raddoppio degli attacchi mirati, uso di tecniche sempre più micidiali e moltiplicazione delle varianti…

Valore a servizio della cybersecurity per Exclusive Networks

Exclusive Networks si riconferma un importante aggregatore di ecosistema, con un'offerta di soluzioni…

Proofpoint: i dipendenti aziendali sono una mina vagante

L’interazione umana resta una delle principali fonti di rischio per la sicurezza aziendale, è indispensabile…

Smart car: auto che si accendono da remoto per un bug dell’app

Una falla prontamente corretta avrebbe permesso di sferrare attacchi ai danni dei veicoli connessi con…

Previsioni 2023: hacktivismo, deepfake e altre minacce

Organizzazioni e governi dovranno rivedere le agende di sicurezza per combattere l’hacktivismo, il deepfake…

Dell Technologies rafforza resilienza e protezione del dato

Proteggere efficacemente dai cyber attacchi riducendo i costi è l’obiettivo della nuova offerta di Dell…

Previsioni 2023: il Governo dovrà occuparsi di cybersecurity

Con l’aumento degli attacchi cyber causato da una concatenazione complessa di eventi, è necessario che…

Nel 2022 rilevati 122 milioni di file dannosi

Sono 6 milioni in più di quelli rilevati lo scorso anno i file dannosi usati per attaccare gli utenti…

Servizi finanziari: attacchi contro app web e API s’impennano

L'80% dei criminali informatici prende di mira i clienti dei servizi finanziari. Lo strumento di attacco…

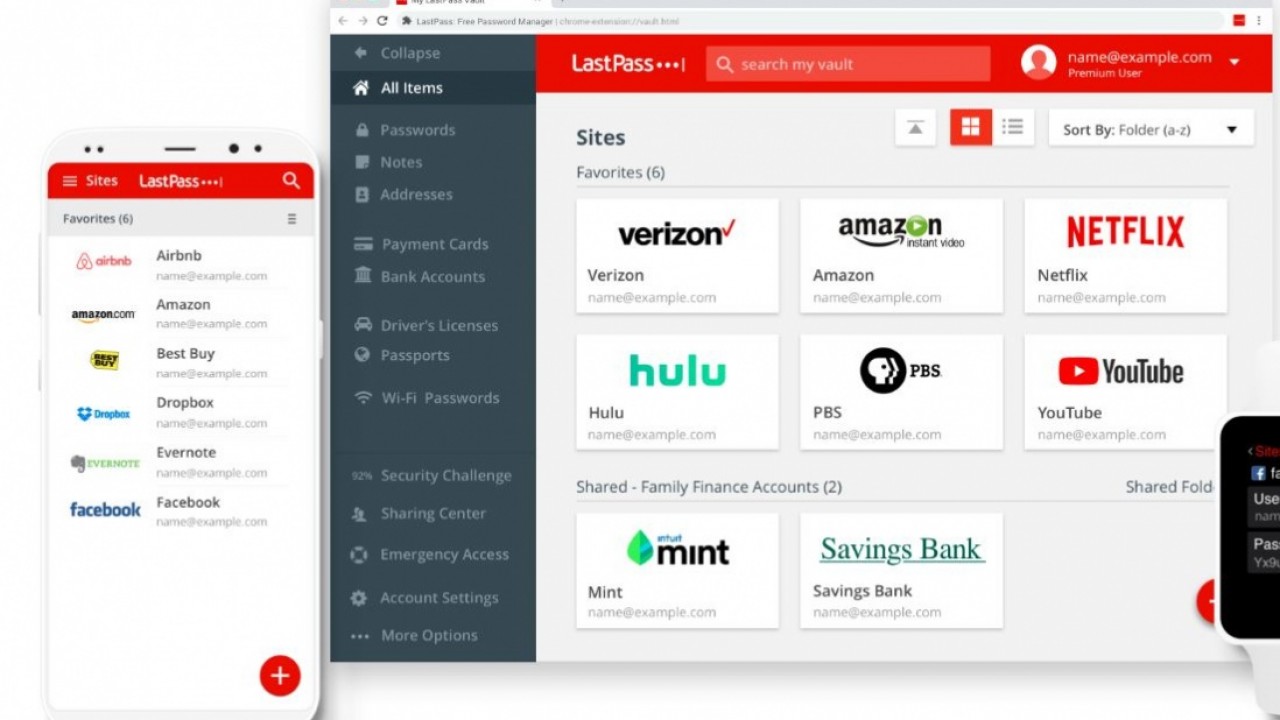

LastPass di nuovo sotto attacco, usati i dati del precedente hack

Usando dati sottratti nell’attacco di agosto, i cybercriminali si sono nuovamente introdotti nella rete…

Come proteggere la supply chain del software

Proteggersi dagli attacchi alla supply chain diventa sempre più importante, ma c’è molta confusione…

Previsioni 2023: Cloud Security & Beyond

Dagli argomenti di tendenza alle previsioni visionarie: quello che potrebbe accadere nel 2023 non è…

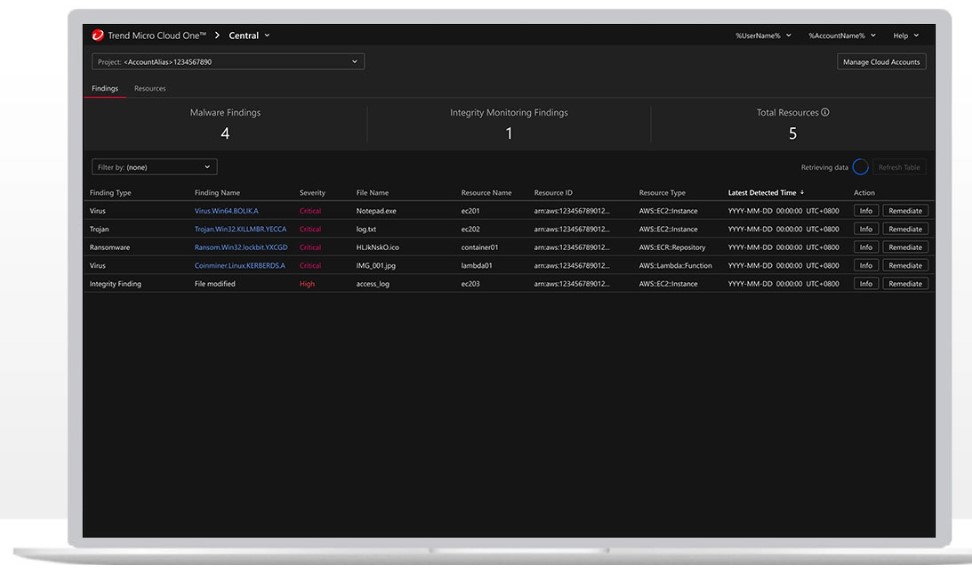

Trend Micro Cloud Sentry: sicurezza senza impatto sulle prestazioni

Visibilità e protezione guidata per gli ambienti cloud ibridi complessi, senza ostacolare il lavoro…

Ufficializzata NIS2, la nuova direttiva europea per la cybersecurity

Sarà in vigore fra circa tre settimane e gli Stati membri UE avranno 21 mesi per integrare le loro norme…

Sicurezza collaborativa in Wi-Fi con Zyxel

Zyxel offre una dotazione completa per realizzare una rete cablata e wireless integrata, sicura e dalla…

Ransomware Black Basta e QakBot: la catena di attacco dura meno di 12 ore

Il ransomware Black Basta sfrutta il trojan bancario QakBot per attacchi devastanti. La catena di attacco…