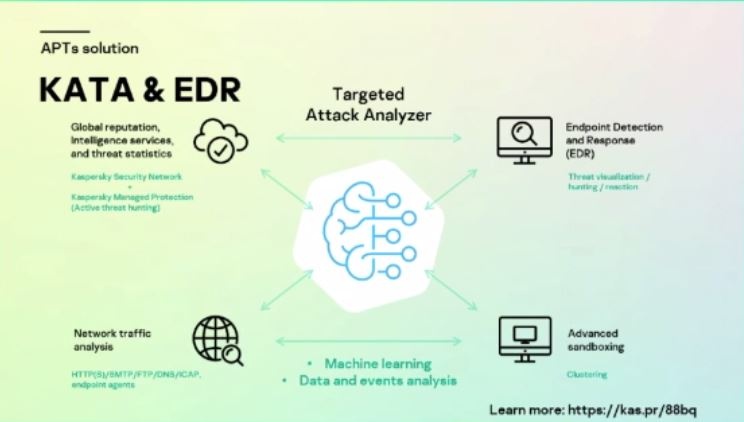

Antimalware nel 2020: parola d'ordine Intelligenza Artificiale

Come funzionano, e che cosa devono avere per essere davvero efficaci, le principali soluzioni antimalware…

Falla nei dispositivi di rete BIG-IP di F5 appena scoperta e già sfruttata

Il 1 luglio è stata pubblicata la patch per una falla nei dispositivi di rete BIG-IP di F5, tre giorni…

DLP: cos'è la Data Loss Prevention, come si implementa, come si misura

Nell'era dei data breach le funzioni di DLP sono sempre più importanti, anche se il mercato della Data…

Cancella i database esposti e minaccia di denunciare le vittime in nome del GDPR

Un cyber criminale ha cancellato i dati del 47% dei database MongoDB esposti online. Chiede un riscatto…

Data breach favoriti dalle password deboli, una su 142 è "123456"

Password banali, comuni e riciclate favoriscono i data breach. Dalla lunghezza ai caratteri speciali,…

VPN più sicure con i consigli dell'NSA

Senza una corretta configurazione, gestione delle patch e protezione avanzata, le VPN sono vulnerabili…

Le autorità europee smantellano la rete cifrata di EncroChat

La collaborazione tra tre Polizie europee pone fine al sistema di comunicazioni criptate di EncroChat…

Cisco chiude 8 falle di router e switch per le piccole imprese

Due delle otto vulnerabilità corrette da Cisco sono particolarmente insidiose. Si consiglia una tempestiva…

Italiani e il PC aziendale: l’11% accede a siti pornografici e al dark web

Un'indagine di mercato che ha coinvolto 500 utenti italiani rivela gli usi non autorizzati dei PC aziendali.…

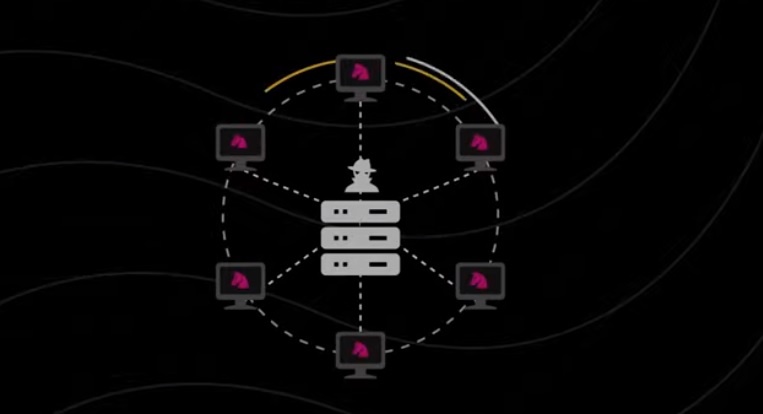

Attacchi DDoS +542%, il record è di 385 milioni di pacchetti per secondo

Gli attacchi DDoS si riconfermano una delle tecniche più efficaci per mettere in ginocchio fornitori…

Akamai: la sicurezza nella Fase 3 si chiama Zero Trust

Autenticazione, protezione e monitoraggio tramite Zero Trust diventano efficaci e funzionali. Ecco la…

Ransomware: l'Università della California paga 1,14 milioni di riscatto

Per rientrare in possesso dei dati crittografati la UCSF ha pagato un riscatto di 1,14 milioni di dollari.…

Patch per Windows 10 e di Windows Server 2019 correggono due bug nei codec

Sono già state distribuite le patch per due bug nei codec di Windows 10 e Windows Server 2019. Permettono…

Vulnerabilità critica nei firewall Palo Alto Networks

Palo Alto Networks ha pubblicato la patch per una vulnerabilità critica che permette di accedere ai…

Open source security: il malware Octopus attacca via GitHub

Il malware Octopus ha cercato di diffondersi usando alcuni repository di GitHub, violati all'insaputa…

Attacchi BEC in crescita: a chi state pagando le fatture?

Sempre più spesso i cyber criminali impersonano clienti o fornitori per incassare illegalmente i pagamenti…

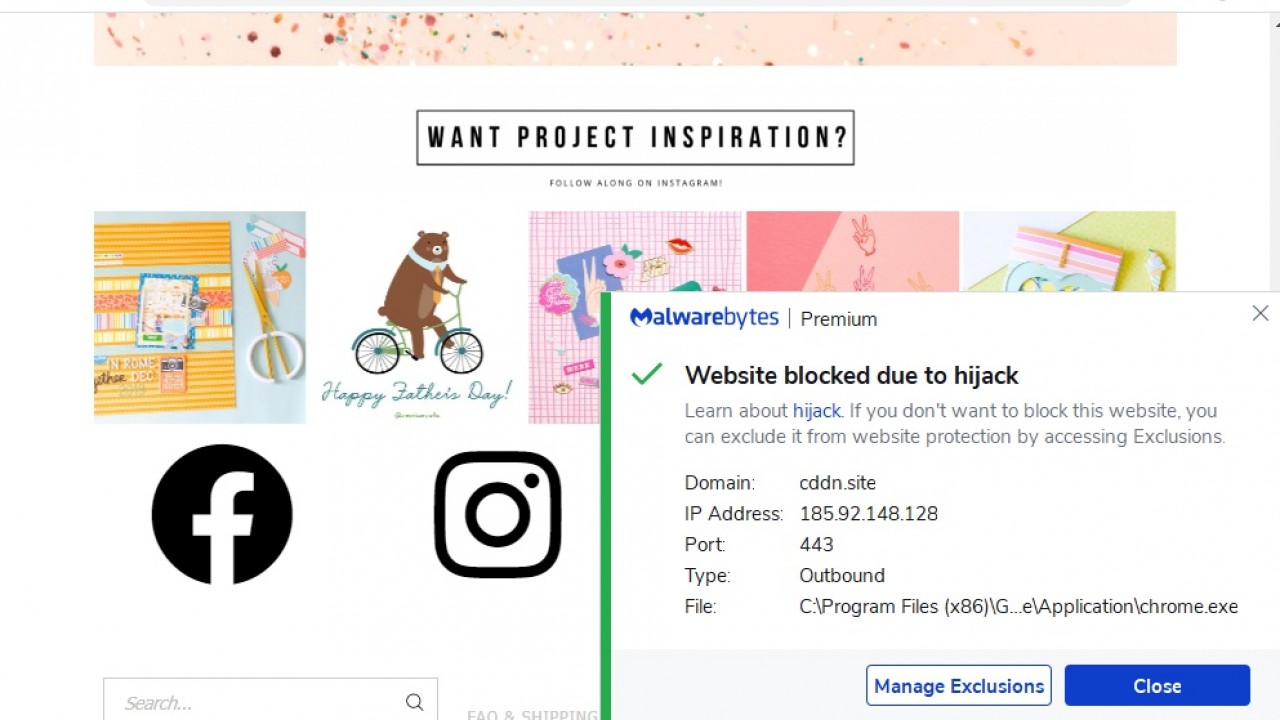

Glupteba: malware insidioso dalle molte funzioni

Il malware Glupteba è una delle minacce emergenti più insidiose perché è difficile da intercettare e…

Attacchi brute force contro RDP raddoppiati fra marzo e maggio

Nel periodo del lockdown ESET ha registrato fino a 100.000 attacchi brute force al giorno contro le…

Endpoint: troppi software di sicurezza aumentano i rischi

Semplificare la gestione dell'infrastruttura e il monitoraggio della sicurezza è l'unico modo per ottenere…

World Economic Forum: le aziende devono dare priorità alla sicurezza

Le aziende devono rimediare al grave squilibrio tra il time-to-market e il time-to-security. La sicurezza…

WatchGuard Internet Security Report: siamo nell'era del malware crittografato

I dipendenti in smart working sono i nuovi obiettivi dei cyber criminali, che mimetizzano sempre più…

Microsoft 365 di nuovo sotto attacco. Occhio agli allegati .slk

Una nuova campagna di attacco contro Microsoft Office bypassa le protezioni avanzate e scarica un trojan…

Skimmer Magecart ora si nascondono nei metadati EXIF

I metadati di un'immagine sono il nascondiglio perfetto per gli skimmer Magecart di ultima generazione.…

Falle nei driver Nvidia, ecco le patch per Windows e Linux

Diverse falle nei driver Nvidia interessano sistemi Windows e Linux. Alcune patch sono già disponibili,…

Spoofing con gli assistenti vocali, una possibile soluzione

Una nuova tecnica promette di tutelare meglio gli utenti degli assistenti vocali dagli attacchi di spoofing.…

Sicurezza e public cloud: la responsabilità è anche del cliente

Nel public cloud i provider devono garantire la sicurezza della loro piattaforma. L'azienda cliente…

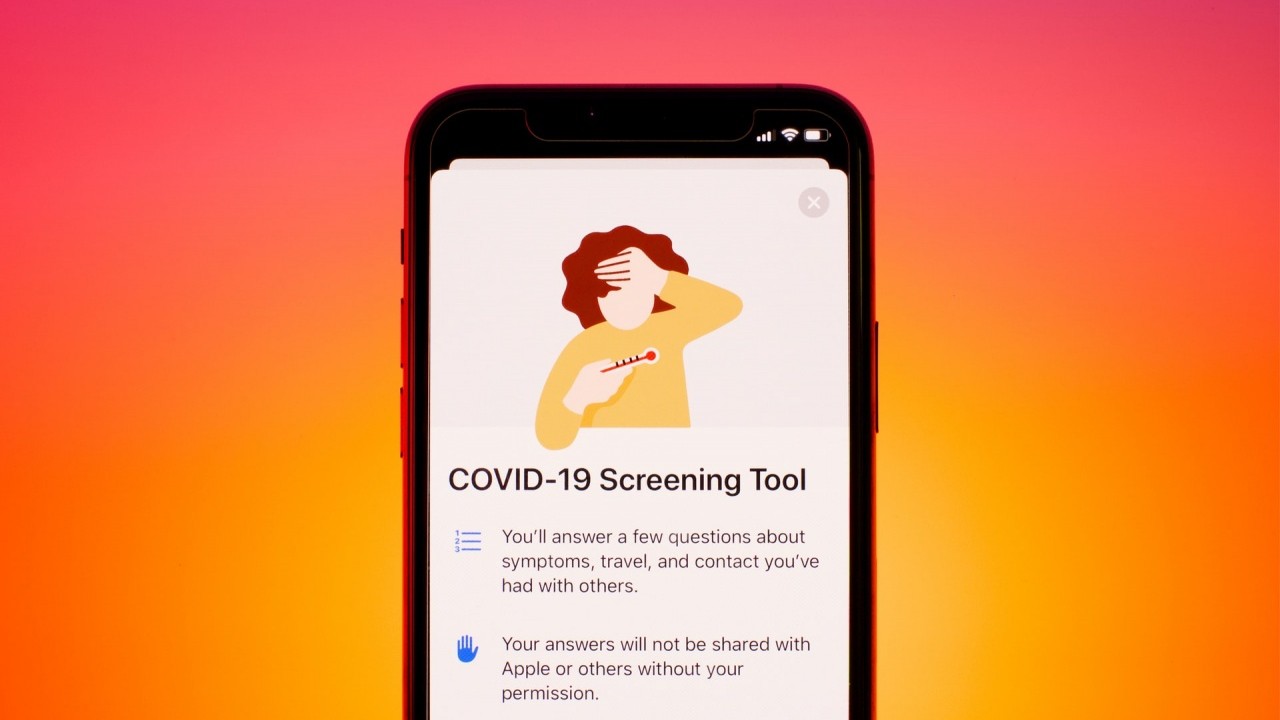

App di contact tracing sul Play Store: è un ransomware

Brutta avventura per gli utenti che credevano di scaricare l'app di contact tracing ufficiale, invece…

Aumenta il numero dei PC Lenovo Secured-core

Lenovo ha presentato dieci laptop protetti dalle funzioni Secured-core sviluppate insieme a Microsoft…

LG Electronics vittima del ransomware Maze

Il gruppo criminale Maze ha pubblicato sul dark web alcune schermate che dimostrerebbero l'attacco ransomware…

Lucifer, il malware che scatena attacchi DDoS

Vulnerabilità note dei sistemi Windows favoriscono l'attività del nuovo malware Lucifer, un ibrido fra…

Anche i POS bersagliati dai ransomware

Gli aggressori stanno compromettendo le grandi aziende con il malware Cobalt Strike, e quindi la distribuzione…

L'UE inaugura Geiger per proteggere le piccole aziende

La Commissione Europea ha finanziato il progetto Geiger, uno strumento utile per proteggere le piccole…

Ransomware WastedLocker si installa con falsi aggiornamenti

Un nuovo ransomware denominato WastedLocker si installa con falsi aggiornamenti software. Il riscatto…

Adware Bundlore bersaglia gli utenti Mac

Aggiornamenti delle estensioni di Safari possono nascondere l’adware Bundlore, che secondo Sophos è…

80.000 stampanti esposte online mettono a rischio le aziende

80.000 stampanti connesse a Internet hanno la porta IPP esposta e rivelano potenziali aggressori modelli,…

Safe Documents per Office 365 protegge dai documenti dannosi

I client di Office 365 ProPlus con licenze Microsoft 365 E5 ed E5 Security dispongono ora di Safe Documents,…

Web skimming: rubare i dati delle carte di credito in poche mosse

I ricercatori di Kaspersky hanno individuato una nuova tecnica per rubare i dati delle carte di credito:…

19 vulnerabilità zero-day su milioni di dispositivi IoT

Si chiama Ripple20 il pacchetto di 19 vulnerabilità che affligge una libreria TCP/IP in uso su centinaia…

Configurazioni errate e gestione degli accessi cause dei data breach

Un sondaggio condotto da IDC fra 300 CISO conferma che i data breach sono spesso causati da configurazioni…

Nokia: ecco cosa serve per la sicurezza di 5G e IoT

Affinché le reti 5G e i dispositivi IoT industriali ad essa connessi siano sicuri occorrono comprensione,…

Vulnerabilità critiche di Cisco WebEx, ecco le patch

Cisco ha corretto alcune falle della piattaforma di collaborazione WebEx. Permettono il furto di token…

App di contact tracing poco sicure, ecco le prove

Esperti di protezione delle applicazioni mobili hanno analizzato 17 app di contact tracing e hanno rilevato…

Australia sotto attacco cyber, la Cina è sospettata

Le autorità australiane segnalano un attacco cyber articolato e complesso, sponsorizzato forse da Pechino…

79 router Netgear con pericolosa falla zero day

Vulnerabilità zero-day ancora senza patch per 79 modelli di router prodotti da Netgear. Ecco quali rischi…

AWS ferma un attacco DDoS da record: 2,3 Tbps

Lo scorso febbraio AWS ha filtrato un attacco DDoS di CLDAP reflection che ha generato un traffico mai…

Per origliare le conversazioni basta una lampadina

Le variazioni nell'emissione di luce di una comune lampadina possono rivelare i contenuti di una conversazione…

Foodora: esposti i dati di 727.000 clienti, anche italiani

I dati di 727.000 clienti Foodora sono finiti online a seguito di un data leak. Sono già iniziate le…

Zoom cambia idea: crittografia anche per la versione free

Zoom offrirà la crittografia end-to-end a tutti gli utenti. Sarà però necessario fornire il proprio…

Cisco: l'Intent-Based Networking si fa più sicuro

Cisco DNA Center acquista nuove funzioni di analisi del traffico di rete che portano maggiore sicurezza…

Pandemia: il 60% delle aziende senza un piano di emergenza

E' il momento di rimediare alle carenze della sicurezza IT. Servono aggiornamenti degli stack di sicurezza…

Immuni funzionerà oltreconfine: le linee guida europee

La Commissione Europea ha pubblicato le linee guida per fare in modo che le app di contact tracing adottate…

Dalla cybersecurity alla cyber-immunity, parola a Eugene Kaspersky

La sicurezza IoT in ambito industriale è uno degli argomenti caldi del 2020. Kaspersky propone una soluzione…

Dall'offerta di lavoro all'infezione malware

Un originale e ingegnoso attacco di spear phishing avviato tramite i messaggi di LinkedIn era mirato…

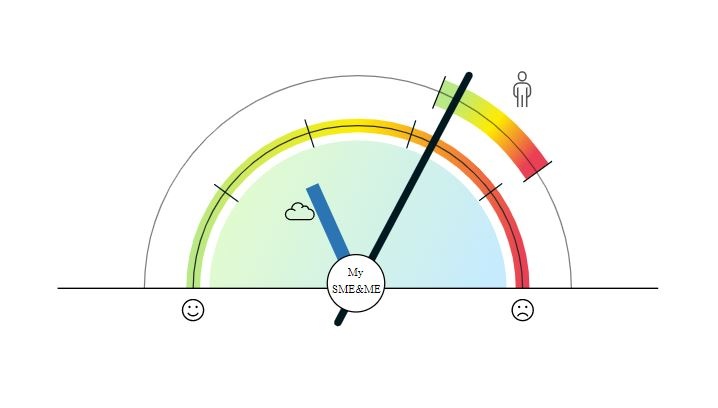

PMI e cyber attacchi: poca consapevolezza e tanta confusione

Due ricerche di mercato rivelano che le piccole e medie imprese non sono consapevoli dei rischi informatici.…

Reti mobili vulnerabili, rischi per operatori e clienti

Una nuova ricerca mette in luce due vulnerabilità del GPRS Tunnelling Protocol che minacciano sia gli…

Intel CET: più sicurezza integrata nei processori

Intel CET porta più difese contro gli attacchi di control-flow hijacking, integrandole direttamente…

CloudEyE a Check Point: "non lavoriamo per i criminali"

I responsabili dell'azienda italiana produttrice di CloudEyE assicurano di non lavorare per i criminali…

700.000 telecamere di sicurezza vulnerabili in Europa

Anche sugli eshop italiani sono in vendita telecamere di sicurezza con software di gestione vulnerabili.…

Router D-Link con sei falle, disponibili le patch

Il router domestico D-Link DIR-865L è affetto da sei vulnerabilità che aprono le porte al furto di dati…