Categoria

Business

Business

Il mercato della cloud security cresce bene

Secondo Research And Markets il comparto cloud security raggiungerà i 63 miliardi di dollari nei prossimi cinque anni

Hornetsecurity porta in Italia le sue soluzioni di backup, protezione email e compliance

Jean Pierre Onorato, responsabile commerciale per l’Italia di Hornetsecurity, illustra le punte di diamante dell’azienda e i piani per la sua espansione sul mercato italiano.

Budget cybersecurity: a ciascuno il suo

Le aziende aumentano i budget per la cybersecurity in funzione di vari fattori, in primis il rischio strategico percepito

Da CrowdStrike e AWS un programma per le startup EMEA

Il nuovo Cybersecurity Startup Accelerator offre risorse e finanziamenti alle startup cybersecurity dell'area EMEA

WithSecure: threat intelligence e processi di IR sono fondamentali per una difesa efficace

I cambiamenti intercorsi nella velocità, nelle tattiche e nelle tecniche di attacco rendono difficile la difesa informatica. La risposte di WithSecure sono intelligence e consulenza, oltre alle soluzioni.…

DGS apre il suo nuovo X-SOC

Un nuovo Security Operation Center amplia l'offerta di servizi di cybersecurity del Gruppo DGS

I pro e il contro del matrimonio Cisco-Splunk

Splunk porta a Cisco funzioni di security e observability interessanti, che però richiedono una attenta operazione di integrazione

Sandman e il nuovo malware LuaDream: spionaggio di alto livello

Scoperto un nuovo attore delle minacce che porta avanti attacchi di cyber spionaggio ai danni di fornitori di servizi di telecomunicazioni.

Il malware minaccia l'industria dei servizi finanziari

Gli attaccanti abusano sempre di più delle applicazioni cloud per prendere di mira gli utenti dei servizi finanziari con trojan e malware.

Cisco abbraccia l'osservability con l'acquisizione di Splunk

Cisco ha annunciato l’acquisizione di Splunk per 28 miliardi di dollari. Servirà per accelerare la strategia di Cisco che mira a connettere tutto in modo sicuro per rendere ogni cosa possibile

Acronis innova la tecnologia per supportare al meglio i partner

Un nuovo EDR che coniuga la data protection con la cyber security, l’esordiente Advanced Automation, l’XDR e l’MDR di prossima uscita: presente e futuro di Acronis, raccontati dal General Manager South…

Regole di posta sfruttate come tecnica di attacco

Una delle tecniche in uso per perpetrare attacchi cyber contro le aziende è l’abuso delle regole delle caselle di posta elettronica.

WatchGuard prende CyGlass per potenziare le capacità di Open XDR

Con l’acquisizione di CyGlass, WatchGuard potrà fornire un rilevamento delle anomalie di rete basato su AI e ML, accelerando al contempo le funzionalità Open XDR.

CrowdStrike evolve la piattaforma Falcon

CrowdStrike Falcon si evolve, e oltre all'XDR abbraccia anche ambiti adiacenti come l'IT management.

Nasce HWG Sababa: una nuova proposta di prodotti e servizi di cybersecurity

HWG Sababa è una nuova realtà che punta ad affermarsi come top player del mercato dei servizi cyber.

L’identità è la nuova superficie di attacco

Per limitare il rischio informatico occorre impedire alle email di phishing di raggiungere le caselle di posta elettronica, in modo da interrompere la catena di attacco sul nascere.

Gruppo ransomware Cuba ha una nuova arma

Il gruppo ransomware Cuba si sta servendo di un nuovo malware in grado di eludere il rilevamento e di colpire le organizzazioni di tutto il mondo.

App cloud al sicuro con Cisco Secure Application

Cisco Secure Application fornisce alle aziende analisi approfondite sui rischi aziendali per favorire una migliore definizione delle priorità, rispondere in tempo reale ai rischi di sicurezza e ridurre…

La gestione della superficie di attacco è ancora un problema

La gestione della superficie di attacco resta troppo lacunosa nella maggior parte delle aziende. Occorre maggiore attenzione al cloud, ai servizi RDP e all’IoT.

AI generativa e pagamenti: ecco i rischi

L’AI generativa può aumentare il rischio in molte attività aziendali. Fra queste ci sono le frodi dei pagamenti.

APT nordcoreani ancora contro i ricercatori di cybersecurity

Proseguono i tentativi da parte degli APT nordcoreani di rubare informazioni ai ricercatori di sicurezza.

La percezione della cybersecurity in Italia fra CdA e CISO

Un sondaggio di Proofpoint rivela che cosa preoccupa i CISO e che cosa dà da pensare ai Consigli di Amministrazione. Non sempre la percezione è allineata, serve maggiore comunicazione.

Storm-0558: spionaggio cinese per Exchange Online e Outlook.com

Il gruppo hacker Storm-0558, collegato alla Cina, ha potuto violare i sistemi di posta Exchange di 25 organizzazioni, a scopo di spionaggio

Obiettivo Zero Trust

La strategia Zero Trust è fondamentale per le aziende che vogliono proteggere asset e dipendenti efficacemente

CyberArk crea un centro di eccellenza sull’AI

Aumentano le minacce abilitate dall’intelligenza artificiale, CyberArk investe in R&D per migliorare, con l’AI, le analisi del rischio di identità e i piani di riduzione del rischio.

Check Point compra Atmosec per migliorare la SaaS Security

La tecnologia Atmosec consentirà alle organizzazioni di prevenire attacchi informatici al proprio ecosistema SaaS e correggere errori di configurazione.

Cisco si allea con Cohesity per potenziare la piattaforma XDR

Con il supporto di Cohesity, la piattaforma XDR di Cisco offre una risposta accelerata per la protezione dei dati e il ripristino automatico.

Scoperti strumenti e business di un colosso degli attacchi BEC

Mirava alle credenziali di Microsoft 365 il kit di phishing realizzato da W3LL, che si contraddistingue per strumenti, supporto, diffusione e pericolosità.

In Italia il ransomware cala del 3% ma non c’è da festeggiare

Nella prima metà del 2023 i criminali informatici hanno usato un mix di strategie vecchie e innovative per colpire i propri obiettivi.

Asset più a rischio di introdurre minacce nelle aziende

L’elenco dei dispositivi fisici e virtuali che sono maggiormente soggetti ad attacchi e che presentano diverse criticità relative alla cybersecurity.

VPN non sicure, il passaggio allo Zero Trust è necessario

VPN, email e dispositivi dell'utente finale non sicuri sono fra i principali vettori di attacco: è necessario adottare un'architettura Zero Trust.

Vectra AI Platform: la difesa fa passi avanti

Una nuova piattaforma aperta, servizi gestiti di qualità e responsabilità condivisa: la nuova security secondo Vectra AI.

Aziende IT vittime preferite del cybercrime

Non più i servizi finanziari, ora sono le aziende IT quelle più bersagliate dagli attacchi di phishing.

Bitdefender prende Horangi per garantire la cloud security

Bitdefender amplia il proprio portfolio con le soluzioni di Cloud Infrastructure Entitlement Management, Cloud Security Posture Management e servizi di consulenza di sicurezza di Horangi.

Dynatrace Security Analytics sfrutta l’AI per difendere le applicazioni cloud

Dynatrace Security Analytics si serve dell’AI per fornire agli analisti della sicurezza le risposte precise e il contesto dei dati di cui hanno bisogno per indagare su minacce e vulnerabilità.

SentinelOne e Netskope si alleano per mettere in sicurezza il lavoro ibrido

Integrando le rispettive funzionalità XDR e SASE, i due vendor proteggono i collaboratori che operano in remoto e gli accessi alle informazioni critiche, dall'endpoint al cloud.

Nuovo attacco sfrutta la Cross-Tenant Synchronization di Microsoft

Il team di Vectra ha scoperto un metodo per sfruttare le funzionalità rilasciate di recente da Microsoft per eseguire un movimento laterale verso un altro tenant Microsoft.

Social engineering raggira gli utenti di Zimbra

È iniziata ad aprile del 2023 ed è tuttora in corso la campagna di phishing che colpisce PMI ed enti governativi europei che fanno uso della piattaforma Zimbra Collaboration.

L’impatto degli attacchi mirati continua ad aumentare

Una ricerca accurata di dei FortiGuard Labs mette in luce l’andamento degli attacchi ransomware, delle attività APT, delle botnet e molto altro.

Veeam: le aziende devono imparare a convivere con il ransomware

Ransomware: quello che si ignora su assicurazioni e catene di attacco e quello che bisognerebbe sapere sui rimedi.

Kyndryl e Cisco alleati per la Cyber Resilience

La nuova offerta coesa e integrata di Cisco e Kyndryl permetterà ai clienti di entrambe le aziende di avere accesso a soluzioni di sicurezza più efficienti e integrate per massimizzare il rendimento dei…

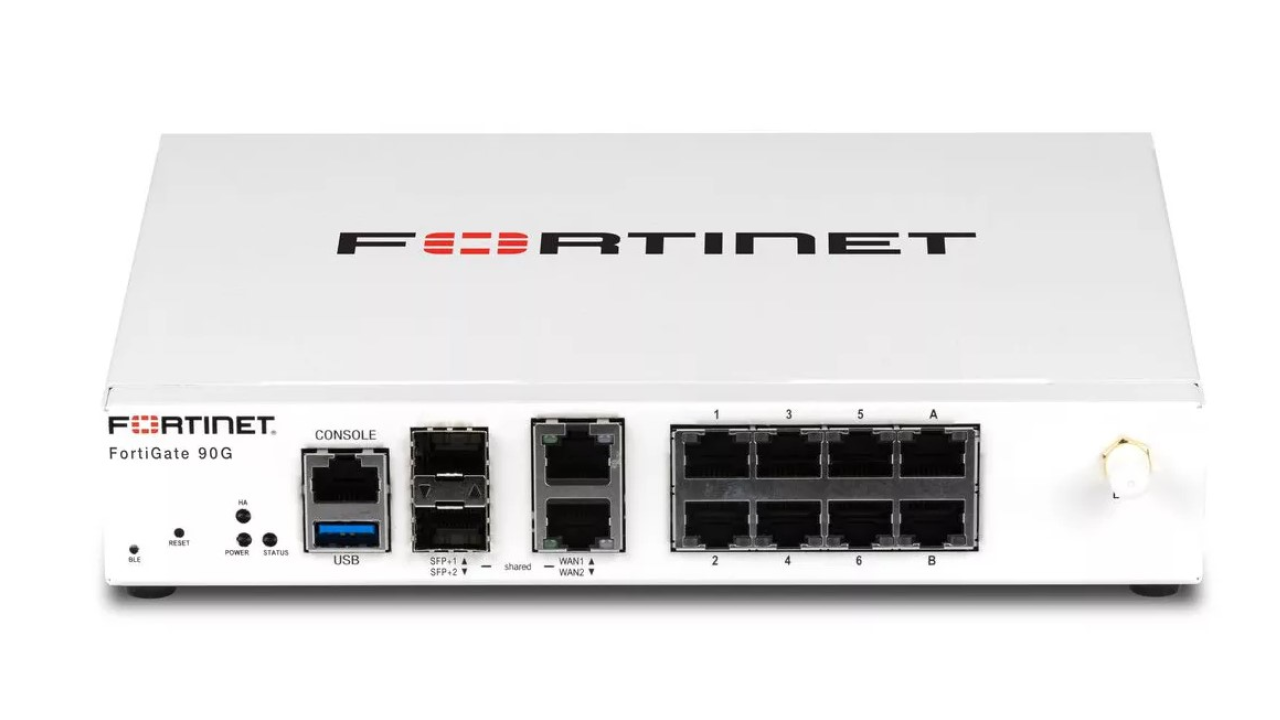

Fortinet espande il portfolio di secure networking con FortiGate 90G

FortiGate 90G è la nuova appliance di Fortinet potenziata dall’ASIC SP5 e dai servizi di sicurezza AI-Powered FortiGuard.

SASE, la prima linea di difesa contro il ransomware

Una risposta concreta ed efficace contro la minaccia del ransomware esiste, è il Secure Access Service Edge.

Affidarsi all’Intelligenza Artificiale: come farlo senza rischi

L’entusiasmo per le opportunità di business che si aprono con l’adozione dell’AI non deve far bassare la guardia sulla cybersecurity.

Check Point acquisisce Perimeter 81 per potenziare l’offerta SASE

È costata 490 milioni di dollari l’acquisizione di Perimeter 81 da parte di Check Point Software Technologies.

Kingston IronKey Keypad 200: il pendrive con sicurezza di livello militare

Il nuovo pendrive KP200C offre una crittografia hardware XTS-AES a 256 bit e la compatibilità con qualsiasi sistema supporti un dispositivo di archiviazione di massa USB.

Ivanti chiude un bug zero-day attivamente sfruttato

Ivanti invita i clienti a installare con urgenza una patch risolutiva per una vulnerabilità critica di Sentry che è già attivamente sfruttata.

Ransomware BlackCat: scoperta una nuova versione

Il ransomware BlackCat si evolve con due nuove funzioni che potenziano movimenti laterali ed esecuzione di codice da remoto.

Thales prende Imperva per potenziare il business cybersecurity

Thales investe 3,6 miliardi di dollari per le tecnologie di Data Security e Application Security di Imperva, puntando a una ristrutturazione nel 2024

Cisco Talos: l’abuso di credenziali è il vettore d’attacco più diffuso

Gli attacchi contro sanità e servizi finanziari sono in aumento. I cyber criminali entrano quasi spesso in rete abusando di credenziali valide.

Sale il costo medio dei data breach, ma con l'AI la difesa è più efficiente

Il costo medio di un data breach aumenta del 15%, chi denuncia l'attacco risparmia rispetto a chi collabora con i criminali informatici.

Kyndryl amplia i servizi di sicurezza gestiti

Kyndryl amplia la sua offerta di funzionalità servizi di sicurezza che fanno capo alla sua piattaforma agnostica Security Operations as a platform.

Ransomware e phishing: i consigli dell’esperto per contrastarli efficacemente

Bloccare la kill chain sul nascere è difficile, ma con gli strumenti e gli accorgimenti corretti è possibile almeno impedire che si spinga troppo oltre. Ecco i suggerimenti chiave di Zscaler.

Mallox e P2PInfect: attenti a quei due

Un ransomware e un worm P2P preoccupano i ricercatori di Unit 42, che hanno notato picchi nelle attività criminali.

F5: la sicurezza delle app è il futuro

La sicurezza delle app riscuote ancora poca importanza, ma la sua considerazione aumenterà nel prossimo futuro perché è la chiave per difendere al meglio le aziende. La parola all’esperto.

Exploit zero-day per una falla critica alle appliance Citrix

È urgente chiudere delle vulnerabilità delle appliance Citrix che permettono l’esecuzione di codice da remoto e l’escalation di privilegi.

Passwordless è meglio

Uno studio promosso da Cisco rivela che le soluzioni di protezione delle credenziali che non fanno uso di MFA sono più gradite ai dipendenti e più efficaci sul piano della sicurezza complessiva dell’azienda.…

Europa: aumentano gli attacchi ransomware, più colpite PA e sanità

Check Point Research tira il bilancio degli attacchi cyber nel secondo trimestre dell’anno: l’Europa si deve guardare le spalle dai ransomware.

La strategia di deception: come ti inganno gli attaccanti

Evolvere la cybersecurity con strumenti sempre più potenti e intelligenti a volte non è sufficiente. Ecco il caso di Active Directory e dell’idea di SentinelOne per metterlo al sicuro.

Sistemi Linux sotto attacco, arriva la protezione specifica per loro

Ampliando le opzioni di protezione per i sistemi embedded, Kaspersky propone una nuova soluzione adattabile e multi-livello per i sistemi basati su Linux.