Categoria

Vulnerabilità

Vulnerabilità

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI industrializza il cybercrimine”

Presentati a Milano il report “The AI-fication of Cyberthreats” e il nuovo management della filiale italiana, con un’anticipazione del nuovo brand della business unit per il mondo aziendale

SentinelOne indica come difendersi dai sistemi di Agentic AI

Cyber attacchi sempre più guidati dall’AI, nuove superfici di rischio e dati in esplosione: SentinelOne indica trend, minacce emergenti e strategie per SOC più autonomi ma sotto controllo umano.

ESET: il gruppo cinese PlushDaemon attacca device di rete con un nuovo componente

individuato EdgeStepper, che dirotta gli aggiornamenti verso infrastrutture controllate. PlushDaemon lo usa per distribuire downloader e backdoor, spiega ESET Research

Lancio ufficiale per lo European Vulnerability Database

L'alternativa europea al programma statunitense NVD è pienamente operativa, dopo qualche mese di test

Tagli di Washington: affossato il programma CVE.

Basta fondi a MITRE per il programma Common Vulnerabilities and Exposures (CVE): le informazioni strutturate sulle vulnerabilità non saranno più gestite allo stesso modo. Con danni per tutti.

Le 15 vulnerabilità più sfruttate, secondo le agenzie Five Eyes

Ecco quali sono state le vulnerabilità più "amate" dai threat actor in tutto il 2023. Alcune sono note dal lontano 2021.

OpenSSF Siren: un aiuto alla threat intelligence dell'open source

OpenSSF Siren si propone come piattaforma centralizzata dove condividere in modo formalizzato le informazioni sulla sicurezza dei progetti open source

Un exploit Outlook da 1,5 milioni di euro

In vendita sul Dark Web un exploit zero-day per la violazione dei sistemi Outlook, con garanzia di successo al 100%

Cybersecurity e open source: cosa ci insegna il caso XZ Utils

Ancora una volta l'affidabilità dell'open source è messa in dubbio. Ma il problema è un altro, e di sistema.

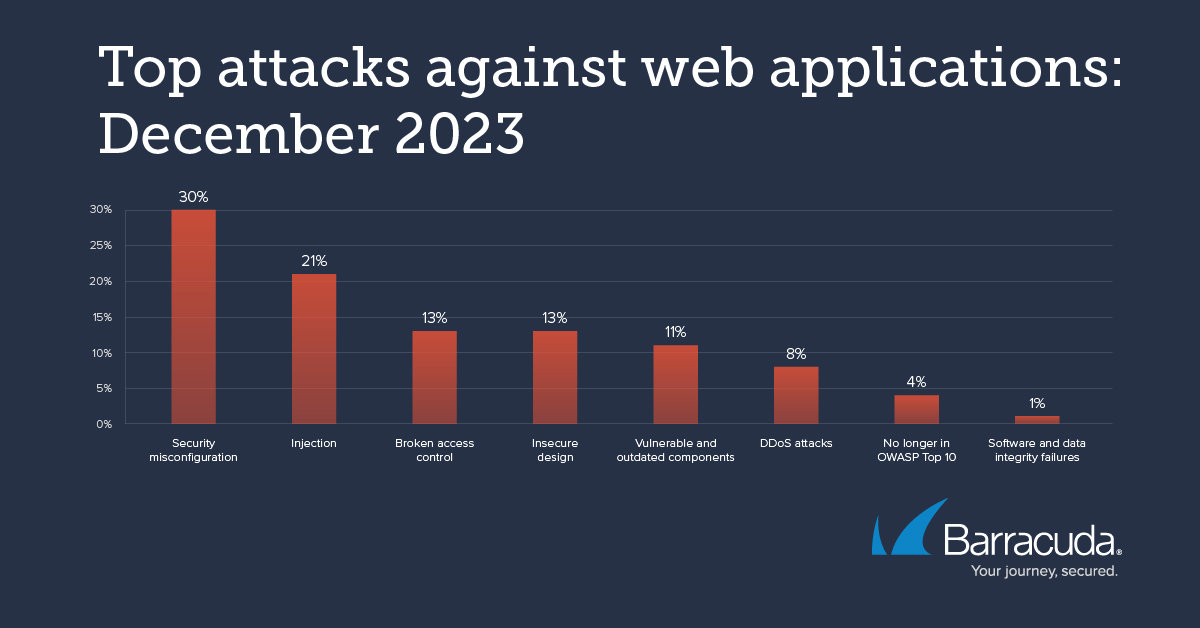

Applicazioni web, è allarme sicurezza

Secondo il Data Breach Investigations Report di Verizon le vulnerabilità delle app sono utilizzate nell’80% degli incidenti.

C'è una vulnerabilità critica in Jenkins

Rischio Remote Code Execution per Jenkins, ma c'è già una soluzione

Due zero-day per le piattaforme Ivanti

Ivanti Policy Secure e Ivanti Connect Secure sono vulnerabili ad attacchi esterni, le patch ufficiali sono in arrivo

C'è Lockbit dietro al blocco di molte PA italiane

Un attacco ransomware del gruppo Lockbit ha bloccato i servizi di Westpole, poi a cascata quelli di PA Digitale e quindi dei suoi utenti

Patch Tuesday di novembre 2023: chiuse 58 falle, 5 zero-day

Quello di novembre è uno dei Patch Tuesday meno ricchi degli ultimi anni, ma non è da sottovalutare perché ci sono 5 vulnerabilità zero-day divulgate pubblicamente, tre sfruttate attivamente.

È il SAP Security Patch Day

Per il suo SAP Security Patch Day di novembre 2023, la software house tedesca ha segnalato sei alert, di cui due Security Note con alta priorità.

Quattro vulnerabilità da risolvere in Veeam ONE

Veeam ha segnalato la presenza di quattro vulnerabilità per la sua piattaforma di infrastructure monitoring Veeam ONE

Bug zero-day di Cisco IOS XE: a che punto siamo

Anche se Cisco rilascerà le patch necessarie, l'attacco è troppo ben organizzato per non restare un elemento di rischio generale

Attacchi informatici ai danni della PA in aumento, Italia nel mirino

Il dato è emerso nel corso del Cybersecurity Forum che si è tenuto il 13 ottobre a Palermo con l’organizzazione di Fortinet e il patrocinio della Presidenza del Consiglio dei Ministri, dello Stato Maggiore…

Cybersecurity e sanità: il costo medio di un attacco è 4,99 milioni di dollari

L’interruzione dell’assistenza ai pazienti è uno degli effetti collaterali più diffusi degli attacchi cyber ai danni di aziende sanitarie

APT ToddyCat ha strumenti sempre più sofisticati

Gli aggiornamenti di Kaspersky sull’APT ToddyCat rivelano nuovi strumenti di attacco.

Formbook è il malware più diffuso in Italia a settembre 2023

Dopo l’azione coordinata dall’FBI Qbot è completamente scomparso dalla lista dei malware in circolazione. In compenso ritroviamo in Italia tre vecchie conoscenze: FormBook, Blindingcan e Remcos.

Sandman e il nuovo malware LuaDream: spionaggio di alto livello

Scoperto un nuovo attore delle minacce che porta avanti attacchi di cyber spionaggio ai danni di fornitori di servizi di telecomunicazioni.

Regole di posta sfruttate come tecnica di attacco

Una delle tecniche in uso per perpetrare attacchi cyber contro le aziende è l’abuso delle regole delle caselle di posta elettronica.

Gruppo ransomware Cuba ha una nuova arma

Il gruppo ransomware Cuba si sta servendo di un nuovo malware in grado di eludere il rilevamento e di colpire le organizzazioni di tutto il mondo.

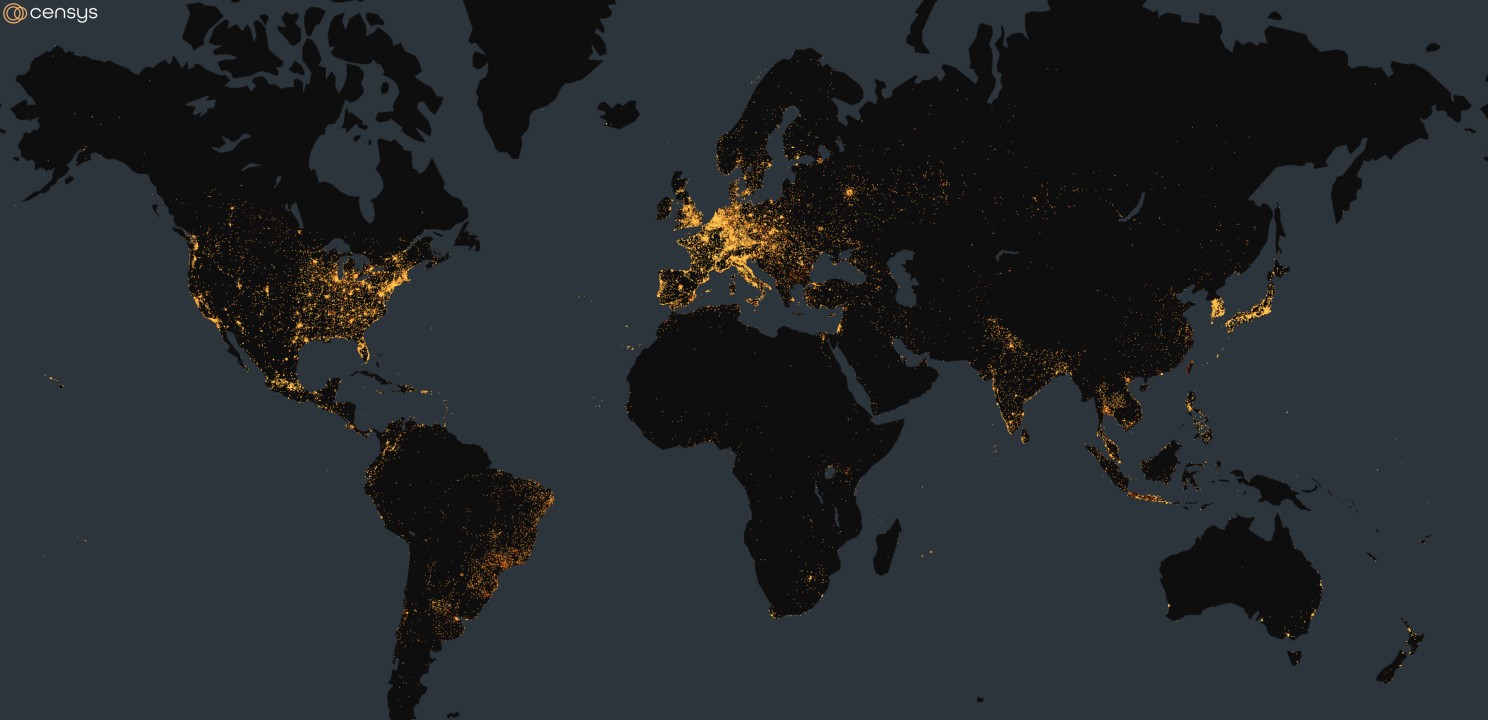

La gestione della superficie di attacco è ancora un problema

La gestione della superficie di attacco resta troppo lacunosa nella maggior parte delle aziende. Occorre maggiore attenzione al cloud, ai servizi RDP e all’IoT.

Password e violazioni: occorre maggiore attenzione

Le violazioni di account, dati e aziende dipendono anche da una buona gestione delle password, ecco alcune indicazioni di base.

Qbot è stato il malware più diffuso in Italia da agosto, ma sta diminuendo

A livello globale è attiva una nuova campagna ChromeLoader denominata "Shampoo" che colpisce gli utenti di Chrome con annunci falsi pieni di malware.

Patch Tuesday di Settembre 2023: chiuse 59 falle di cui 2 zero-day

Attenzione alle due falle zero-day perché sono attivamente sfruttate negli attacchi e una di esse è anche divulgata pubblicamente.

Supply chain di Linux sotto attacco da tre anni

Una campagna scovata da Kaspersky riaccende i riflettori sulla necessità di una protezione adeguata per i sistemi Linux.

Italia terza al mondo e prima in Europa per attacchi malware

Nei primi sei mesi di quest’anno l’Italia si conferma uno dei Paesi più colpiti al mondo dai cybercriminali.

Come i deepfake possono influenzare le comunicazioni di taglio istituzionale-politico

L'enorme quantità di audio, video e immagini che sono disponibili nella sfera politica rappresentano un ottimo punto di partenza per la creazione di deepfake di taglio politico.

AI generativa e pagamenti: ecco i rischi

L’AI generativa può aumentare il rischio in molte attività aziendali. Fra queste ci sono le frodi dei pagamenti.

Scoperti strumenti e business di un colosso degli attacchi BEC

Mirava alle credenziali di Microsoft 365 il kit di phishing realizzato da W3LL, che si contraddistingue per strumenti, supporto, diffusione e pericolosità.

Router Asus vulnerabili tre falle RCE critiche

Tre router Asus di fasci alta diffusi in ambito consumer devono essere aggiornati per chiudere altrettante falle RCE critiche.

Asset più a rischio di introdurre minacce nelle aziende

L’elenco dei dispositivi fisici e virtuali che sono maggiormente soggetti ad attacchi e che presentano diverse criticità relative alla cybersecurity.

Errori comuni nella gestione della cloud security

Per limitare il rischio di attacchi cloud-based occorre evitare di commettere gli otto errori illustrati in questo articolo.

Kroll vittima di un attacco di SIM swapping

Il trucco del SIM swapping per avviare altre frodi si sta diffondendo, sono necessari controlli più stringenti.

Ransomware: dwell time scende a 5 giorni, RDP ancora abusato

Il tempo di permanenza in rete degli attaccanti sta scendendo: non è necessariamente una buona notizia.

Energie rinnovabili a rischio cyber, la top 10 dei pericoli

I sistemi per l'energia rinnovabile non sono diversi da altri apparati IoT, quindi come questi devono essere gestiti sotto il profilo del rischio cyber. Ecco che cosa potrebbero cercare di attaccare i…

Ivanti chiude un bug zero-day attivamente sfruttato

Ivanti invita i clienti a installare con urgenza una patch risolutiva per una vulnerabilità critica di Sentry che è già attivamente sfruttata.

Codici QR utilizzati per il phishing per le credenziali Microsoft

Una massiva campagna di phishing distribuisce codice QR falsi per una fasulla autenticazione Microsoft.

Malware Qbot e RAT Remcos fra i pericoli maggiori per l’Italia

In Italia sono state Remcos e Qbot le maggiori minacce del mese di luglio 2023.

Aumentano le vittime ransomware nell'area EMEA

L’industria manifatturiera, i servizi alle imprese e il retail sono i settori più a rischio di attacchi ransomware in Europa.

Malware HiatusRAT torna sulla scena del cybercrime

Prende di mira obiettivi militari e sfrutta le falle nelle appliance di rete il malware HiatusRAT studiato dai ricercatori di Lumen Black Lotus Labs.

Ransomware BlackCat: scoperta una nuova versione

Il ransomware BlackCat si evolve con due nuove funzioni che potenziano movimenti laterali ed esecuzione di codice da remoto.

LinkedIn e Poste Italiane colpiti dal cybercrime

Due attacchi a pochi giorni di differenza ricordano che i cyber criminali non vanno in vacanza, anzi, cercano di approfittare della pausa estiva per colpire.

Zero-day: il patching lento rende Android più vulnerabile

Passano mesi prima che una vulnerabilità nota venga effettivamente risolta. E questo è un problema crescente, spiega Google.

Cisco Talos: l’abuso di credenziali è il vettore d’attacco più diffuso

Gli attacchi contro sanità e servizi finanziari sono in aumento. I cyber criminali entrano quasi spesso in rete abusando di credenziali valide.

Mallox e P2PInfect: attenti a quei due

Un ransomware e un worm P2P preoccupano i ricercatori di Unit 42, che hanno notato picchi nelle attività criminali.

Exploit zero-day per una falla critica alle appliance Citrix

È urgente chiudere delle vulnerabilità delle appliance Citrix che permettono l’esecuzione di codice da remoto e l’escalation di privilegi.

Europa: aumentano gli attacchi ransomware, più colpite PA e sanità

Check Point Research tira il bilancio degli attacchi cyber nel secondo trimestre dell’anno: l’Europa si deve guardare le spalle dai ransomware.

Email a scopo estorsivo: uno schema di attacco

Non più di dieci account email colpiti alla volta e richieste di denaro moderate: ecco come i truffatori cercano di restare nell’ombra.

Patch Tuedsay di luglio 2023: chiuse 132 falle di cui 6 zero day

Microsoft è protagonista a luglio di un Patch Tuesday ricco, in cui spiccano sei falle zero day. Attenzione a una vulnerabilità divulgata pubblicamente, che non è stata chiusa.

Cybercriminali versatili, il business illecito resta profittevole

Tra dicembre 2022 e maggio 2023 i cyber criminali hanno dovuto diversificare le proprie attività per aggirare le difese sempre più efficaci. Tornano vecchie minacce come le app dannose e le email di sextortion.…

Ransomware in aumento grazie al RaaS

L’impatto degli attacchi ransomware è in continua crescita. La tendenza vede la preferenza degli attaccanti per l'estorsione senza crittografia e un maggiore numero di attacchi verso il settore manifatturiero…

Sistemi di diagnostica del fotovoltaico a rischio di attacchi cyber

Moltissimi sistemi per il monitoraggio e la diagnostica degli impianti fotovoltaici sono connessi a Internet senza alcuna protezione o con credenziali troppo facili da abusare.

StackRot: la falla di Linux che consente l'escalation dei privilegi

Una nuova falla del kernel di Linux potrebbe esporre i sistemi a gravi rischi. La patch è già stata distribuita.

Xortigate: oltre 300.000 firewall ancora esposti

Nonostante la patch sia disponibile dall’11 giugno, sono ancora più di 300mila i firewall Fortinet esposti a una vulnerabilità RCE critica.

Tattiche di attacco vecchie di quindici anni sono ancora efficaci

Oltre alle tecniche più innovative, gli attaccanti non disdegnano strategie vecchie e consolidate per attaccare le aziende. Ecco alcuni esempi rilevati quest'anno.

PMI nel mirino dei criminali informatici, serve maggiore protezione

Ritenersi esenti dal rischio di cyber attacchi solo perché si è una realtà produttiva di piccole dimensioni è un grave errore: ecco come stanno le cose.