Apple vittima di estorsione del gruppo ransomware REvil

Il gruppo ransomware REvil ha attaccato un fornitore di Apple e chiesto a quest'ultima un riscatto di…

SonicWall chiude 3 falle zero-day attivamente sfruttate

Tre falle zero-day hanno permesso a un attaccante remoto di installare una backdoor in un rete target,…

1,3 milioni di accessi RDP in vendita, l'alba dei prossimi cyber attacchi

Le credenziali rubate sono il motore alla base degli attacchi devastanti che tutte le aziende temono.…

CISO e il debito di sicurezza: la sfida di difendere le aziende nel 2021

I CISO stanno affrontando molti ostacoli per evitare che gli attacchi si trasformino in nuove violazioni.…

Chiuse due vulnerabilità RCE critiche dei NAS QNAP

QNAP ha corretto due vulnerabilità critiche dei suoi NAS che avrebbero potuto consentire l'esecuzione…

Vulnerabilità zero-day in Pulse Connect Secure

Una vulnerabilità zero-day di Pulse Connect Secure SSL VPN già attivamente sfruttata potrebbe consentire…

I brand più imitati per rubare le credenziali degli utenti

Microsoft, DHL e gli istituti bancari sono spesso sfruttati dai cyber criminali per rubare dati a ignari…

APT Lazarus usa le immagini per nascondere i malware

Innocui file immagine nascondono un trojan di accesso remoto che esfiltra informazioni sensibili a server…

Ryuk aggiorna le tecniche di hacking

Vulnerabilità di Windows senza patch, connessioni RDP esposte e altre falle dei sistemi favoriscono…

NSA: 5 vulnerabilità attivamente nel mirino di gruppi APT

Un gruppo APT colluso con l'intelligence russa sta scansionando le reti alla ricerca di dispositivi…

Gli sporchi trucchi del ransomware Conti

Il ransomware Conti è una grave minaccia alla business continuity. Ecco come opera tipicamente, e come…

Banche nel mirino del cybercrime, attacchi sempre più sofisticati

Un nuovo report di VMware Carbon Black mette in risalto i rischi informatici a cui vanno incontro le…

Kaspersky IoT Secure Gateway 100 è il primo prodotto cyber immune

Kaspersky ha presentato il primo prodotto cyber immune: IoT Secure Gateway 100, un gateway industriale…

Google Chromium e gli exploit zero-day pubblicati su Twitter

Per la seconda volta in una settimana, su Twitter è stato pubblicato un codice zero-day di exploit RCE…

Ursnif è il malware più diffuso in Italia a marzo

I malware continuano a minacciare la sicurezza delle aziende. In Italia i tre più attivi sono vecchie…

Attacchi sponsorizzati da stati nazione raddoppiati in tre anni

Secondo una ricerca della Univerity of Surrey gli attacchi informatici finanziati dagli stati-nazione…

Patch Tuesday: Microsoft chiude 108 vulnerabilità, di cui 5 zero-day

Microsoft corregge cinque falle zero-day di cui una è già sfruttata attivamente. Per le altre quattro…

Office e Photoshop CC piratati sotto attacco

Un malware attivo dal 2018 causa furto di dati personali e di denaro agli utenti di software illegali.…

Agenzia delle Entrate e rimborsi IVA: è una truffa!

Una nuova truffa ai danni dei contribuenti italiani è protagonista dell'ennesima campagna di phishing.…

Un exploit zero-day mette a rischio i client Zoom

Un exploit zero day del client di Zoom per Windows e Mac consentirebbe a un attaccante di prendere il…

Security e networking insieme con Zyxel Nebula Together

Grazie all'annuncio dei Firewall USG FLEX con la nuova versione del firmware ZLD5.0, Zyxel consente…

Attacchi con l'AI preoccupano quasi quanto i ransomware

Una nuova ricerca di MIT Technology Review rivela che fra le prossime minacce da cui guardarsi ci sono…

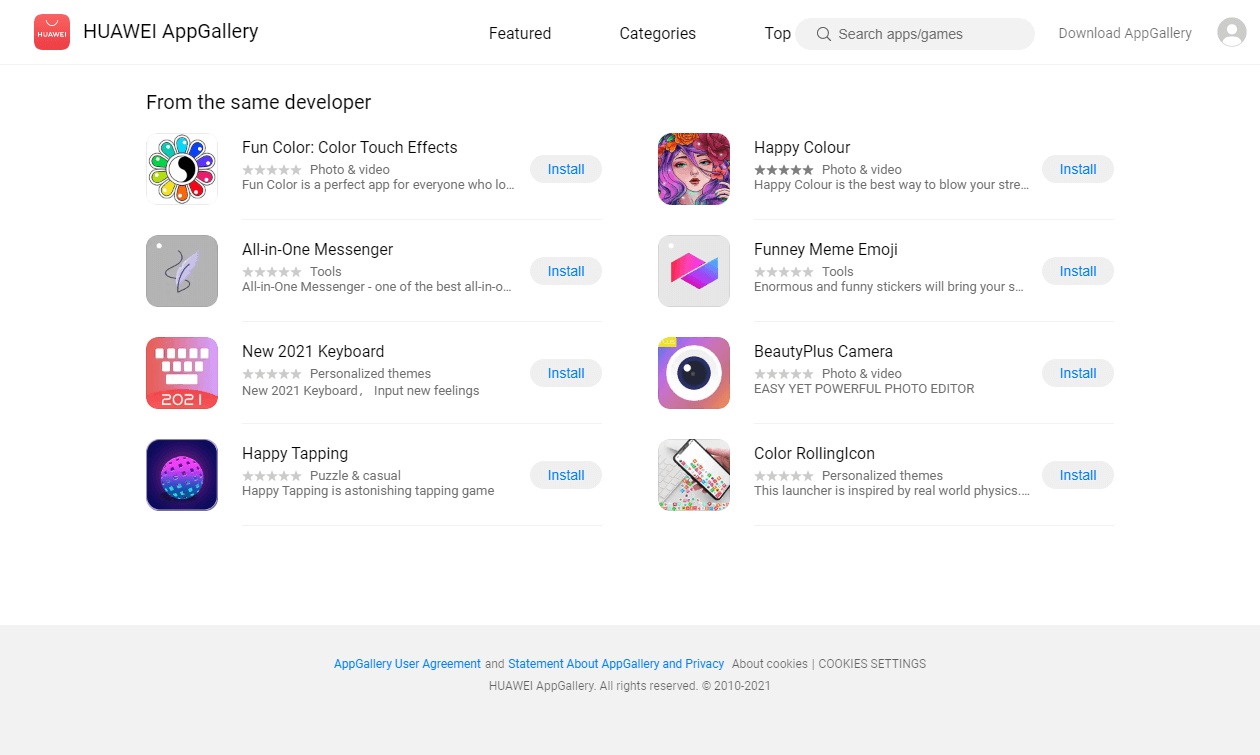

Malware Joker infetta oltre 500.000 dispositivi Huawei

App infette con il malware Jocker su AppGallery, lo store di Huawei, hanno infettato i dispositivi di…

Dati di 500 milioni di utenti in vendita online: arrivano da LinkedIn?

Cyber criminali stanno vendendo online i dati di 500 milioni di utenti LinkedIn. L'azienda statunitense…

Vulnerabilità critiche in alcuni prodotti Cisco

Cisco ha emesso una quindicina di alert legati a diversi suoi prodotti: due segnalazioni sono critiche…

Donne nella cybersecurity: un divario da colmare

Le donne possono colmare la carenza di personale nel campo della cybersecurity apportando innovazione…

CrowdStrike: come cambia lo scenario cyber crime

Il cyber crime è diventato un ecosistema complesso ed articolato che ha nel mirino qualsiasi tipo di…

Multa di 475.000 euro a Booking per violazione del GDPR

L'autorità di regolamentazione ha multato il sito di prenotazioni viaggi Booking.com perché in occasione…

Ransomware Cring sfrutta vulnerabilità note delle VPN Fortinet

Una vecchia vulnerabilità non corretta ha permesso a un gruppo ransomware di attaccare alcune imprese…

Italia: aumentano ransomware e trojan contro i consumatori

Ransomware, spam, malware mobile e altre minacce per i consumatori si sono evolute durante la pandemia.

Bug critico in VMware Carbon Black Cloud Workload

Una falla di sicurezza in VMware Carbon Black Cloud Workload potrebbe consentire a un attaccante un’escalation…

Applicazioni SAP sotto attacco: occorre intervenire

Un report SAP dettaglia il pericolo di avere applicazioni non protette, anche quando le patch sono disponibili…

Il 40% dei ransomware in circolazione sfrutta la doppia estorsione

I dati di F-Secure confermano che il ransomware 2.0 è ormai una minaccia consolidata. Fra le tecniche…

AI e videosorveglianza: lettera aperta alla Commissione Europea

Diverse associazioni chiedono un bando del riconoscimento biometrico nella videosorveglianza: troppi…

Facebook: dati di 533 milioni di utenti esposti online

I dati di un vecchio data leak ai danni di Facebook tornano in circolazione, gratuitamente. Per le vittime…

Attacchi firmware in aumento, ci sono le soluzioni

Gli attacchi che sfruttano vulnerabilità firmware sono in aumento, ma le aziende investono poco per…

NAS QNAP vulnerabile a due attacchi zero-day

Due vulnerabilità zero day possono compromettere la sicurezza del NAS QNAP TS-231.

Boggi Milano vittima di attacco ransomware

L'azienda di moda Boggi è stata vittima di un attacco ransomware con furto di dati. Le indagini sono…

Lo strano caso di SecuriElite, l'azienda fantasma di cybersecurity

Azienda e dipendenti falsi facevano da esca per attirare i ricercatori di Google e scaricare software…

Dati degli utenti mal protetti nei siti di 13 telco europee

Un'indagine condotta dagli esperti di Tala Security rivela importanti vulnerabilità dei siti di alcune…

Cisco punta alla cyber security (più) semplice

La cyber security non è banale, ma può essere resa più semplice con piattaforme integrate e nuove opzioni…

World backup day: la regola del 3-2-1 è sempre vincente

QNAP approfitta del World Backup Day per ricordare la regola d'oro del 3-2-1 per l’archiviazione sicura…

Attacchi malware fileless cresciuti del 900%

Nel quarto trimestre 2020 si sono impennati gli attacchi contro gli endpoint. In crescita l'uso di malware…

Ransomware: in Italia il 39% paga il riscatto, ma solo l’11% recupera i dati

Una ricerca di Kaspersky conferma che on conviene pagare il riscatto a seguito di un attacco ransomware.…

World backup day 2021: l'opzione cloud attrae

Il backup è sempre più importante in un contesto di forte aumento degli attacchi informatici e di migrazione…

Phishing in Italia: tre campagne a cui badare

Bartolini, Nexi e Montepaschi sono il marchio inconsapevole dietro a tre campagne di phishing in rete…

Altri 1.500 server Exchange senza patch colpiti da ransomware

Altri 1.500 server senza le patch per gli attacchi ProxyLogon sono stati vittime di attacchi. Questa…

Corporate doxing, cos'è e perché è pericoloso

Raccolta dei dati su aziende e dipendenti e attacchi che sfruttano queste informazioni per sottrarre…

Codice malevolo scoperto nel server PHP Git, era una backdoor

I gestori di server git.php.net hanno rintracciato righe di codice malevolo che avrebbero installato…

Italia quarta al mondo per attacchi malware

Anche il 2021 inizia sotto il segno dei cybercriminali, l’Italia a febbraio è il quarto Paese più colpito…

Campagna di phishing diffonde il malware Trickbot

Una nuova campagna di phishing mirato sta diffondendo il malware Trickbot. È consigliata l'installazione…

Clienti delle vittime ransomware contattati per chiedere il pagamento del riscatto

I criminali informatici dietro al ransomware Clop hanno iniziato a contattare via email i clienti delle…

Italia: crescono le minacce contro i sistemi di controllo industriale

L'indagine aggiornata di Kaspersky sulla sicurezza dei sistemi ICS rivela che gli attacchi sono in aumento…

16,7 milioni di email dannose bloccate nel 2020

Le email dannose sono una delle maggiori fonti di problemi per le aziende. I dati del Cloud App Security…

Il ransomware Mamba ha un punto debole: come non pagare il riscatto

L'FBI ha analizzato la procedura di attacco del ransowmare Mamba e ha individuato un punto debole. Chi…

NAS QNAP sotto attacco brute force

QNAP ha esortati clienti dei suoi NAS a cambiare le password deboli o riciclate dei NAS: è in corso…

EU Cyberpolicy Forum: cosa serve all'Europa per la difesa informatica

Realizzare prodotti secure by design, cooperare e fare formazione sulla cybersecurity a tutti i cittadini…

Malware Purple Fox colpisce i PC Windows esposti

Una nuova funzionalità del malware Purple Fox colpisce i sistemi Windows con servizi SMB esposti.

Abuso di OAuth in aumento, a rischio le credenziali aziendali

I cyber criminali approfittano sempre di più delle app OAuth per prendere possesso delle email, mettere…

Ransomware contro Sierra Wireless, produzione ferma in tutto il mondo

Produzione bloccata in tutto il mondo e siti inaccessibili per Sierra Wireless, colpita da un attacco…